Бесплатный фрагмент - Защищенные автоматизированные системы

Для студентов технических специальностей

Надежно защищен только выключенный компьютер. — Евгений Касперский

Введение

Защищенные автоматизированные системы сегодня необходимы не только в сфере обеспечения обороноспособности и безопасности государства, но и в банковской сфере, области информационных технологий, телекоммуникационных систем и других.

Автоматизированная система = персонал + техника + документация.

Конечно же каждое предприятие полностью отвечает за все 3 составляющих, обеспечивающих функционирование автомазированных систем. Но разработка документаци — это действительно достижимая цель. Решение задач по разработке документации позволит достичь ощутимых результатов за довольно небольшой промежуток времени.

Мы не будем в данной книге подробно останавливаться на подборе персонала, как и на выборы техники для автоматизированных систем. Каждое предприятие самостоятельно решает данные вопросы в рамках имеющихся бюджетов.

К сожалению любая система содержит уязвимости и злоумышленники вполне способны их эксплуатировать.

В нашей стране существует методология построения систем в защищенном исполнении. Она конечно же не претендует на то, что способна отразить все атаки направленные на нее, но при выполнении определенных требований, способна обеспечить минимально необходимый уровень защищенности.

Данная книга будет полезна как студентам изучающим вопросы создания автоматизированных систем в защищенном исполнении так и действующим специалистам-практикам, отвечающим за информационную безопасность на предприятиях.

Книга ориентирована на проведение занятий со студентами в интерактивной — игровой форме. Точнее в форме ролевой игры, где студент выступает в роли специалиста отвечающего за организационное обеспечение информационной безопасности соответствующей автоматизированной системы, а преподаватель в роли комиссии по приемке документации. Причем отметим, что студенты могут объединяться в группы для создания документации, специализироваться на создании отдельных документов для своих сокурсников, но в конечном итоге каждый из них должен разработать полный комплект документов на автоматизированную систему.

Навык разработки и работы с документами является одним из самых важных не только для специалста по защите информации, но и для любого сотрудника.

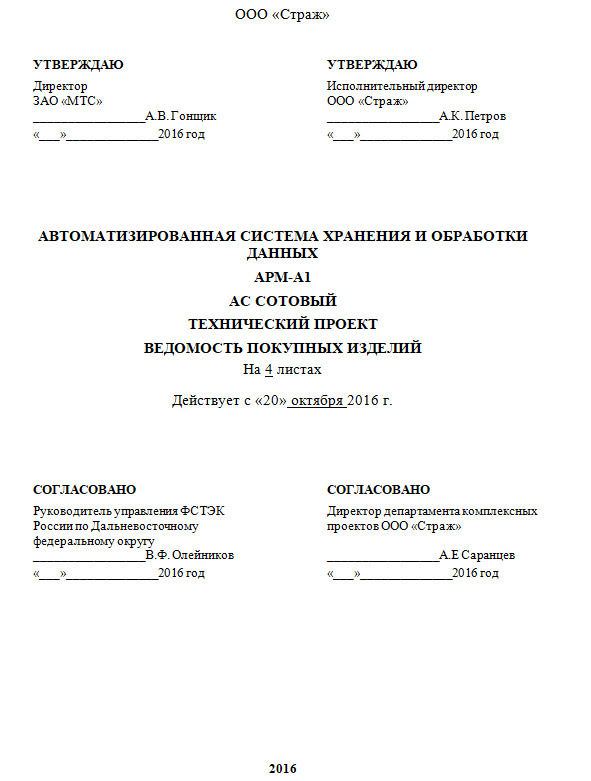

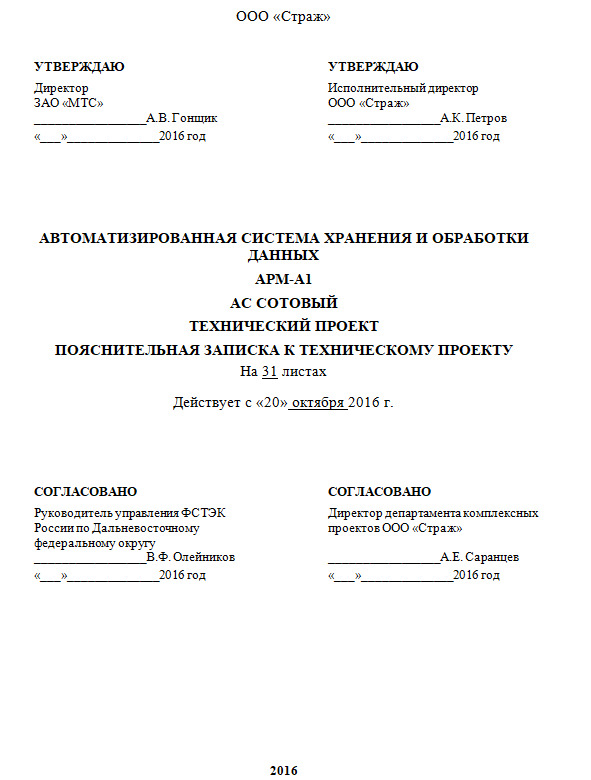

Книга начинается со спецификации для АС Сотовый, далее по тексту могут встретиться документы для других АС, но вцелом важна идеология.

Все имена, фамилии и отчетсва, наименования предприятий являются вымышленными и использованы лишь в ознакомительных целях. Все возможные совпадения с реальными учреждениями или людьми являются случайными.

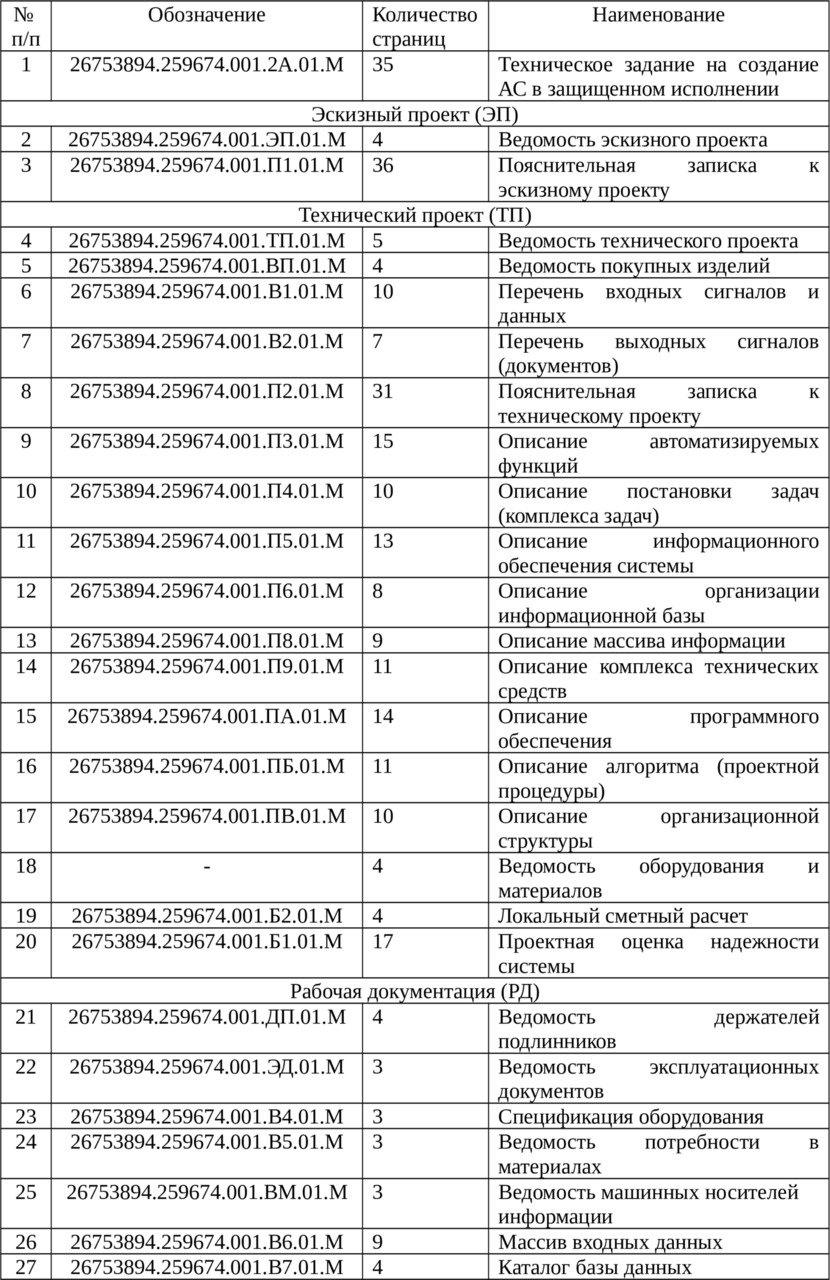

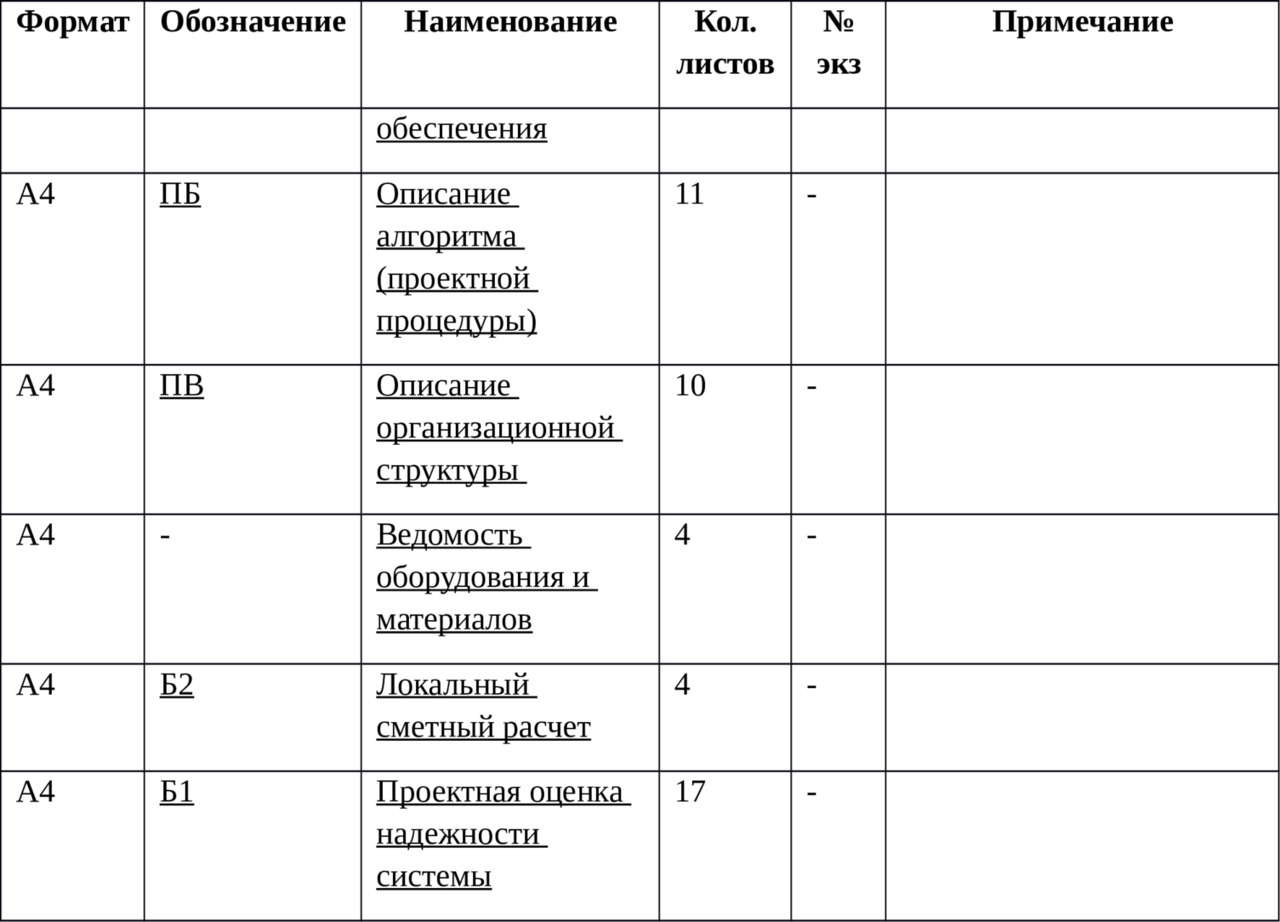

Спецификация документации

Спецификация документации

на автоматизированную систему хранения и обработки данных АС СОТОВЫЙ

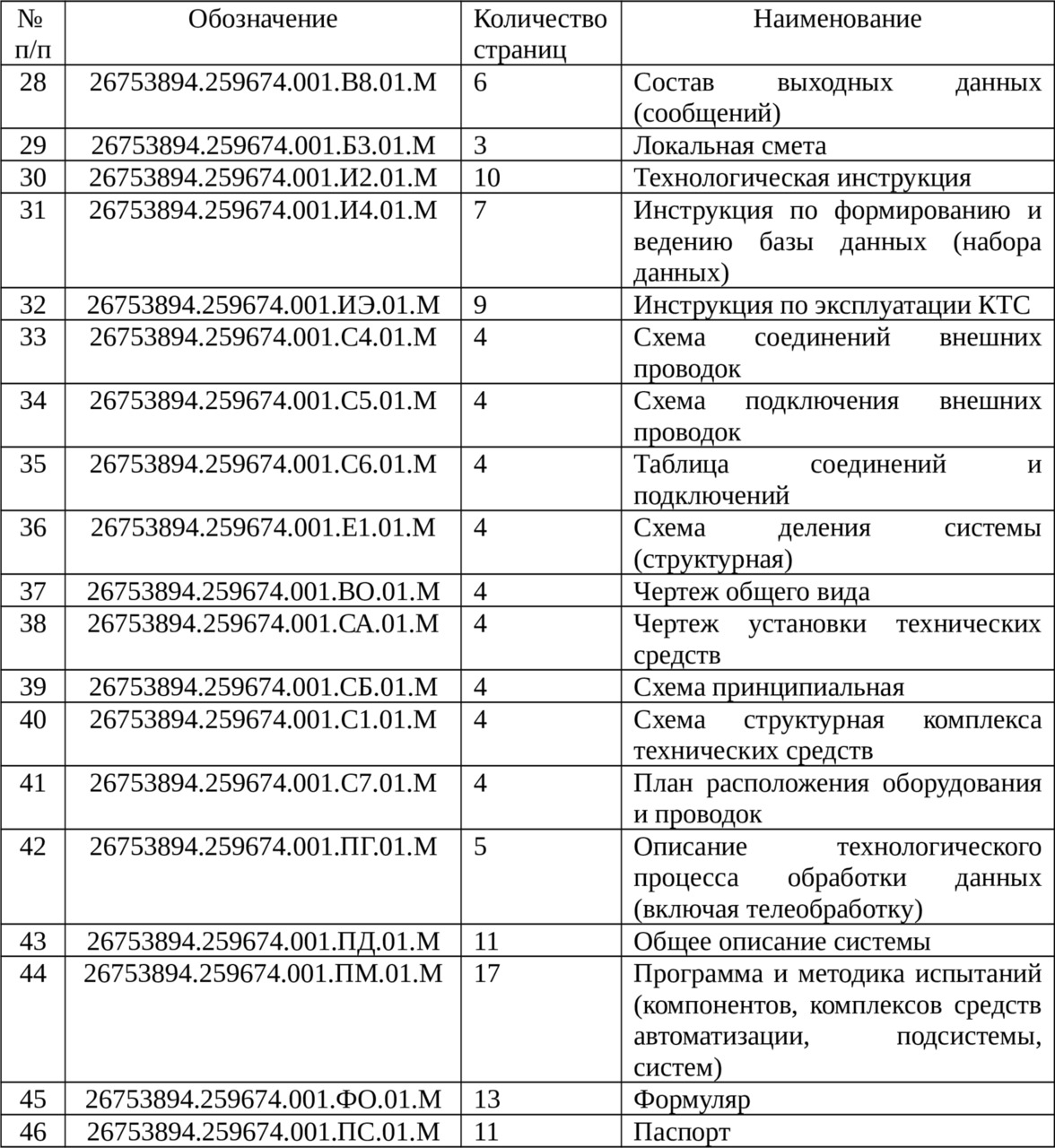

Техническое задание

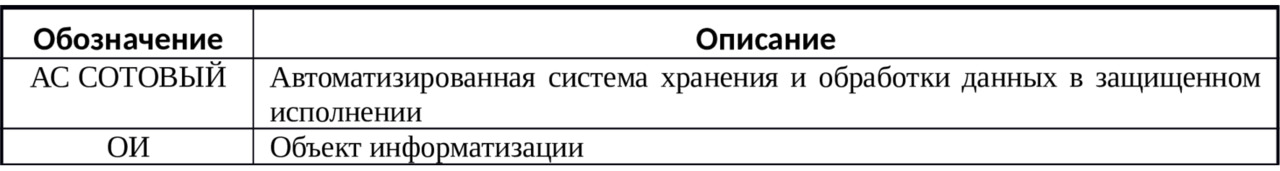

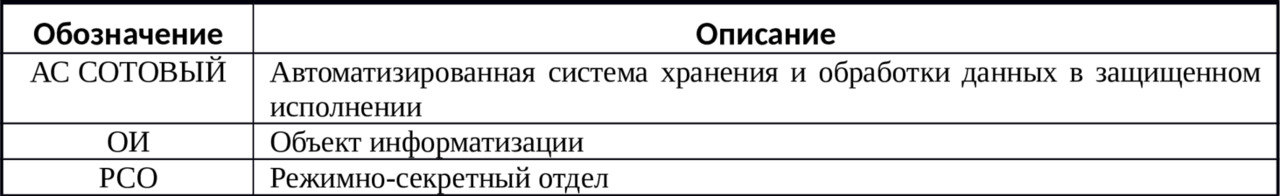

В настоящем Техническом задании используются следующие сокращения:

АМДЗ — аппаратный модуль доверенной загрузки

АРМ — автоматизированное рабочее место

АСЗИ — автоматизированная система в защищенном исполнении

АС — автоматизированная система

АС СОТОВЫЙ — автоматизированная система хранения и обработки данных в защищенном исполнении

НСД — несанкционированный доступ

ОПО — общесистемное программное обеспечение

ОС — операционная система

ПО — программное обеспечение

ПЭВМ — персональная электронно-вычислительная машина

ПЭМИН — побочные электромагнитные излучения и наводки

РД — руководящий документ

РСО — режимно-секретный отдел

СВТ — средства вычислительной техники

СЗИ — система защиты информации

ТЗ — техническое задание

ФЗ — федеральный закон

ОБЩИЕ СВЕДЕНИЯ

Полное наименование системы и ее условное обозначение

Полное наименование системы: Автоматизированная система хранения и обработки данных.

Краткое наименование системы: АС СОТОВЫЙ.

Шифр темы или шифр договора

Шифр системы — АС СОТОВЫЙ.

Номер контракта —

Наименование предприятий разработчика и заказчика системы и их реквизиты

Заказчиком системы является Закрытое акционерное общество «МТС».

Адрес заказчика: 681013, г. Комсомольск-на-Амуре, проспект Ленина, д.27.

Разработчиком системы является Общество с ограниченной ответственностью «Страж».

Адрес разработчика: 681014, г. Комсомольск-на-Амуре, Победы проспект, д.28.

1.4 Перечень документов, на основании которых создается система

Настоящее Техническое Задание разработано в соответствии с требованиями ГОСТ 34.602–89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы».

При разработке автоматизированной системы и создании проектно–эксплуатационной документации Исполнитель должен руководствоваться требованиями следующих нормативных документов Госстандарта:

— ГОСТ 34. Информационная технология. Комплекс стандартов на автоматизированные системы;

— РД 50–34.698–90. Методические указания. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Требования к содержанию документов.

Разрабатываемая система должна соответствовать законодательным, нормативным и методическим документам Российской Федерации, в том числе в части определения прав собственности на информацию и обеспечения контроля целостности и подлинности информации, порядка применения технологии электронной цифровой подписи. При разработке подсистемы защиты от несанкционированного доступа следует руководствоваться следующими нормативными документами:

— Конституция РФ, от 12.12.1993 г.

— ГОСТ 50922–96. Защита информации. Основные термины и определения;

— ГОСТ 51583–2000. Порядок создания АС в защищенном исполнении;

— Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технически средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. 1992 г.

— ГОСТ 34.602—89. «Информационная технология. Техническое задание на создание автоматизированной системы».

— ГОСТ 34.601—90. «Автоматизированные системы. Стадии создания».

— ГОСТ 34.201—89. «Виды, комплектность и обозначение документов при создании автоматизированных систем».

— ГОСТ Р 51275—2006. «Защита информации. Объект информатизации. Факторы воздействующие на информацию. Общие положения».

— ГОСТ Р 50739—95. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования».

— ГОСТ Р 51624—2000. «Защита информации. Автоматизированные системы в защищенном исполнении».

— ГОСТ Р 50600—93. «Защита секретной информации от технической разведки. Система документов. Общие положения».

— ГОСТ 20.57.406—81. «Методы испытаний изделий электронной техники. Методики оценки возможностей ИТР (МВТР-87 с изменениями)».

— ГОСТ Р 51318.22—99. «Радиопомехи индустриальные от оборудования информационных технологий»

— ГОСТ Р 51319—99. «Совместимость технических средств электромагнитная. Приборы для измерения индустриальных радиопомех. Технические требования и методы испытаний»

— ГОСТ Р 51320—99. «Методы испытаний технических средств — источников индустриальных радиопомех»

— ОТТ 1.1.8—90. «Общие требования по защите от иностранной технической разведки».

— ОТТ 1.2.8—89. «Общие требования к методам контроля за эффективностью защиты от иностранной технической разведки».

— ОТТ 2.1.27—94. «Средства противодействия иностранной технической разведке. Общие тактико-технические требования. (ТТТ)».

— ГОСТ РВ 50170—92. «Противодействие иностранной технической разведке. Термины и определения».

— ГОСТ Р 29339—92. «Защита информации от утечки за счет ПЭМИН. Общие технические требования».

— ГОСТ Р 50752—95. «Информационная технология. Защита информации от утечки за счет побочных электромагнитных излучений при ее обработке средствами вычислительной техники. Методы испытаний».

— ГОСТ Р 50600—93. «Защита секретной информации от технических разведок. Система документов. Общие положения».

— ГОСТ 34.003—90. «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения».

— ГОСТ 16504—81. «Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения».

— ГОСТ Р 50543—93. «Конструкции базовые несущие средств вычислительной техники. Требования по обеспечению защиты информации и электромагнитной совместимости методом экранирования».

— ГОСТ Р 50972—96. «Защита информации. Радиомикрофоны. Технические требования к защите информации от утечки секретной информации».

— ГОСТ Р 51188—98. «Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство».

— ГОСТ Р 51275—99. «Защита информации. Объект информатизации. Факторы, воздействующие на информацию».

— ГОСТ Р 29339—92. «Информационная технология. Защита информации от утечки за счет ПЭМИН при ее обработке средствами вычислительной техники. ОТТ».

— ГОСТ. Р 50170—92. «Противодействие ИТР. Термины и определения».

— ГОСТ.29037—91. «Совместимость технических средств электромагнитная. Сертификационные испытания. Общие положения».

— ГОСТ.28689—90. «Радиопомехи от ПЭВМ. Нормы и методы испытаний».

— РД Гостехкомиссии России «Защита от несанкционированного доступа к информации. Термины и определения».

— РД Гостехкомиссии России «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации».

— СНиП 2.04.05—91. «Отопление, вентиляция и кондиционирование воздуха».

— ГОСТ 12.2.007—75. «Изделия электротехнические. Общие требования безопасности».

— Федеральный закон от 25 февраля 1995 г. №24-ФЗ «Об информации, информатизации и защите информации».

— Федеральный закон от 21 июля 1993 г. №5485—1 «О государственной тайне».

— Указ Президента Российской Федерации от 6 марта 1992 г. №188 «Об утверждении перечня сведений конфиденциального характера».

— Федеральный закон от 27 июля 2006 г. №152-ФЗ «О персональных данных».

— Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам (утверждено Постановлением Совета Министров Российской Федерации от 15 сентября 1993 г. №912—51) (Положение-93).

— Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) (утверждены приказом Гостехкомиссии при Президенте России от 30 августа 2002 г.).

— Указ Президента Российской Федерации от 3 апреля 1995 г. №334 «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации».

— Доктрина информационной безопасности Российской Федерации (утверждена Президентом Российской Федерации 9 сентября 2000 г.).

Плановые сроки начала и окончания работы по созданию системы

Плановый срок начала работ по созданию АС СОТОВЫЙ — 2 сентября 2016 г.

Плановый срок окончания работ по созданию АС СОТОВЫЙ — 04 ноября 2016 г.

Примечание:

В случае изменения технологической схемы объекта срок окончания работ подлежит корректировке.

Сведения об источниках и порядке финансирования работ

Источником финансирования работ являются средства ЗАО «МТС».

Порядок финансирования определяется условиями контракта

1.7 Порядок оформления и предъявления заказчику результатов работ по созданию системы

Результаты работы передаются Заказчику в виде пакета документации по первой очереди АС СОТОВЫЙ в целом и функционирующих подсистем АС СОТОВЫЙ на базе СВТ Заказчика в сроки, установленные Договором. Состав документации по АС СОТОВЫЙ приведен в разделе настоящего ТЗ и состоит из настоящего Технического Задания, документов стадии эскизного проекта и части документов технического проекта, содержащих описание общесистемных решений, в случае если они применимы ко всем подсистемам АС СОТОВЫЙ. Приемка первой очереди АС СОТОВЫЙ осуществляется комиссией в составе уполномоченных представителей Заказчика и Исполнителя в соответствии с разделом настоящего ТЗ.

Порядок предъявления подсистем АС СОТОВЫЙ, их испытаний и окончательной приемки определен в Частных Технических Заданиях на разработку соответствующих подсистем АС ГЗ.

НАЗНАЧЕНИЕ И ЦЕЛИ СОЗДАНИЯ (РАЗВИТИЯ) СИСТЕМЫ

Назначение системы

АС СОТОВЫЙ состоит из ПК, периферийных устройств, линий связи, персонала и информации.

АС СОТОВЫЙ предназначена для автоматизации всех сторон основной деятельности ЗАО «МТС» в области конфиденциального делопроизводства, обеспечивающей информационную поддержку всех решаемых ЗАО «МТС» задач.

Также система предназначена для:

— обеспечения поддержки высокой доступности технических, программных и информационных ресурсов пользователям в соответствии с предоставленными им правами и полномочиями;

— обеспечения защиты конфиденциальной информации от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий.

Цели создания системы

Целью создания АС СОТОВЫЙ является:

— повышение эффективности работы предприятия за счет автоматизации процессов, призванной ускорить обработку конфиденциальной информации и поиск нужных данных;

— выполнение требований нормативных правовых актов Российской Федерации, руководящих документов ФСТЭК России, ФСБ России, регламентирующих вопросы обработки хранения конфиденциальных данных;

— обеспечение защиты информации, обрабатываемой техническими средствами, от хищения, утраты, утечки, уничтожения, искажения, подделки и блокирования доступа к ней, за счет комплексного использования организационных, программных, программно-аппаратных средств и мер защиты;

— обеспечение доступности информационных ресурсов санкционированным пользователям АС СОТОВЫЙ;

— выполнение всех требований, предъявляемых законодательством к АСЗИ.

ХАРАКТЕРИСТИКИ ОБЪЕКТА АВТОМАТИЗАЦИИ

Объектом автоматизации АС СОТОВЫЙ является подразделение ЗАО «МТС», осуществляющее сбор, накопление, обработку, анализ конфиденциальной информации, относящейся непосредственно к сфере деятельности предприятия.

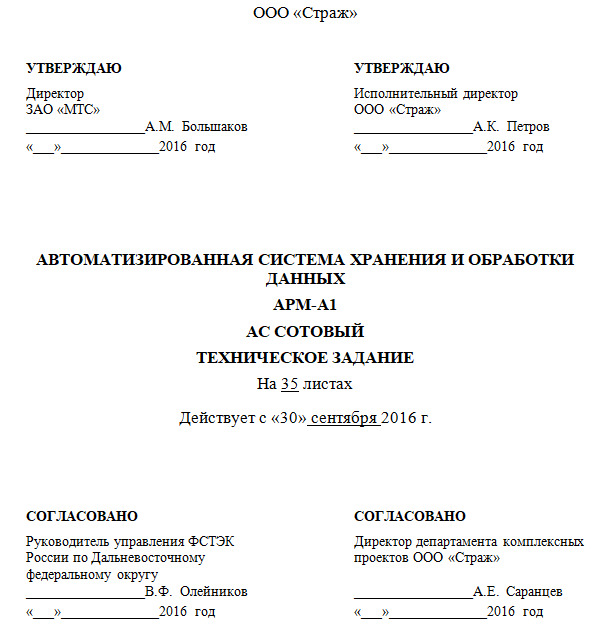

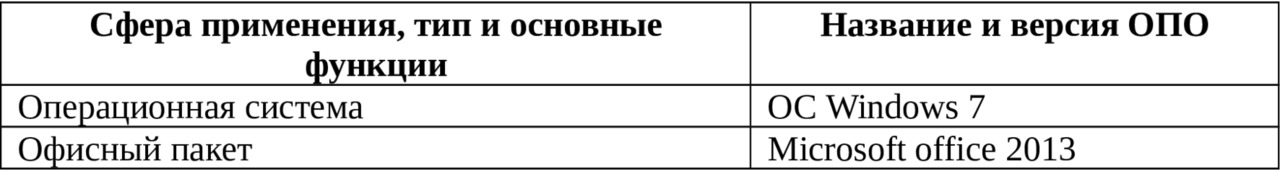

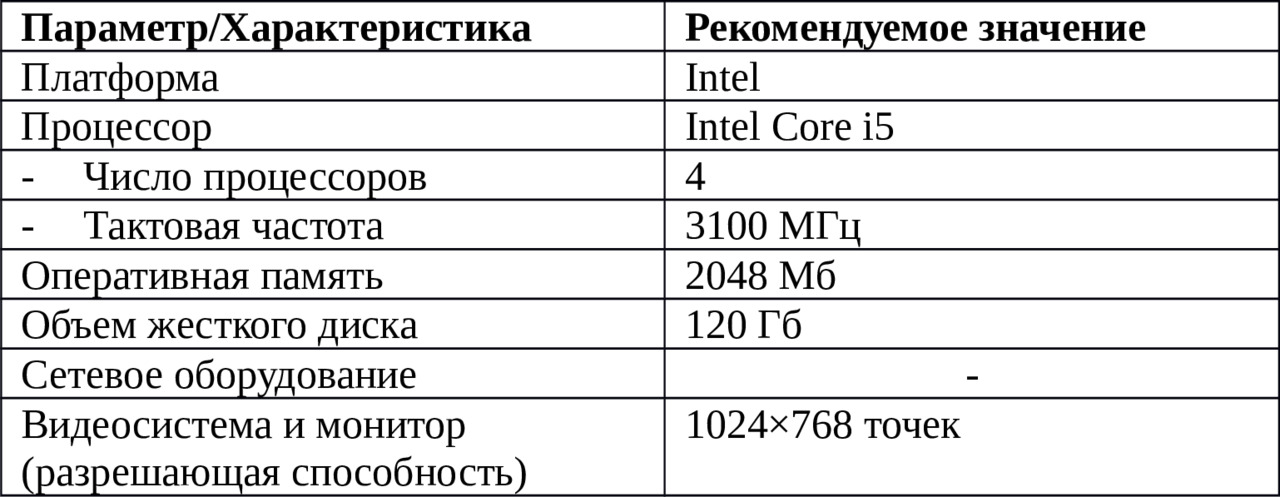

Состав общесистемного программного обеспечения

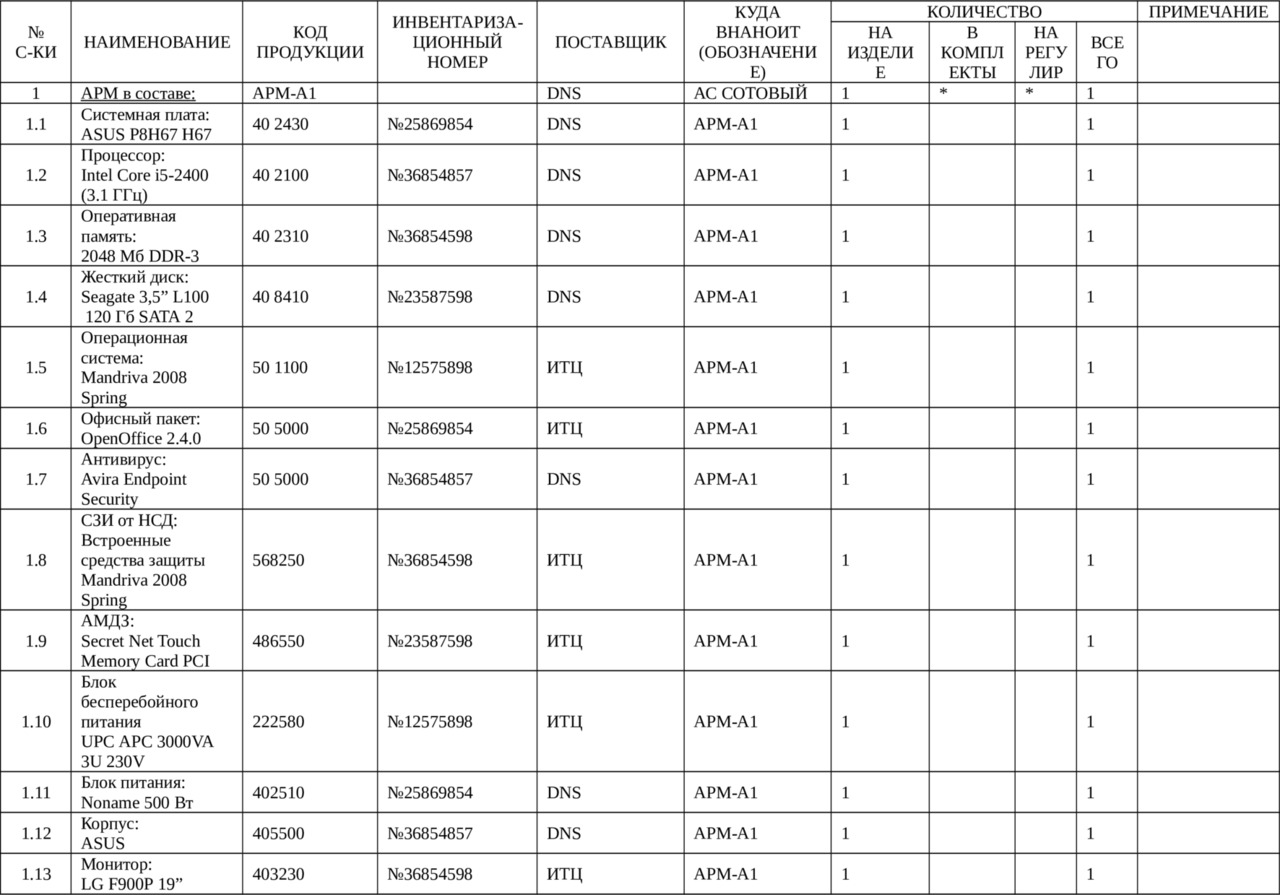

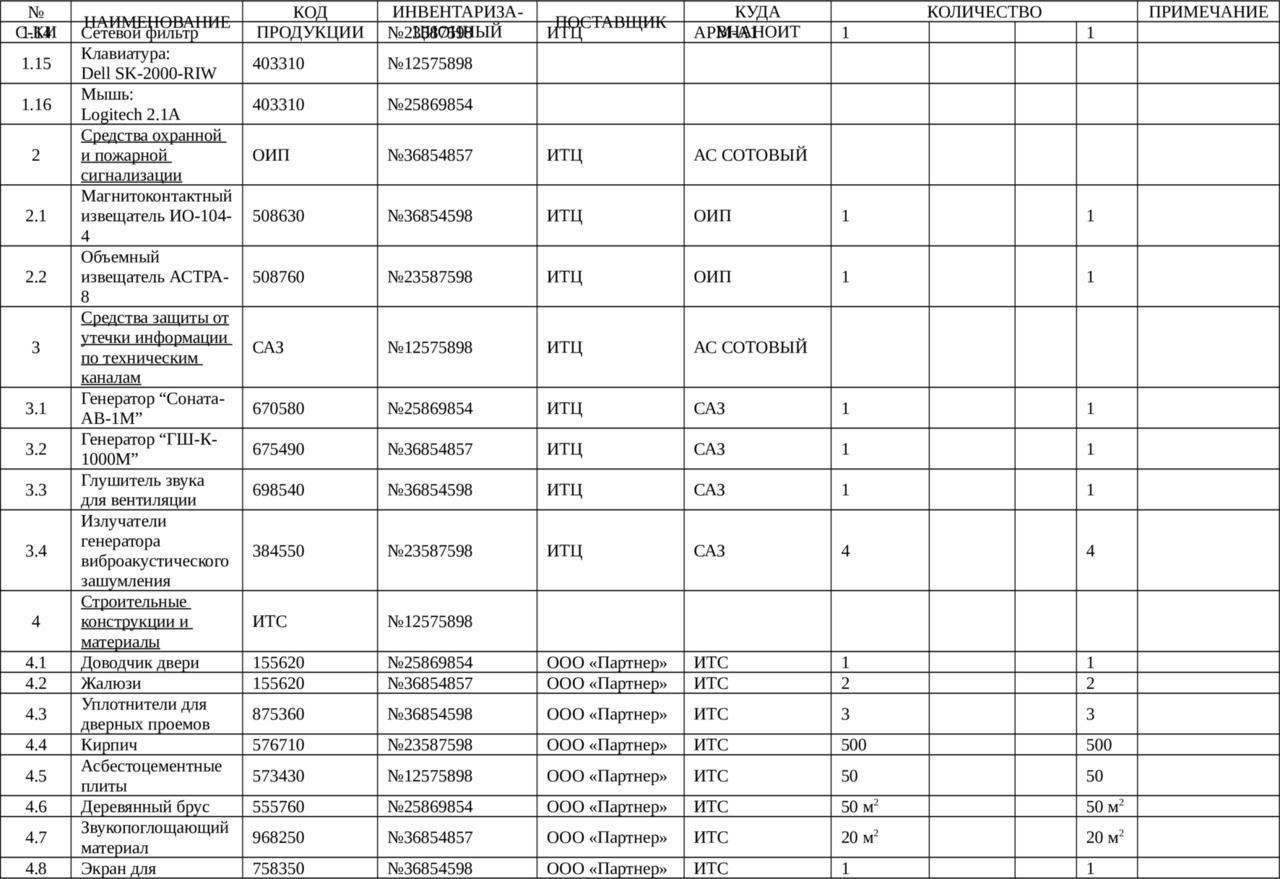

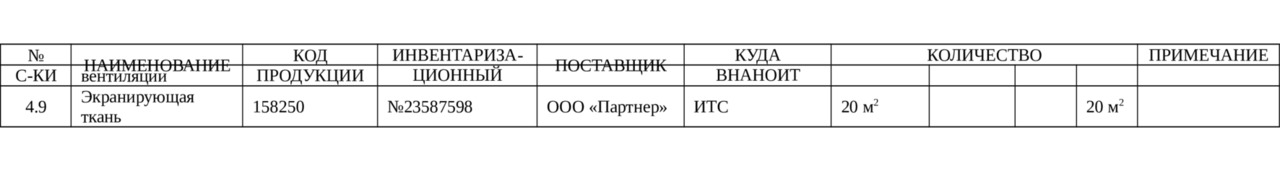

Состав используемого общесистемного программного обеспечения приведен в таблице ниже (таблица 1).

Таблица 1. Состав общесистемного программного обеспечения

Основные роли пользователей

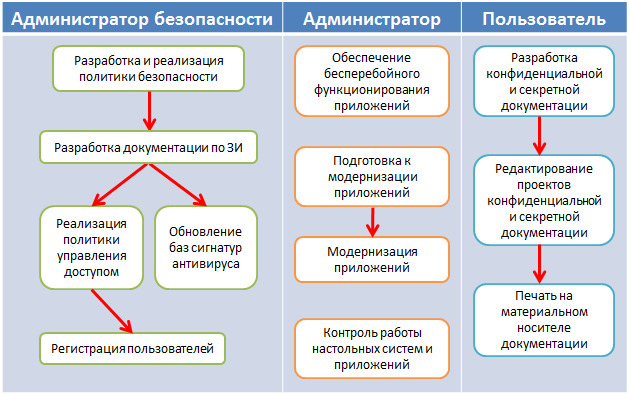

В системах АС СОТОВЫЙ должны быть предусмотрены следующие роли пользователей:

— Администратор — представитель технического персонала, обеспечивающего работоспособность и безопасность системы;

— Администратор безопасности — представитель технического персонала, ответственный за обеспечение информационной безопасности;

— Пользователь — лицо, непосредственно участвующее в работе АС.

Роли могут подвергаться декомпозиции на этапе технического проектирования систем АС СОТОВЫЙ.

ТРЕБОВАНИЯ К СИСТЕМЕ

Требования к системе в целом

Разработка АС СОТОВЫЙ должна вестись с учётом следующих требований:

— АС СОТОВЫЙ должна быть выполнена на базе ЭВМ стандартной конфигурации в составе одного АРМ: 2048 Мб ОЗУ, накопитель на жестком диске емкостью 200 Гб, цветной Ж/К монитор (диагональ 15.6»), клавиатура, манипулятор типа «мышь»;

— В АС предусмотрено одно устройство печати;

— АС СОТОВЫЙ должна быть подключена к гарантированной системе электропитания с использованием агрегатов бесперебойного питания;

— АС СОТОВЫЙ должна обеспечить надежное хранение данных и бесперебойную работу СВТ, входящих в состав АС;

— В АС СОТОВЫЙ должна быть реализована оптимальная организация данных с точки зрения скорости выполнения операций загрузки информации и запросов пользователей;

— В системе должно быть реализовано разграничение доступа пользователей к данным;

— АС СОТОВЫЙ должна быть отделена от ЛВС предприятия;

— В состав АС должно входить только лицензионное ПО;

— АС должна соответствовать требованиям, предъявляемым к АСЗИ;

— разработка АС СОТОВЫЙ должна максимально сократить дублирование функционала существующих и создаваемых информационных систем, участвующих в обеспечении процессов ЗАО «МТС»;

— АС СОТОВЫЙ должна максимально упростить работу пользователей и снизить эксплуатационные затраты за счёт автоматизации процессов;

— системный подход к разработке АС СОТОВЫЙ должен опираться на новейшие направления развития информационно-коммуникационных технологий;

4.1.1 Требования к структуре и функционированию системы

АС СОТОВЫЙ должна быть основана, преимущественно, на лицензионных, надежных программных средствах и иметь открытую архитектуру, обеспечивающую достаточные возможности для масштабирования, повышения производительности и расширения функциональных возможностей.

4.1.2 Требования к численности и квалификации персонала

АС СОТОВЫЙ должна обслуживаться персоналом, прошедшим обучение на специальных курсах подготовки и имеющим удостоверения на право работы со средствами вычислительной техники или специалистами информационно-вычислительного подразделения предприятия.

Численность и режим работы обслуживающего персонала должны быть достаточными для технического обслуживания и выполнения ремонта при круглосуточной работе оборудования.

4.1.3 Требования к показателям назначения

АС СОТОВЫЙ должна позволять производить корректировку алгоритмов управления в случае изменения технологического процесса объекта. Для этого: использовать программные методы централизованного контроля и управления; предусмотреть запас по объёму памяти ОЗУ на уровне — не менее 15%; предусмотреть свободные места для расширения системы — не менее 10%.

4.1.4 Требования к надежности

АС СОТОВЫЙ должна быть многоканальной, многофункциональной системой длительного пользования и являться ремонтопригодным объектом с периодическим техническим обслуживанием. Требования к показателям надёжности системы устанавливаются в соответствии с ГОСТ 24.701—84.

Требования к безотказности АС СОТОВЫЙ устанавливаются для отдельных функций.

Средняя наработка АС СОТОВЫЙ на отказ типа «Пропуск аварии» при работе в нормальных условиях без учёта первичных преобразователей и исполнительных механизмов должна быть не менее 100000 часов.

Критерием отказа типа «Пропуск аварии» является событие, заключающееся в отсутствии команды управления аварийным остановом ТКА на выходе АСУ ТП КЦ при наличии любого из аварийных сигналов на её входах.

Средняя наработка АС СОТОВЫЙ на отказ типа «Ложный аварийный останов» при работе в нормальных условиях без учёта первичных преобразователей и исполнительных механизмов должна быть не менее 40000 часов.

Критерием отказа типа «Ложный аварийный останов» является событие, заключающееся в наличии выдаваемой команды управления аварийным остановом при фактическом отсутствии аварийной ситуации на объекте.

Средняя наработка АСУ ТП КЦ на отказ типа «Невыполнение команд управления» при работе в нормальных условиях без учёта первичных преобразователей и исполнительных механизмов должна быть не менее 40000 часов.

Критерием отказа типа «Невыполнение команд управления» является событие, заключающееся в отсутствии необходимой команды управления в выбранном режиме работы.

Среднее время восстановления работоспособного состояния АС путём замены неисправного сменного блока, модуля или устройства должно быть не более 1 часа, включая время поиска неисправности.

Значения показателей надёжности АС должны подтверждаться следующим образом:

Расчётом безотказности:

— на этапе разработки — аналитическим способом с экспоненциальным законом распределения интенсивности отказов;

— в процессе эксплуатации — на основе наблюдения её работоспособности на объектах эксплуатации;

Расчётом ремонтопригодности:

— на этапе разработки — аналитическим способом по данным экспертной оценки времени восстановления;

— в процессе эксплуатации — на основе наблюдения её ремонтопригодности на объектах эксплуатации.

4.1.5 Требования безопасности

Все технические решения, использованные при создании программного изделия, а также при определении требований к аппаратному обеспечению, должны соответствовать действующим нормам и правилам техники безопасности, пожаробезопасности и взрывобезопасности, а также охраны окружающей среды при эксплуатации.

По способу защиты человека от поражения электрическим током технические средства АС СОТОВЫЙ должны соответствовать классу 0I и обеспечивать требования к заземлению устройств по ГОСТ 12.2.007—75.

Проводники электропитания должны подключаться к потребителям через защитные автоматические выключатели.

Уровень шума, создаваемый техническими средствами АС СОТОВЫЙ при работе, не должен превышать 75 дБ, в местах постоянного нахождения персонала.

4.1.6 Требования к эргономике и технической эстетике

Способы и формы представления информации оперативному персоналу, средства контроля и органы управления должны быть выполнены с учетом инженерной психологии и технической эстетики.

При этом размещение средств контроля и управления должно соответствовать технологическому процессу (последовательности узлов) и позволять осуществлять активный контроль и управление, как в нормальном режиме, так и в аварийных ситуациях.

Рабочим местом оператора должна быть рабочая станция.

Количество органов управления и элементов индикации должно быть минимальным, но достаточным для выполнения всех функций, возложенных на оператора.

Вся информация, необходимая для ведения технологического процесса, должна отображаться на экранах видеомониторов рабочей станции.

Компоновка технических средств АС СОТОВЫЙ должна обеспечивать свободный доступ к ним для осуществления наладки и ремонта.

4.1.7 Требования к транспортабельности для подвижных АС

Требования к транспортабельности не предъявляются.

4.1.8 Требования к эксплуатации, техническому обслуживанию, ремонту и хранению компонентов системы

Техническая и физическая защита аппаратных компонентов системы, носителей данных, бесперебойное энергоснабжение, резервирование ресурсов, текущее обслуживание реализуется техническими и организационными средствами, предусмотренными в ИТ инфраструктуре.

Для нормальной эксплуатации разрабатываемой системы должно быть обеспечено бесперебойное питание ПЭВМ. При эксплуатации система должна быть обеспечена соответствующая стандартам хранения носителей и эксплуатации ПЭВМ температура и влажность воздуха.

Периодическое техническое обслуживание используемых технических средств должно проводиться в соответствии с требованиями технической документации изготовителей, но не реже одного раза в год.

Периодическое техническое обслуживание и тестирование технических средств должны включать в себя обслуживание и тестирование всех используемых средств, включая рабочие станции, устройства бесперебойного питания и т. п.

В процессе проведения периодического технического обслуживания должны проводиться внешний и внутренний осмотр и чистка технических средств, проверка контактных соединений, проверка параметров настроек работоспособности технических средств и тестирование их взаимодействия.

На основании результатов тестирования технических средств должны проводиться анализ причин возникновения обнаруженных дефектов и приниматься меры по их ликвидации.

Восстановление работоспособности технических средств должно проводиться в соответствии с инструкциями разработчика и поставщика технических средств и документами по восстановлению работоспособности технических средств и завершаться проведением их тестирования.

Во время эксплуатации системы системный администратор должен производить резервное копирование данных, собранных АС в соответствии с принятым регламентом резервного копирования.

Размещение помещений и их оборудование должны исключать возможность бесконтрольного проникновения в них посторонних лиц и обеспечивать сохранность находящихся в этих помещениях конфиденциальных документов и технических средств.

Размещение оборудования, технических средств должно соответствовать требованиям техники безопасности, санитарным нормам и требованиям пожарной безопасности.

Все пользователи системы должны соблюдать правила эксплуатации электронной вычислительной техники.

Квалификация персонала и его подготовка должны соответствовать технической документации.

Требования по защите информации

Требования по защите информации от несанкционированного доступа

Система АС СОТОВЫЙ должна обеспечивать защиту от несанкционированного доступа (НСД) на уровне не ниже, чем установлен требованиями, предъявляемыми к категории 2А по классификации действующего руководящего документа Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем».

Компоненты подсистемы защиты от НСД должны обеспечивать:

— идентификацию пользователя;

— проверку полномочий пользователя при работе с АС;

— разграничение доступа пользователей на уровне задач и информационных массивов.

В рамках обеспечения соответствия требованиям по классу защиты в АС:

— должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно–постоянного действия длиной не менее шести символов;

— должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

— должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа;

— должна осуществляться регистрация входа/выхода субъектов доступа в систему/из системы, либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останов не проводится в моменты аппаратурного отключения АС;

— должна осуществляться регистрация запуска/завершения программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов;

— должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам;

— должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: программам, томам, каталогам, файлам, записям, полям записей;

— должен проводиться учет всех защищаемых носителей информации с помощью любой их маркировки;

— должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов);

— должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды, при этом:

— целостность проверяется при загрузке системы по контрольным суммам компонент,

— целостность программной среды обеспечивается отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

— должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

— конфиденциальная и секретная информация должна подвергаться криптографическому преобразованию при записи и чтении;

— для обеспечения безопасности информации должны использоваться сертифицированные средства защиты информации;

— должно проводиться периодическое тестирование функций СЗИ при изменении программной среды и персонала АС с помощью тест-программ, имитирующих попытки НСД;

— должны быть в наличии средства восстановления СЗИ, предусматривающие ведение двух копий программных средств СЗИ и их периодическое обновление и контроль работоспособности.

Перечень параметров, подлежащих регистрации в тех или иных ситуациях осуществления доступа приведен в соответствующем разделе вышеупомянутого руководящего документа.

Допускается расширение вышеперечисленных механизмов защиты от несанкционированного доступа для достижения их соответствия современному технологическому уровню.

Защита от несанкционированного доступа должна обеспечиваться средствами сертифицированного программно-технического комплекса.

В системе допускается использование только сертифицированного антивирусного ПО. Обновление базы сигнатур необходимо проводить регулярно.

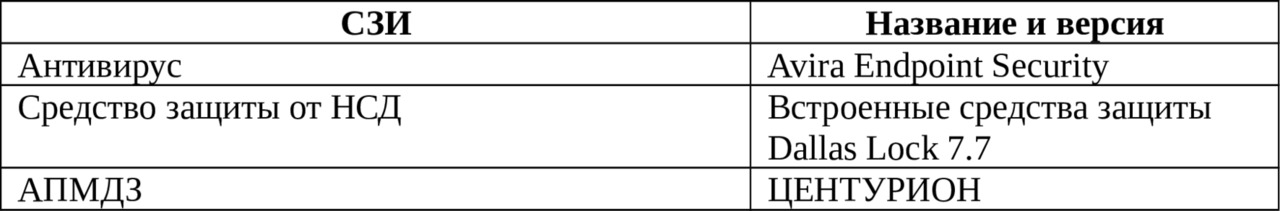

Исполнитель обязуется провести установку всех СЗИ. В таблице 2 приведен перечень СЗИ, необходимых для выполнения требований по безопасности информации.

Таблица 2. Состав СЗИ

Требования по защите информации от утечки по техническим каналам

В процессе обследования помещения, в котором установлен АРМ-А1, необходимо выявить потенциальные каналы утечки и с использованием пассивных мер защиты снизить их угрозу. Для достижения данной цели применить возможные средства снижения излучения ПЭМИН и повышения звукоизоляции ограждающих конструкций помещения, путем инженерно-технических методов защиты информации.

После проведения специальных исследований, сверить результаты исследований (размеры зон r1, r1», R2) с реальными условиями эксплуатации объекта информатизации и, если это необходимо, провести дополнительные мероприятия по установке средств активной защиты.

4.1.10 Требования по сохранности информации при авариях

Программное обеспечение систем АС СОТОВЫЙ должно автоматически восстанавливать свое функционирование при корректном перезапуске аппаратных средств и базового программного обеспечения. Системы должны предусматривать возможность организации автоматического или ручного резервного копирования с использованием стандартных программных и аппаратных средств.

4.1.11 Требования к защите от влияния внешних воздействий

Требования к защите от влияния внешних воздействий должны обеспечиваться средствами ИТ служб Заказчика.

Технические средства АС СОТОВЫЙ должны быть рассчитаны на эксплуатацию в закрытых, отапливаемых и вентилируемых помещениях — в соответствии СНиП 2.04.05—91 «Отопление, вентиляция и кондиционирование воздуха». Также в помещении необходимо предусмотреть кондиционирование воздуха.

Требования к патентной чистоте

Требования к патентной чистоте не предъявляются.

Требования по стандартизации и унификации

Оформление документации, выдаваемой на печать должно осуществляться по форме, принятой в организации. На документе обязательно наличие грифа конфиденциальности.

Требования по унификации пользовательского интерфейса приведены в разделе 4.1.10 настоящего ТЗ.

Дополнительные требования

Дополнительные требования не предъявляются.

Требования к функциям (задачам), выполняемым системой

Требования к функциям редактора документов

Программа для работы с текстовой информацией должна обеспечивать простую работу по созданию новых документов, иметь графический интерфейс. Программа должна обеспечивать простой доступ к файлам, редактирование документов. Программа должна иметь возможность создавать шаблоны документов. Средствами ОС должно достигаться упорядоченное хранение информации и быстрый поиск требуемых данных.

Требования к видам обеспечения

Требования к математическому обеспечению системы

Требования к математическому обеспечению АС СОТОВЫЙ не предъявляются.

4.3.2 Требования к информационному обеспечению

Уровень хранения данных в системе должен быть построен в виде упорядоченной структуры файлов и папок. Для доступа к данным должны использоваться стандартные средства ОС. При отключении питания АРМ не выключается, а продолжает работать от резервного источника питания (ИБП). Программа редактирования текста должна не зависимо от пользователя производить сохранение документа каждые 5 минут.

Информационное наполнение системы создается в процессе ее эксплуатации.

Процедура придания юридической силы документам, генерируемым системой, осуществляется непосредственно после печати документа и его подписи ответственными лицами, либо осуществляться в соответствии с требованиями ГОСТ 6.10.4–84 и с учетом законов:

— Федеральный закон от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и защите информации»;

— Федеральный закон РФ N 1-ФЗ от 10.01.02 г. «Об электронной цифровой подписи».

Требования к лингвистическому обеспечению системы

Наличие постороннего ПО в ПЭВМ АРМ-А1 недопустимо. В системе запрещено использовать средства разработки ПО. Шифрование информации производится СЗИ «Secret Net 6» с использованием уникального ключа пользователя.

4.3.4 Требования к программному обеспечению

Файлы и папки хранятся стандартно в ОС.

Контроль за качеством и соответствием приобретаемого программного обеспечения требованиям безопасности осуществляется по мере необходимости путем его государственной сертификации в установленном порядке.

Состав общесистемного программного обеспечения приведен в таблице 1 раздела 3. Состав СЗИ АС СОТОВЫЙ представлен в таблице 2 раздела 4.

Сертифицированное программное обеспечение, необходимое для эксплуатации автоматизированной системы, предоставляется Заказчиком.

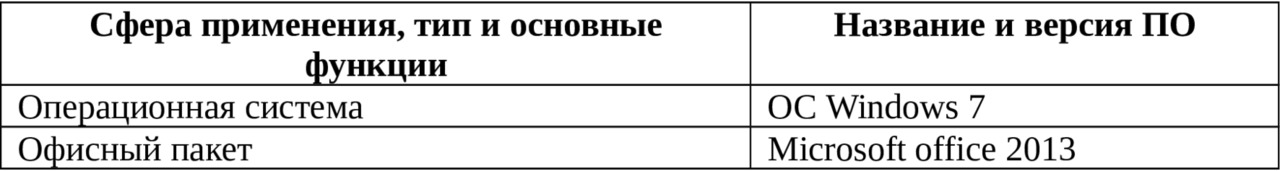

Требования к техническому обеспечению системы

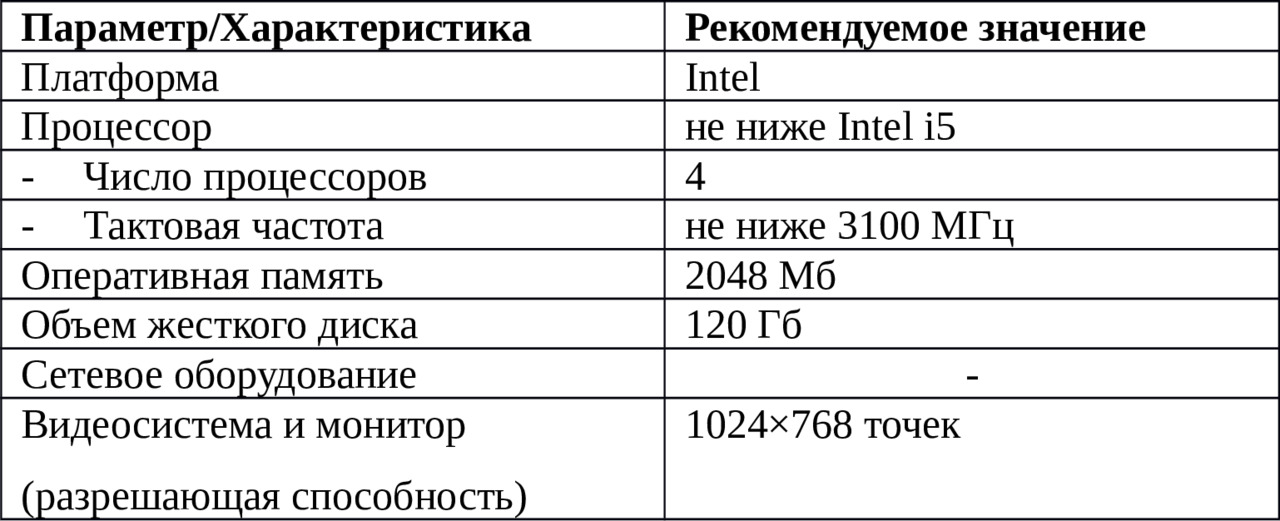

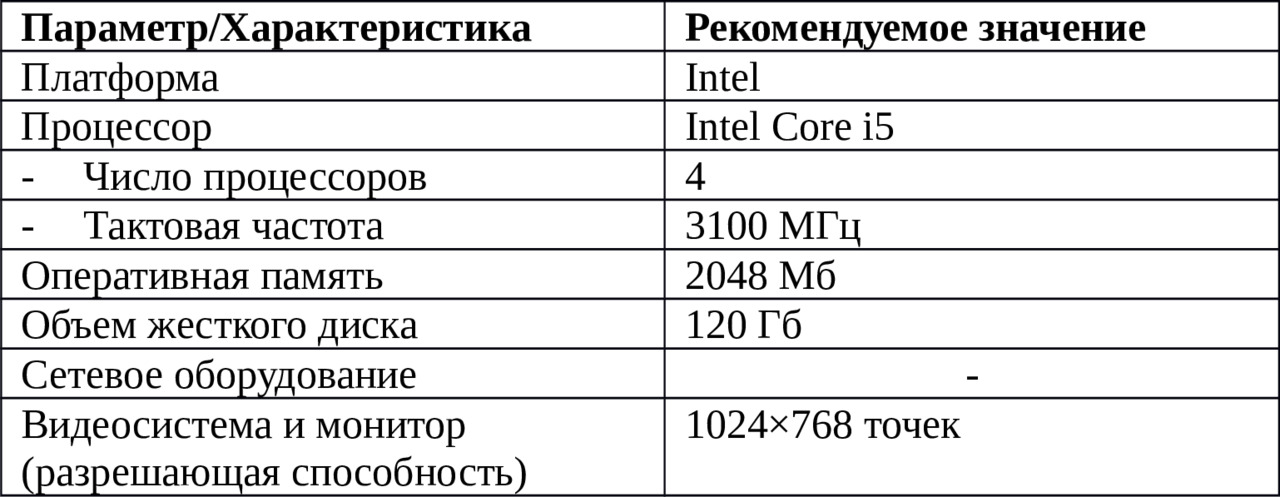

Проектирование АС СОТОВЫЙ должно вестись с учетом последних достижений в области аппаратного и программного обеспечения. Для эффективного функционирования программного обеспечение АС СОТОВЫЙ должно иметь возможность функционировать на современных ПЭВМ с 32-разрядной архитектурой, многозадачной операционной системой с поддержкой оперативной памяти не менее 1 Гб и файлов на файловой системе не менее 2 Гб. ПЭВМ АРМ-А1 должна удовлетворять требованиям, приведенным в таблице 3.

Таблица 3. Требования к техническому обеспечению системы

Требования к метрологическому обеспечению системы

Требования к метрологическому обеспечению подсистемы не предъявляются.

4.3.7 Требования к организационному обеспечению системы

Организационное обеспечение системы должно быть достаточным для эффективного выполнения персоналом возложенных на него обязанностей при осуществлении автоматизированных и связанных с ними неавтоматизированных функций системы.

Заказчиком должны быть определены должностные лица, ответственные за:

— обработку информации в АС СОТОВЫЙ;

— администрирование АС СОТОВЫЙ;

— обеспечение безопасности информации АС СОТОВЫЙ;

— управление работой персонала по обслуживанию АС СОТОВЫЙ.

К работе с системой допускаются сотрудники, имеющие навыки работы на персональном компьютере, ознакомленные с правилами эксплуатации АС СОТОВЫЙ и прошедшие обучение работе с системой и с СЗИ.

Требования к методическому обеспечению

В состав нормативно-правого и методического обеспечения системы должны входить следующие законодательные акты, стандарты и нормативы:

— Федеральный закон от 25 февраля 1995 г. №24-ФЗ «Об информации, информатизации и защите информации»;

— Федеральный закон от 21 июля 1993 г. №5485—1 «О государственной тайне»;

— Указ Президента Российской Федерации от 6 марта 1992 г. №188 «Об утверждении перечня сведений конфиденциального характера»;

— Федеральный закон от 27 июля 2006 г. №152-ФЗ «О персональных данных»;

— Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам (утверждено Постановлением Совета Министров Российской Федерации от 15 сентября 1993 г. №912—51) (Положение-93);

— Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) (утверждены приказом Гостехкомиссии при Президенте России от 30 августа 2002 г.);

— Указ Президента Российской Федерации от 3 апреля 1995 г. №334 «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации»;

— Доктрина информационной безопасности Российской Федерации (утверждена Президентом Российской Федерации 9 сентября 2000 г.);

— Технический проект, составленный в соответствии со следующими документами:

— ГОСТ 34.201—89. Информационная технология. Виды, комплектность и обозначения документов при создании автоматизированных систем.

— ГОСТ 34-601-90. Информационная технология. Автоматизированные системы. Стадии создания.

— РД 50—34.698—90. Автоматизированные системы. Требования к содержанию документов.

— РД 50—34.126—92. Информационная технология. Правила проведения работ при создании автоматизированных систем.

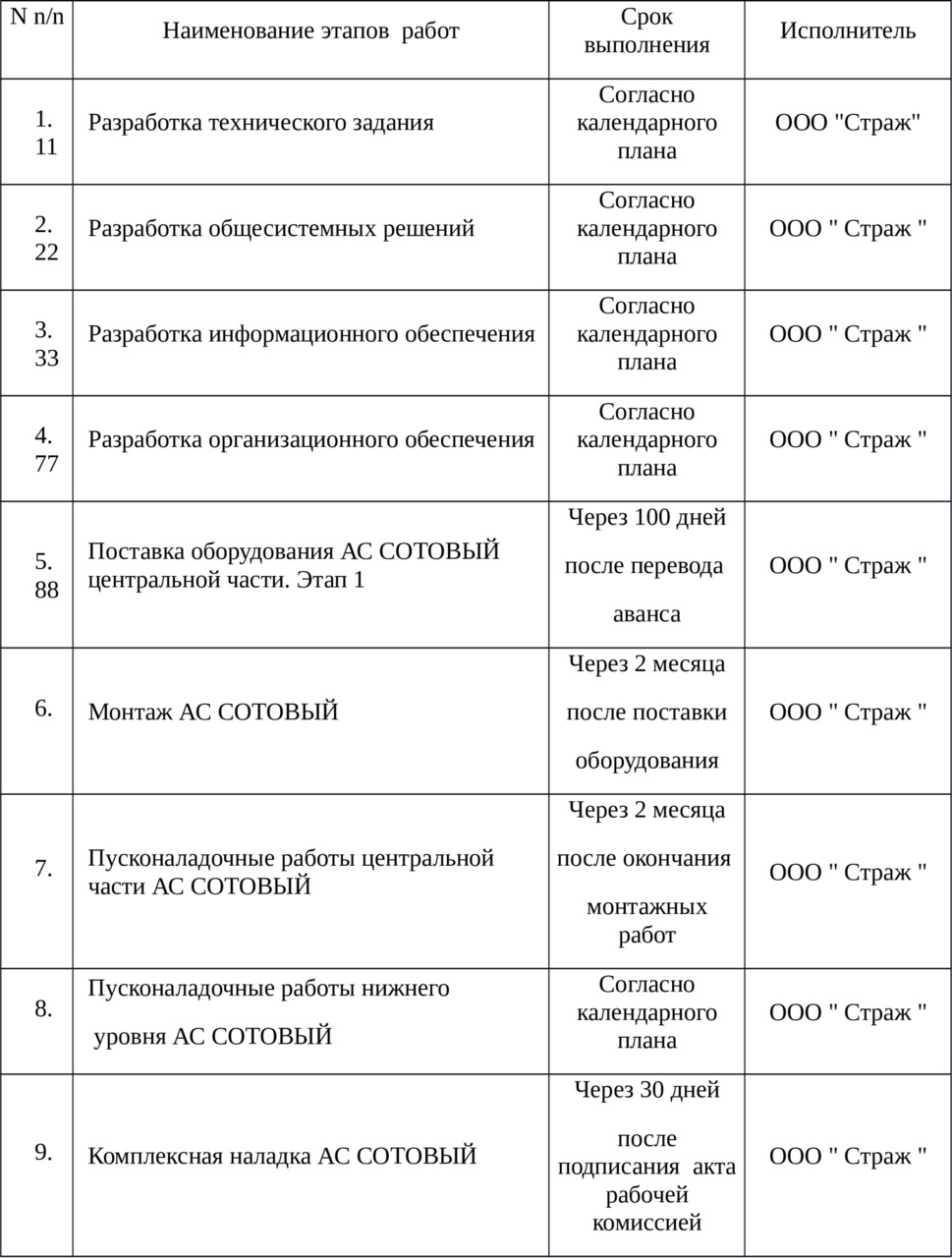

СОСТАВ И СОДЕРЖАНИЕ РАБОТ ПО СОЗДАНИЮ (РАЗВИТИЮ) СИСТЕМЫ

Состав и содержание работ по созданию АС СОТОВЫЙ приведен в таблице 2. АС СОТОВЫЙ должна создаваться как единая информационная система, поэтому работы по созданию первой очереди системы в целом должны завершиться на этапе эскизного проекта, или отдельных документов технического проекта. Дальнейшая разработка АС СОТОВЫЙ должна вестись в рамках создания или развития отдельных подсистемам, для которых должен выполняться полный цикл работ по созданию, включая проведение технического проектирования, разработку ПО, создание рабочей документации, ввод в действие и сопровождение.

Таблица 2. Состав и содержание работ по созданию АС СОТОВЫЙ в 2012 году

ПОРЯДОК КОНТРОЛЯ И ПРИЕМКИ СИСТЕМЫ

Виды, состав, объем и методы испытаний системы и ее составных частей

В соответствии с архитектурой АС СОТОВЫЙ, к системе в целом требования по проведению испытаний не предъявляются. Виды, состав, объем и методы испытаний каждой подсистемы АС СОТОВЫЙ, включающие комплексное тестирование взаимодействия систем, должны быть сформулированы в программах и методиках испытаний подсистем АС СОТОВЫЙ.

Общие требования к сдаче и приемке работ по стадиям

Сдача–приёмка работ производится поэтапно, в соответствии с Календарным графиком. Основанием для сдачи–приёмки работ служит Отчёт о завершении работ по этапу, представляемый Исполнителем.

Сдача–приемка осуществляется комиссией, в состав которой входят представители Заказчика и Исполнителя. По результатам приемки подписывается акт приемочной комиссии.

Все создаваемые в рамках настоящей работы программные изделия подсистем АС СОТОВЫЙ (за исключением покупных) и документы передаются Заказчику на стандартном машинном носителе (например, записываемом компакт–диске CD–R).

Статус приемочной комиссии

Приемочная комиссия должна иметь статус ведомственной.

7 ТРЕБОВАНИЯ К СОСТАВУ И СОДЕРЖАНИЮ РАБОТ ПО ПОДГОТОВКЕ ОБЪЕКТА АВТОМАТИЗАЦИИ К ВВОДУ СИСТЕМЫ В ДЕЙСТВИЕ

При подготовке объекта к внедрению АС СОТОВЫЙ предприятие, эксплуатирующее систему, должно:

— обеспечить готовность объекта к проведению монтажных работ по созданию АС СОТОВЫЙ без остановки производства;

— обеспечить организацию подразделения технического обслуживания АС СОТОВЫЙ;

— осуществить входной контроль средств АС СОТОВЫЙ на комплектность и соответствие технической документации проекту;

— совместно со специализированными организациями осуществить инженерный надзор за монтажом и наладкой центральной и периферийной частей АС СОТОВЫЙ;

— организовать с привлечением разработчика техническое обучение оперативного и ремонтного персонала правилам эксплуатации АС СОТОВЫЙ;

— организовать и провести с участием разработчика, соисполнителей и Заказчика приемосдаточные испытания АС СОТОВЫЙ;

— выполнить изменения в технологической схеме объекта, предложенные разработчиком АС СОТОВЫЙ и согласованные с проектной организацией.

ПРИМЕЧАНИЕ: Заказчик выполняет вышеуказанные работы самостоятельно или с привлечением специализированных организаций.

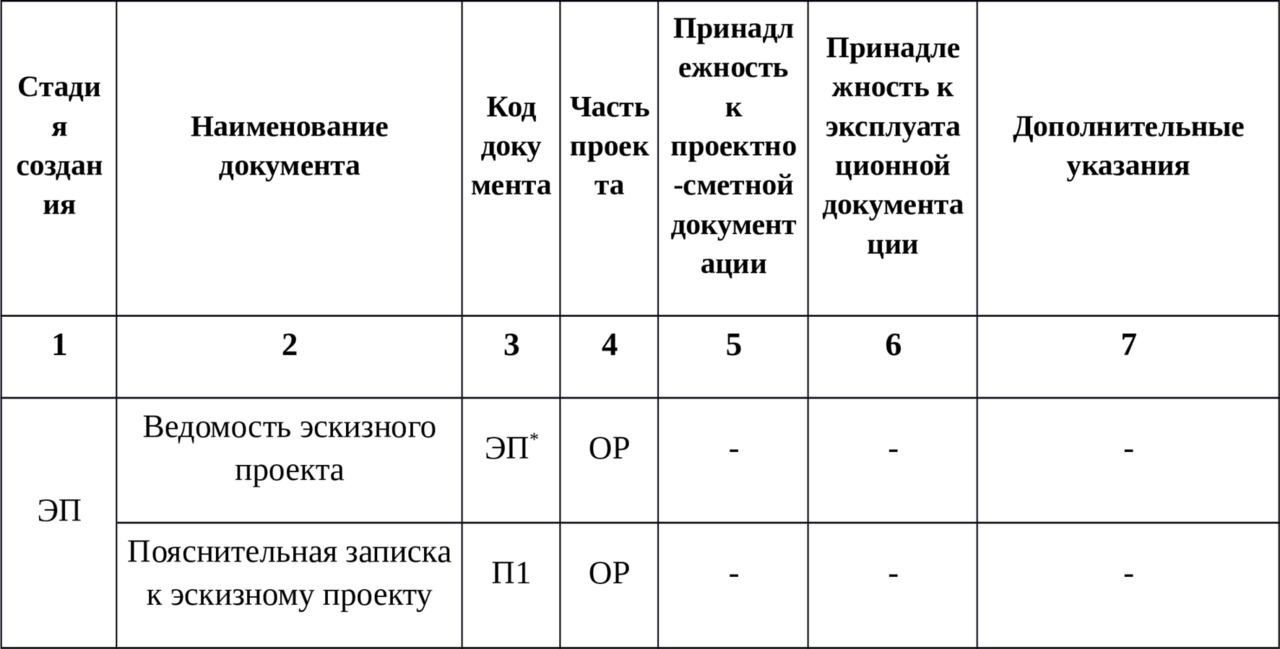

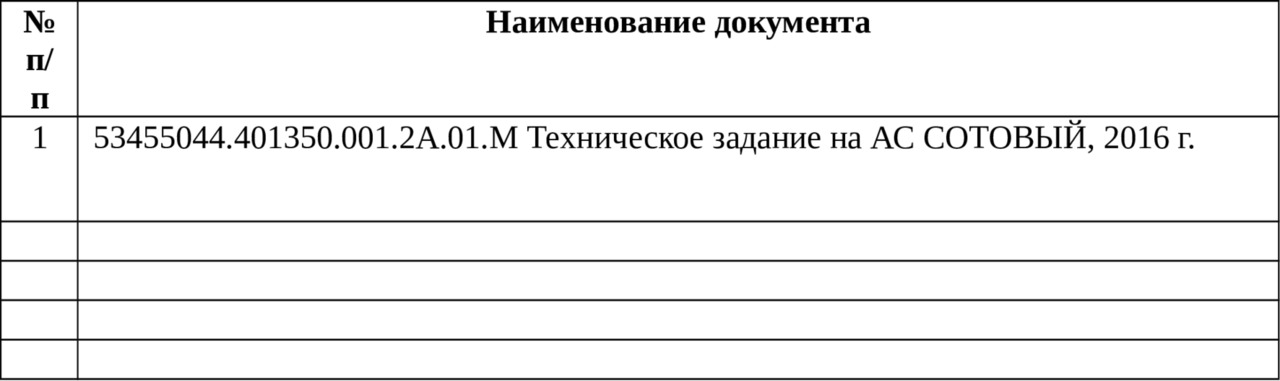

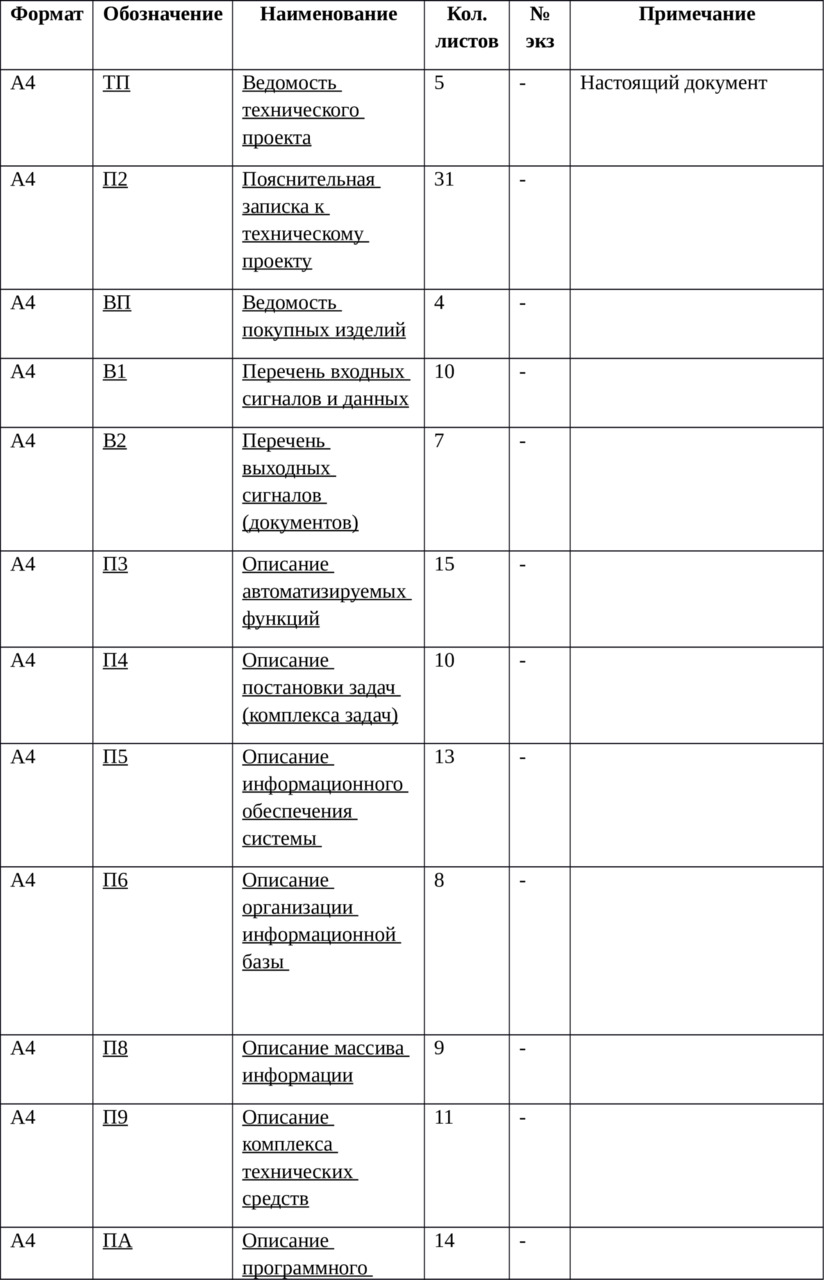

ТРЕБОВАНИЯ К ДОКУМЕНТИРОВАНИЮ

Для системы на различных стадиях создания должны быть выпущены следующие документы из числа предусмотренных в ГОСТ 34.201–89 «Информационная технология. Комплекс стандартов на автоматизированные системы». Виды, комплектность и обозначения документов при создании автоматизированных систем приведены в таблице.

Таблица 1. Виды, комплектность и обозначения документов при создании автоматизированных систем

Примечания:

— Звездочкой (*) помечены документы, код которых установлен в соответствии с требованиями стандартов ЕСКД

— В таблице приняты следующие сокращения:

— ЭП — эскизный проект;

— ТП — технический проект;

— ОР — общесистемные решения.

— Знак Х обозначает принадлежность к проектно-сметной или эксплуатационной документации.

— Номенклатуру документов одного наименования устанавливают в зависимости от принятых при создании системы проектных решений.

В зависимости от применяемых методов проектирования и специфики создаваемой АС допускается выпускать документы отдельными самостоятельными частями, соответствующими разделам основного документа и расширять номенклатуру документов, установленную настоящим ТЗ.

Каждому разработанному документу должно быть присвоено самостоятельное обозначение. Документ, выполненный на разных носителях данных, должен иметь одно обозначение. К обозначению документов, выполненных на машинных носителях, добавляют букву «М». Заимствованным документам сохраняют ранее присвоенные обозначения. Настоящие требования не распространяются на документы, правила обозначения которых регламентированы государственными стандартами других систем документации.

ИСТОЧНИКИ РАЗРАБОТКИ

— ГОСТ 34.602—89. «Информационная технология. Техническое задание на создание автоматизированной системы».

— ГОСТ 34.601—90. «Автоматизированные системы. Стадии создания».

— ГОСТ Р 34.603—92. «Информационная технология. Виды испытаний автоматизированных систем».

— ГОСТ 34.201—89. «Виды, комплектность и обозначение документов при создании автоматизированных систем».

— ГОСТ Р 51275—2006. «Защита информации. Объект информатизации. Факторы воздействующие на информацию. Общие положения».

— ГОСТ Р 50739—95. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования».

— ГОСТ Р 51624—2000. «Защита информации. Автоматизированные системы в защищенном исполнении».

— ГОСТ Р 51583—2000. «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении».

— ГОСТ Р 50600—93. «Защита секретной информации от технической разведки. Система документов. Общие положения».

— ГОСТ 20.57.406—81. «Методы испытаний изделий электронной техники. Методики оценки возможностей ИТР (МВТР-87 с изменениями)».

— ОТТ 1.1.8—90. «Общие требования по защите от иностранной технической разведки».

— ОТТ 1.2.8—89. «Общие требования к методам контроля за эффективностью защиты от иностранной технической разведки».

— ОТТ 2.1.27—94. «Средства противодействия иностранной технической разведке. Общие тактико-технические требования. (ТТТ)».

— ГОСТ РВ 50170—92. «Противодействие иностранной технической разведке. Термины и определения».

— ГОСТ Р 29339—92. «Защита информации от утечки за счет ПЭМИН. Общие технические требования».

— ГОСТ Р 50752—95. «Информационная технология. Защита информации от утечки за счет побочных электромагнитных излучений при ее обработке средствами вычислительной техники. Методы испытаний».

— ГОСТ Р 50600—93. «Защита секретной информации от технических разведок. Система документов. Общие положения».

— ГОСТ 34.003—90. «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения».

— ГОСТ 16504—81. «Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения».

— ГОСТ Р 50543—93. «Конструкции базовые несущие средств вычислительной техники. Требования по обеспечению защиты информации и электромагнитной совместимости методом экранирования».

— ГОСТ Р 50972—96. «Защита информации. Радиомикрофоны. Технические требования к защите информации от утечки секретной информации».

— ГОСТ Р 51188—98. «Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство».

— ГОСТ Р 51275—99. «Защита информации. Объект информатизации. Факторы, воздействующие на информацию».

— ГОСТ Р 29339—92. «Информационная технология. Защита информации от утечки за счет ПЭМИН при ее обработке средствами вычислительной техники. ОТТ».

— ГОСТ. Р 50170—92. «Противодействие ИТР. Термины и определения».

— ГОСТ Р 50922—96. «Защита информации. Основные термины и определения».

— ГОСТ.29037—91. «Совместимость технических средств электромагнитная. Сертификационные испытания. Общие положения».

— ГОСТ Р 51318.22—99. «Радиопомехи индустриальные от оборудования информационных технологий»

— ГОСТ Р 51319—99. «Совместимость технических средств электромагнитная. Приборы для измерения индустриальных радиопомех. Технические требования и методы испытаний»

— ГОСТ Р 51320—99. «Методы испытаний технических средств — источников индустриальных радиопомех»

— ГОСТ.28689—90. «Радиопомехи от ПЭВМ. Нормы и методы испытаний».

— РД Гостехкомиссии России «Защита от несанкционированного доступа к информации. Термины и определения».

— РД Гостехкомиссии России «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации».

— РД Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации».

— РД Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

— СНиП 2.04.05—91. «Отопление, вентиляция и кондиционирование воздуха».

— ГОСТ 12.2.007—75. «Изделия электротехнические. Общие требования безопасности».

— Конституция РФ.

— Федеральный закон от 25 февраля 1995 г. №24-ФЗ «Об информации, информатизации и защите информации».

— Федеральный закон от 21 июля 1993 г. №5485—1 «О государственной тайне».

— Указ Президента Российской Федерации от 6 марта 1992 г. №188 «Об утверждении перечня сведений конфиденциального характера».

— Федеральный закон от 27 июля 2006 г. №152-ФЗ «О персональных данных».

— Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам (утверждено Постановлением Совета Министров Российской Федерации от 15 сентября 1993 г. №912—51) (Положение-93).

— Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) (утверждены приказом Гостехкомиссии при Президенте России от 30 августа 2002 г.).

— Указ Президента Российской Федерации от 3 апреля 1995 г. №334 «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации».

— Доктрина информационной безопасности Российской Федерации (утверждена Президентом Российской Федерации 9 сентября 2000 г.).

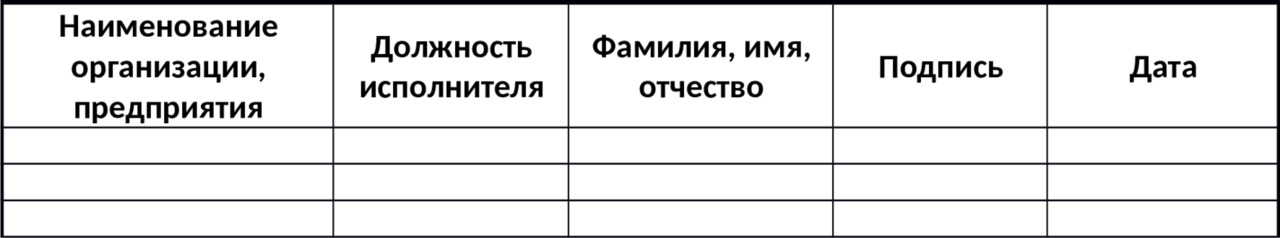

СОСТАВИЛИ

СОГЛАСОВАНО

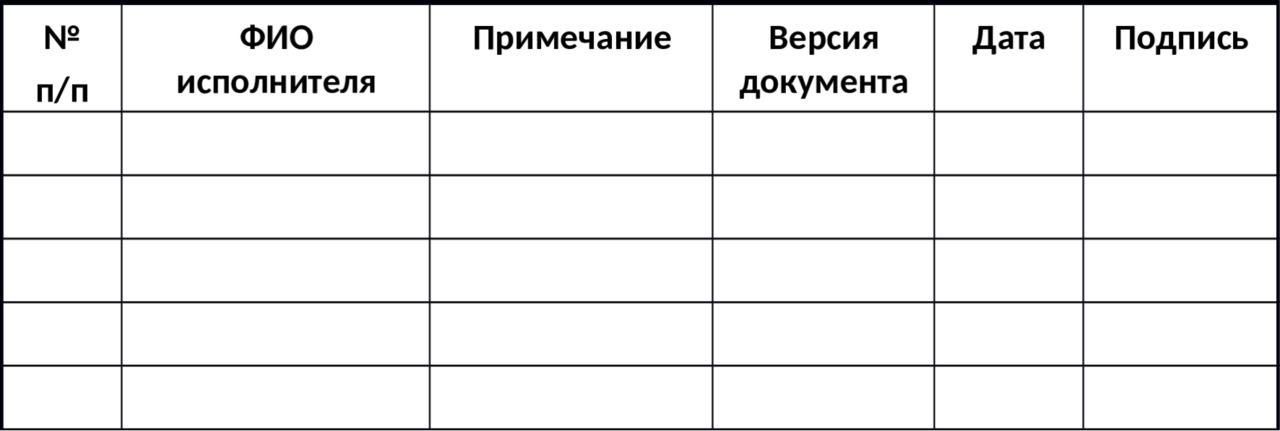

ЛИСТ РЕГИСТРАЦИИ ИЗМЕНЕНИЙ

Эскизный проект

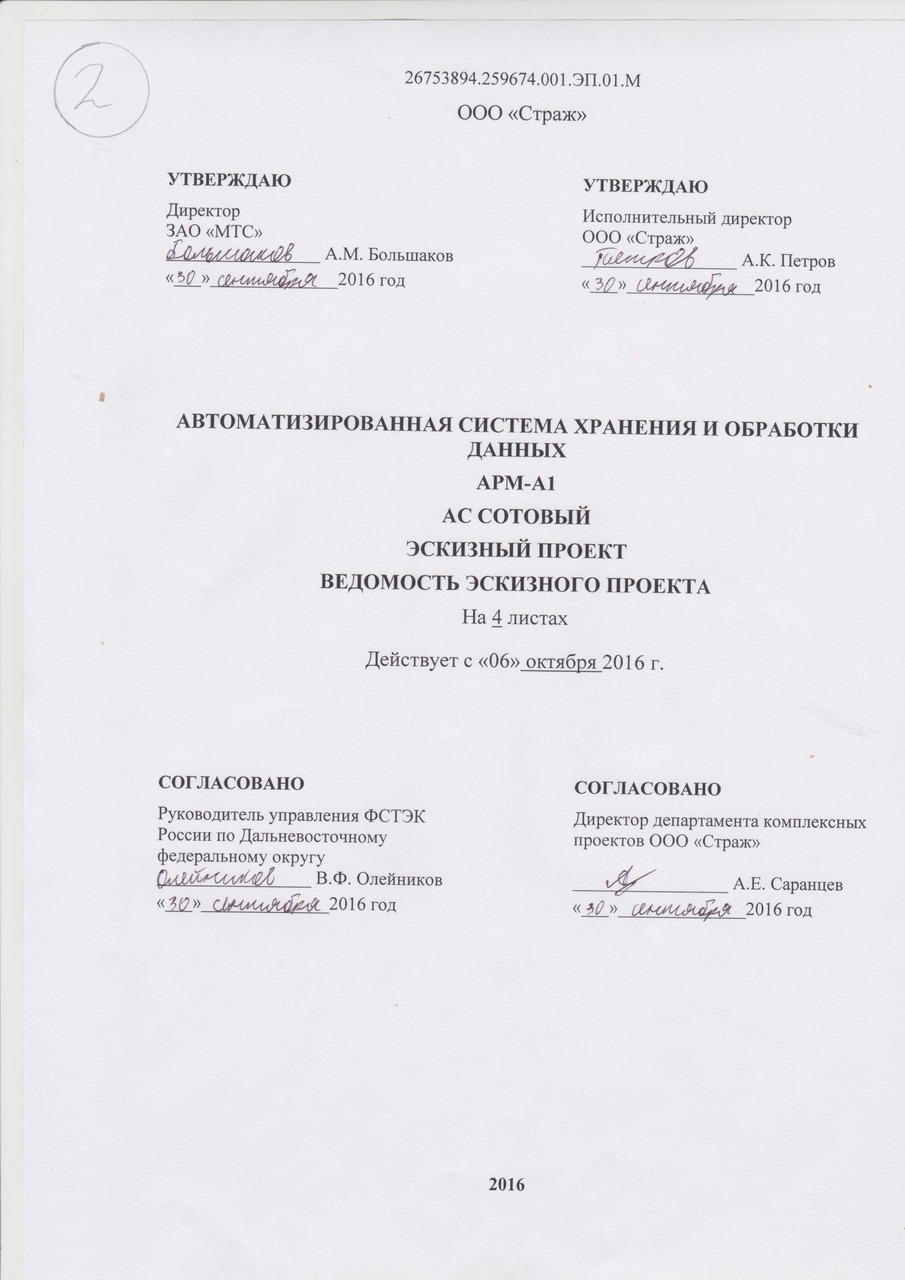

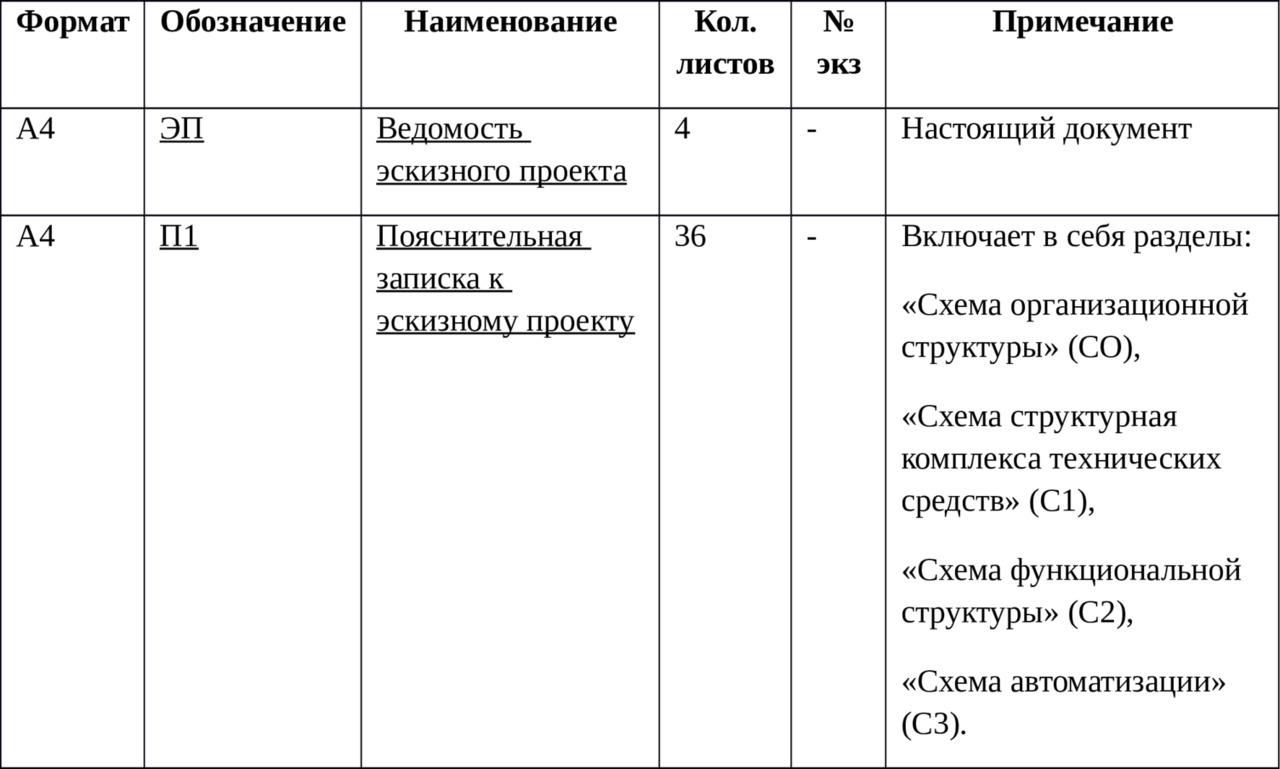

Ведомость эскизного проекта

Документация эскизного проекта

В соответствии с ГОСТ 34.201—89 в состав эскизного проекта входит ведомость эскизного проекта.

Ведомость эскизного проекта оформляется в соответствии с ГОСТ 2.106—96.

Примечание.

В соответствии с ГОСТ 34.201—89, п.1.3.1, таблицы 2 при разработке документов СО, С1, С2, С3 на стадии ЭП допускается их включать в документ П1.

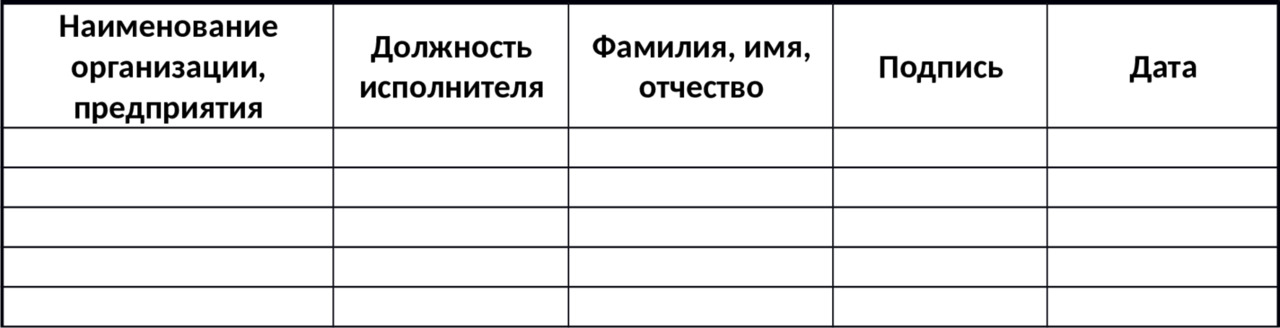

СОСТАВИЛИ

СОГЛАСОВАНО

ЛИСТ РЕГИСТРАЦИИ ИЗМЕНЕНИЙ

Эскизный проект

В настоящем документе используются следующие сокращения:

АМДЗ — аппаратный модуль доверенной загрузки

АРМ — автоматизированное рабочее место

АСЗИ — автоматизированная система в защищенном исполнении

АС — автоматизированная система

АС СОТОВЫЙ — автоматизированная система хранения и обработки данных в защищенном исполнении

НСД — несанкционированный доступ

ОПО — общесистемное программное обеспечение

ОС — операционная система

ПО — программное обеспечение

ПЭВМ — персональная электронно-вычислительная машина

ПЭМИН — побочные электромагнитные излучения и наводки

РД — руководящий документ

РСО — режимно-секретный отдел

СВТ — средства вычислительной техники

СЗИ — система защиты информации

ТЗ — техническое задание

ФЗ — федеральный закон

1 ОБЩИЕ СВЕДЕНИЯ

1.1 Наименование проектируемой автоматизированной системы

Полное наименование системы: Автоматизированная система хранения и обработки данных в защищенном исполнении.

Краткое наименование системы: АС СОТОВЫЙ.

1.2 Шифр темы или шифр договора

Шифр системы — АС СОТОВЫЙ.

Номер контракта — Номер контракта —

1.3 Наименование предприятий разработчика и заказчика системы и их реквизиты

Заказчиком системы является Закрытое акционерное общество «МТС».

Адрес заказчика: 681013, г. Комсомольск-на-Амуре, проспект Ленина, д.27.

Разработчиком системы является Общество с ограниченной ответственностью «Страж».

Адрес разработчика: 681014, г. Комсомольск-на-Амуре, Победы проспект, д.28.

1.4 Перечень документов, на основании которых создается система

При разработке автоматизированной системы и создании проектно–эксплуатационной документации Исполнитель должен руководствоваться требованиями следующих нормативных документов Госстандарта:

— ГОСТ 34. Информационная технология. Комплекс стандартов на автоматизированные системы;

— РД 50–34.698–90. Методические указания. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Требования к содержанию документов.

Разрабатываемая система должна соответствовать законодательным, нормативным и методическим документам Российской Федерации, в том числе в части определения прав собственности на информацию и обеспечения контроля целостности и подлинности информации. При разработке подсистемы защиты от несанкционированного доступа следует руководствоваться следующими нормативными документами:

— Конституция РФ, от 12.12.1993 г.

— ГОСТ 50922–96. Защита информации. Основные термины и определения;

— ГОСТ 51583–2000. Порядок создания АС в защищенном исполнении;

— Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технически средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники. 1992 г.;

— Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. 1992 г.

— ГОСТ 34.602—89. «Информационная технология. Техническое задание на создание автоматизированной системы».

— ГОСТ 34.601—90. «Автоматизированные системы. Стадии создания».

— ГОСТ 34.201—89. «Виды, комплектность и обозначение документов при создании автоматизированных систем».

— ГОСТ Р 51275—2006. «Защита информации. Объект информатизации. Факторы воздействующие на информацию. Общие положения».

— ГОСТ Р 50739—95. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования».

— ГОСТ Р 51624—2000. «Защита информации. Автоматизированные системы в защищенном исполнении».

— ГОСТ Р 50600—93. «Защита секретной информации от технической разведки. Система документов. Общие положения».

— ГОСТ 20.57.406—81. «Методы испытаний изделий электронной техники. Методики оценки возможностей ИТР (МВТР-87 с изменениями)».

— ГОСТ Р 51318.22—99. «Радиопомехи индустриальные от оборудования информационных технологий»

— ГОСТ Р 51319—99. «Совместимость технических средств электромагнитная. Приборы для измерения индустриальных радиопомех. Технические требования и методы испытаний»

— ГОСТ Р 51320—99. «Методы испытаний технических средств — источников индустриальных радиопомех»

— ОТТ 1.1.8—90. «Общие требования по защите от иностранной технической разведки».

— ОТТ 1.2.8—89. «Общие требования к методам контроля за эффективностью защиты от иностранной технической разведки».

— ОТТ 2.1.27—94. «Средства противодействия иностранной технической разведке. Общие тактико-технические требования. (ТТТ)».

— ГОСТ РВ 50170—92. «Противодействие иностранной технической разведке. Термины и определения».

— ГОСТ Р 50752—95. «Информационная технология. Защита информации от утечки за счет побочных электромагнитных излучений при ее обработке средствами вычислительной техники. Методы испытаний».

— ГОСТ 34.003—90. «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения».

— ГОСТ 16504—81. «Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения».

— ГОСТ Р 50543—93. «Конструкции базовые несущие средств вычислительной техники. Требования по обеспечению защиты информации и электромагнитной совместимости методом экранирования».

— ГОСТ Р 50972—96. «Защита информации. Радиомикрофоны. Технические требования к защите информации от утечки секретной информации».

— ГОСТ Р 51188—98. «Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство».

— ГОСТ Р 29339—92. «Информационная технология. Защита информации от утечки за счет ПЭМИН при ее обработке средствами вычислительной техники. ОТТ».

— ГОСТ.29037—91. «Совместимость технических средств электромагнитная. Сертификационные испытания. Общие положения».

— ГОСТ.28689—90. «Радиопомехи от ПЭВМ. Нормы и методы испытаний».

— РД Гостехкомиссии России «Защита от несанкционированного доступа к информации. Термины и определения».

— РД Гостехкомиссии России «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации».

— РД Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации».

— РД Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

— СНиП 2.04.05—91. «Отопление, вентиляция и кондиционирование воздуха».

— ГОСТ 12.2.007—75. «Изделия электротехнические. Общие требования безопасности».

— Федеральный закон от 25 февраля 1995 г. №24-ФЗ «Об информации, информатизации и защите информации».

— Федеральный закон от 21 июля 1993 г. №5485—1 «О государственной тайне».

— Указ Президента Российской Федерации от 6 марта 1992 г. №188 «Об утверждении перечня сведений конфиденциального характера».

— Федеральный закон от 27 июля 2006 г. №152-ФЗ «О персональных данных».

— Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам (утверждено Постановлением Совета Министров Российской Федерации от 15 сентября 1993 г. №912—51) (Положение-93).

— Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) (утверждены приказом Гостехкомиссии при Президенте России от 30 августа 2002 г.).

— Указ Президента Российской Федерации от 3 апреля 1995 г. №334 «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации».

— Доктрина информационной безопасности Российской Федерации (утверждена Президентом Российской Федерации 9 сентября 2000 г.).

1.5 Стадии и сроки выполнения

Плановый срок начала работ по созданию АС СОТОВЫЙ — 2 сентября 2016 г.

Плановый срок окончания работ по созданию АС СОТОВЫЙ — 04 ноября 2016 г.

Примечание:

В случае изменения технологической схемы объекта срок окончания работ подлежит корректировке.

1.6 Сведения об источниках и порядке финансирования работ

Источником финансирования работ являются средства ОАО «МТС».

Порядок финансирования определяется условиями контракта

1.7 Порядок оформления и предъявления заказчику результатов работ по созданию системы

Результаты работы передаются Заказчику в виде пакета документации по АС СОТОВЫЙ в целом и функционирующих подсистем АС СОТОВЫЙ на базе СВТ Заказчика в сроки, установленные Договором. Состав документации по АС СОТОВЫЙ приведен в разделе 8 ТЗ на проектируемую АС. Приемка АС СОТОВЫЙ осуществляется комиссией в составе уполномоченных представителей Заказчика и Исполнителя в соответствии с разделом 6 ТЗ.

1.8 Цели, назначение и области использования

АС СОТОВЫЙ предназначена для автоматизации всех сторон основной деятельности ОАО «МТС» в области секретного и конфиденциального делопроизводства, обеспечивающей информационную поддержку всех решаемых ОАО «МТС» задач.

Также система предназначена для:

обеспечения поддержки высокой доступности технических, программных и информационных ресурсов пользователям в соответствии с предоставленными им правами и полномочиями;

— обеспечения защиты секретной и конфиденциальной информации от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий.

Основными целями создания АС СОТОВЫЙ являются:

— повышение эффективности работы предприятия за счет автоматизации процессов, призванной ускорить обработку секретной и конфиденциальной информации и поиск нужных данных;

— выполнение требований нормативных правовых актов Российской Федерации, руководящих документов ФСТЭК России, ФСБ России, регламентирующих вопросы обработки и хранения секретных и конфиденциальных данных;

— обеспечение защиты информации, обрабатываемой техническими средствами, от хищения, утраты, утечки, уничтожения, искажения, подделки и блокирования доступа к ней, за счет комплексного использования организационных, программных, программно-аппаратных средств и мер защиты;

— обеспечение доступности информационных ресурсов санкционированным пользователям АС СОТОВЫЙ;

— выполнение всех требований, предъявляемых законодательством к АСЗИ.

1.9 Соответствие проектных решений действующим нормам и правилам

Все технические решения, использованные при создании АС, а также при определении требований к аппаратному обеспечению, должны соответствовать действующим нормам и правилам техники безопасности, пожаробезопасности и взрывобезопасности, а также охраны окружающей среды при эксплуатации. При эксплуатации системы должны соблюдаться все нормы по охране труда.

При эксплуатации системы должны соблюдаться следующие правила и нормы:

— ГОСТ 12.0.001—82 «Система стандартов безопасности труда Основные положения»;

— ГОСТ 12.0.003—74 «ССБТ. Опасные и вредные производственные факторы. Квалификация»;

— ГОСТ 12.1.002—84 «ССБТ. Электрические поля промышленной частоты. Допустимые уровни напряженности и требования к проведению контроля на рабочих местах»;

— ГОСТ 12.1.012—90 «ССБТ. Вибрационная безопасность. Общие требования»;

— ГОСТ 12.1.019—79 «ССБТ. Электробезопасность. Общие требования и номенклатура видов защиты»;

— ГОСТ 12.1.030—81 «ССБТ. Электробезопасность. Защитное заземление. Зануление»;

— ГОСТ 12.1.004—91 «Пожарная безопасность. Общие требования»;

— ГОСТ 25.1241—86 «Установки автоматические пожаротушения, пожарной, охранной и охранно-пожарной сигнализации»;

— СНиП 2.01.02—85 «Противопожарные нормы»;

— СНиП 2.08.02—89 «Общественные здания и сооружения»;

— СНиП 2.04.09—84 «Пожарная автоматика зданий и сооружений»;

— СНиП 2.04.05—91. «Отопление, вентиляция и кондиционирование воздуха»;

— ГОСТ 12.2.007—75. «Изделия электротехнические. Общие требования безопасности».

1.10 Нормативно-технические документы

Разрабатываемая система должна соответствовать законодательным, нормативным и методическим документам Российской Федерации, в том числе в части определения прав собственности на информацию и обеспечения контроля целостности и подлинности информации:

— Федеральный закон от 25 февраля 1995 г. №24-ФЗ «Об информации, информатизации и защите информации»;

— Указ Президента Российской Федерации от 6 марта 1992 г. №188 «Об утверждении перечня сведений конфиденциального характера»;

— Федеральный закон от 21 июля 1993 г. №5485—1 «О государственной тайне»;

— Указ Президента Российской Федерации от 3 апреля 1995 г. №334 «О мерах по соблюдению законности в области разработки производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации»;

— Доктрина информационной безопасности Российской Федерации (утверждена Президентом Российской Федерации 9 сентября 2000 г.).

При разработке системы защиты информации следует руководствоваться следующими нормативными документами:

— ГОСТ Р 51275—2006. «Защита информации. Объект информатизации. Факторы воздействующие на информацию. Общие положения»;

— ГОСТ Р 50739—95. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования»;

— ГОСТ Р 51624—2000. «Защита информации. Автоматизированные системы в защищенном исполнении»;

— ГОСТ Р 51583—2000. «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении»;

— ГОСТ Р 50600—93. «Защита секретной информации от технической разведки. Система документов. Общие положения»;

— ГОСТ 20.57.406—81. «Методы испытаний изделий электронной техники. Методики оценки возможностей ИТР (МВТР-87 с изменениями)»;

— ОТТ 1.1.8—90. «Общие требования по защите от иностранной технической разведки»;

— ОТТ 1.2.8—89. «Общие требования к методам контроля за эффективностью защиты от иностранной технической разведки»;

— ОТТ 2.1.27—94. «Средства противодействия иностранной технической разведке. Общие тактико-технические требования. (ТТТ)»;

— ГОСТ РВ 50170—92. «Противодействие иностранной технической разведке. Термины и определения»;

— ГОСТ Р 29339—92. «Защита информации от утечки за счет ПЭМИН. Общие технические требования»;

— ГОСТ Р 50752—95. «Информационная технология. Защита информации от утечки за счет побочных электромагнитных излучений при ее обработке средствами вычислительной техники. Методы испытаний»;

— ГОСТ Р 50600—93. «Защита секретной информации от технических разведок. Система документов. Общие положения»;

— ГОСТ Р 50543—93. «Конструкции базовые несущие средств вычислительной техники. Требования по обеспечению защиты информации и электромагнитной совместимости методом экранирования»;

— ГОСТ Р 50972—96. «Защита информации. Радиомикрофоны. Технические требования к защите информации от утечки секретной информации»;

— ГОСТ Р 51188—98. «Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство»;

— ГОСТ Р 51275—99. «Защита информации. Объект информатизации. Факторы, воздействующие на информацию»;

— ГОСТ Р 29339—92. «Информационная технология. Защита информации от утечки за счет ПЭМИН при ее обработке средствами вычислительной техники. ОТТ»;

— ГОСТ. Р 50170—92. «Противодействие ИТР. Термины и определения»;

— ГОСТ Р 50922—96. «Защита информации. Основные термины и определения»;

— ГОСТ.29037—91. «Совместимость технических средств электромагнитная. Сертификационные испытания. Общие положения»;

— ГОСТ.28689—90. «Радиопомехи от ПЭВМ. Нормы и методы испытаний»;

— РД Гостехкомиссии России «Защита от несанкционированного доступа к информации. Термины и определения»;

— РД Гостехкомиссии России «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации»;

— РД Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»;

— РД Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации»;

— Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам (утверждено Постановлением Совета Министров Российской Федерации от 15 сентября 1993 г. №912—51) (Положение-93);

— Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) (утверждены приказом Гостехкомиссии при Президенте России от 30 августа 2002 г.).

2 ОПИСАНИЕ ПРОЦЕССА ДЕЯТЕЛЬНОСТИ

Объектом автоматизации АС СОТОВЫЙ является подразделение ОАО «МТС», осуществляющее сбор, накопление, обработку, анализ секретной и конфиденциальной информации (РСО), относящейся непосредственно к сфере деятельности предприятия.

АРМ-А1 АС СОТОВЫЙ состоит из ПЭВМ, периферийных устройств, персонала и информации.

АС СОТОВЫЙ должна быть внедрена в:

— Режимно-секретном отделе ОАО «МТС».

2.1 Автоматизируемые функции объекта информатизации

Процессы, охватываемые АС СОТОВЫЙ, обеспечивают выполнение следующих функций:

— хранение проектов конфиденциальной и секретной документации;

— создание проектов конфиденциальной и секретной документации;

— редактирование проектов конфиденциальной и секретной документации;

— печать конфиденциальной и секретной документации.

2.2 Основные роли пользователей

В АС СОТОВЫЙ предусмотрены следующие роли пользователей:

— Администратор — представитель технического персонала, обеспечивающего работоспособность системы;

— Администратор безопасности — представитель технического персонала, ответственный за обеспечение информационной безопасности системы;

— Пользователь — лицо, непосредственно участвующее в обработке информации средствами АС.

2.3 Сведения об условиях эксплуатации

Система АС СОТОВЫЙ должна эксплуатироваться на ПЭВМ, представляющем современный программно-аппаратный вычислительный комплекс. АРМ-А1 системы АС СОТОВЫЙ находится в помещении РСО.

2.4 Схема организационной структуры

По результатам эскизного проектирования Система поставляется со следующими рабочими местами:

— АРМ-А1 основное рабочее место АС СОТОВЫЙ.

Функционал АРМ обеспечивает возможность решения следующих задач пользователей:

Администратор:

— обеспечение бесперебойного функционирования приложений;

— подготовка к модернизации приложений;

— модернизация приложений;

— контроль работы настольных систем и приложений.

Администратор безопасности:

— разработка и реализация политики безопасности;

— разработка и реализация системы управления доступом;

— регистрация пользователей;

— обновление баз сигнатур антивируса;

— разработка документации в области защиты информации предприятия.

Пользователь:

— разработка конфиденциальной и секретной документации;

— редактирование проектов конфиденциальной и секретной документации;

— печать на материальном носителе документов.

Рисунок 1 — Схема организационной структуры

3 ОСНОВНЫЕ ТЕХНИЧЕСКИЕ РЕШЕНИЯ

Архитектура АС СОТОВЫЙ и входящих в нее подсистем обеспечивают:

— основу для комплексного информационно-аналитического обеспечения процессов обработки конфиденциальной и секретной информации;

— входящие в АС СОТОВЫЙ подсистемы масштабируемы;

— АС СОТОВЫЙ обеспечивает информационное взаимодействие входящих в неё подсистем для исключения потребности в повторном вводе информации и обеспечении согласованности и непротиворечивости накапливаемых в разных подсистемах массивов информации;

— при разработке и вводе в действие подсистем АС СОТОВЫЙ приоритет отдается подсистемам обеспечения информационной безопасности;

— АС СОТОВЫЙ максимально упрощает работу пользователей и снижает эксплуатационные затраты за счёт автоматизации и удобного интерфейса;

— системный подход к разработке АС СОТОВЫЙ опирается на новейшие направления развития информационных технологий и средств обеспечения безопасности информации.

3.1 Структура системы

АС СОТОВЫЙ основана, преимущественно, на уже реализованных и прошедших апробацию на неоднократных установках, надежных программных средствах и имеет открытую архитектуру, обеспечивающую достаточные возможности для интеграции, масштабирования, повышения производительности и расширения функциональных возможностей.

Назначение и функциональный состав систем АС СОТОВЫЙ определяются Техническим заданием на разработку АС СОТОВЫЙ. В состав АС входит общесистемное программное обеспечение, приведенное в таблице 1.

3.1.1 Назначение системы

АС СОТОВЫЙ предназначена для автоматизации всех сторон основной деятельности ОАО «МТС» в области секретного и конфиденциального делопроизводства, обеспечивающей информационную поддержку всех решаемых ОАО «МТС» задач.

Также система предназначена для:

обеспечения поддержки высокой доступности технических, программных и информационных ресурсов пользователям в соответствии с предоставленными им правами и полномочиями;

— обеспечения защиты секретной и конфиденциальной информации от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий.

Основными целями создания АС СОТОВЫЙ являются:

— повышение эффективности работы предприятия за счет автоматизации процессов, призванной ускорить обработку секретной и конфиденциальной информации и поиск нужных данных;

— выполнение требований нормативных правовых актов Российской Федерации, руководящих документов ФСТЭК России, ФСБ России, регламентирующих вопросы обработки и хранения секретных и конфиденциальных данных;

— обеспечение защиты информации, обрабатываемой техническими средствами, от хищения, утраты, утечки, уничтожения, искажения, подделки и блокирования доступа к ней, за счет комплексного использования организационных, программных, программно-аппаратных средств и мер защиты;

— обеспечение доступности информационных ресурсов санкционированным пользователям АС СОТОВЫЙ;

— выполнение всех требований, предъявляемых законодательством к АСЗИ.

3.1.2 Описание предлагаемой структуры системы

АС СОТОВЫЙ состоит из ПЭВМ, периферийных устройств, персонала и информации. АС СОТОВЫЙ основана, преимущественно, на лицензионных, надежных программных средствах и имеет открытую архитектуру, обеспечивающую достаточные возможности для масштабирования, повышения производительности и расширения функциональных возможностей. В состав АС СОТОВЫЙ входит 1 АРМ — АРМ-А1. Основные технические характеристики ПЭВМ приведены в таблице 1. Дополнительные особенности АС СОТОВЫЙ:

— в АС предусмотрено одно устройство печати;

— АС СОТОВЫЙ подключена к гарантированной системе электропитания с использованием агрегатов бесперебойного питания;

— в системе реализовано разграничение доступа пользователей;

— АС СОТОВЫЙ максимально упрощает работу пользователей и снижает эксплуатационные затраты за счёт автоматизации процессов.

Таблица 1. Характеристики ПЭВМ АРМ-А1

Состав общесистемного программного обеспечения ПЭВМ приведен в таблице 2.

Таблица 2. Состав общесистемного программного обеспечения

3.1.3 Схема автоматизации

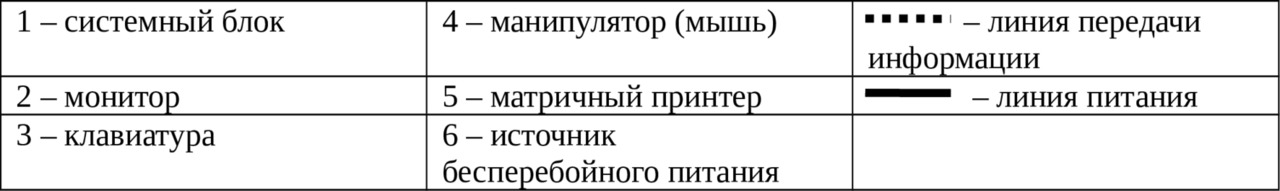

Схема автоматизации обработки информации приведена на рисунке 2.

Рисунок 2 — Схема автоматизации

3.1.4 Структурная схема комплекса технических средств

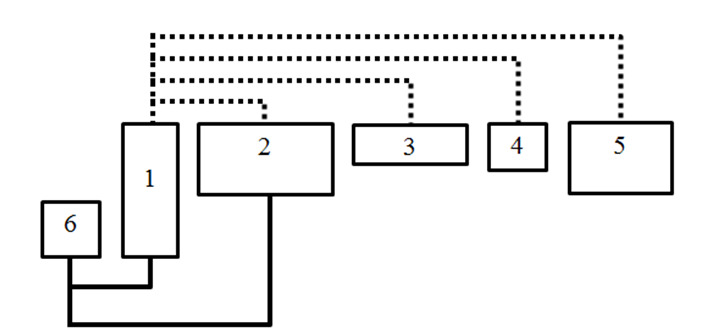

Структурная схема комплекса технических средств АРМ-А1 приведена на рисунке 3. Структурная схема обработки секретной и конфиденциальной информации приведена на рисунке 4.

Рисунок 3 — Структурная схема комплекса технических средств АРМ-А1

Рисунок 4 — Структурная схема обработки секретной и конфиденциальной информации

3.1.5 Решения по обеспечению защиты информации

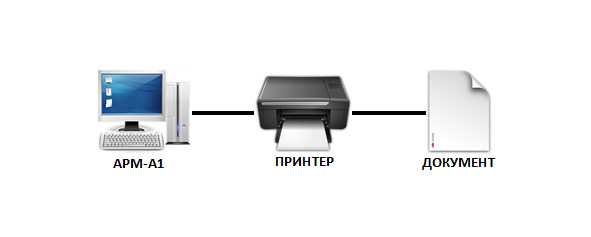

По итогам проведения классификации АС СОТОВЫЙ, установлено, что данная система должна удовлетворять требованиям по безопасности информации, предъявляемым к АС класса 2А по классификации действующего руководящего документа Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем». Для соблюдения требований, предъявляемых к данному классу систем, на АРМ-А1 проводится установка и настройка СЗИ от НСД и средства антивирусной защиты. СЗИ, устанавливаемые на АРМ-А1 приведены в таблице 3.

Таблица 3. Состав СЗИ на АРМ-А1

Компоненты подсистемы защиты от НСД обеспечивают:

— идентификацию пользователя;

— проверку полномочий пользователя при работе с АС;

— разграничение доступа пользователей на уровне задач и информационных массивов.

В рамках обеспечения соответствия требованиям по классу защиты в АС:

— осуществляется идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно–постоянного действия длиной не менее шести символов;

— осуществляется идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

— осуществляется контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа;

— осуществляется регистрация входа/выхода субъектов доступа в систему/из системы, либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останов не проводится в моменты аппаратурного отключения АС;

— осуществляется регистрация запуска/завершения программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов;

— осуществляется регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам;

— осуществляется регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: программам, томам, каталогам, файлам, записям, полям записей;

— осуществляется учет всех защищаемых носителей информации с помощью маркировки;

— осуществляется очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов);

— обеспечивается целостность программных средств СЗИ НСД, а также неизменность программной среды, при этом:

— целостность проверяется при загрузке системы по контрольным суммам компонент;

— целостность программной среды обеспечивается отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

— осуществляется физическая охрана СВТ (устройств и носителей информации), предусмотрен контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

— конфиденциальная и секретная информация подвергается криптографическому преобразованию при записи и чтении;

— для обеспечения безопасности информации используются сертифицированные средства защиты информации;

— проводиться периодическое тестирование функций СЗИ при изменении программной среды и персонала АС с помощью тест-программ, имитирующих попытки НСД;

— в наличии средства восстановления СЗИ, предусматривающие ведение двух копий программных средств СЗИ и их периодическое обновление и контроль работоспособности;

— назначен сотрудник, ответственный за обеспечение безопасности информации, уровень подготовки которого, удовлетворяет предъявляемым требованиям.

В процессе обследования помещения, в котором установлен АРМ-А1, выявлены потенциальные каналы утечки. Разработан проект по снижению угрозы перехвата информации с использованием пассивных мер защиты. По результатам специальных исследований определяется необходимость в использовании дополнительных САЗ.

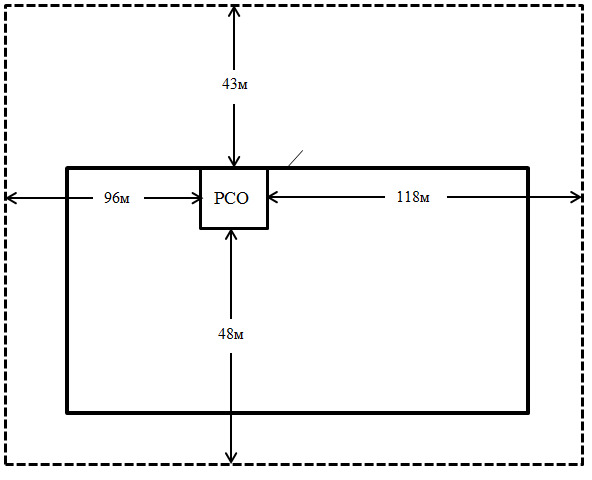

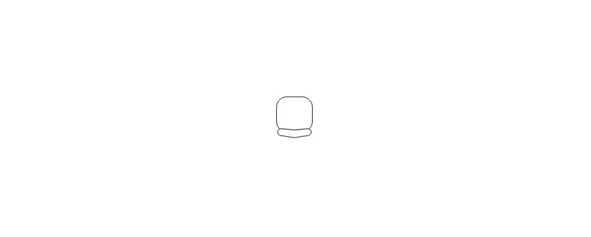

Описание кабинета, в котором расположена АС СОТОВЫЙ: кабинет расположен на третьем этаже пяти этажного кирпичного здания. Расположение кабинета РСО относительно границы контролируемой зоны представлено на рисунке 5.

Рисунок 5 — Расположение кабинета РСО относительно границы КЗ

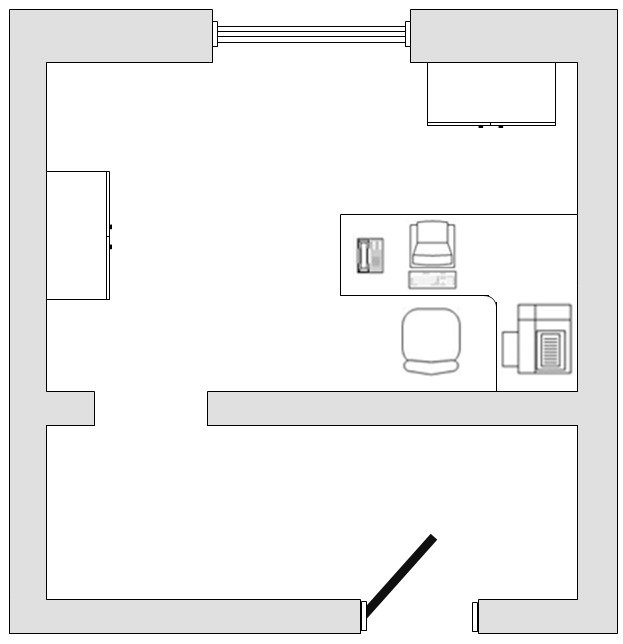

Окна кабинета выходят на территорию предприятия. Расстояние от окна до границы КЗ составляет 43 м. За границей КЗ расположена автомобильная парковка. Территория организации обнесена бетонным забором высотой 3 м. Вход людей на территорию предприятия обеспечивается через контрольно-пропускной пункт (КПП), въезд автотранспорта — через ворота. Вход в здание через дверь, открываемую во двор. Окна первого этажа укреплены стальными решетками. Кабинет имеет одно окно и дверь, в коридор. Площадь кабинета составляет около 23 м2. Схема кабинета с привязкой к границе КЗ представлена на рисунке 6.

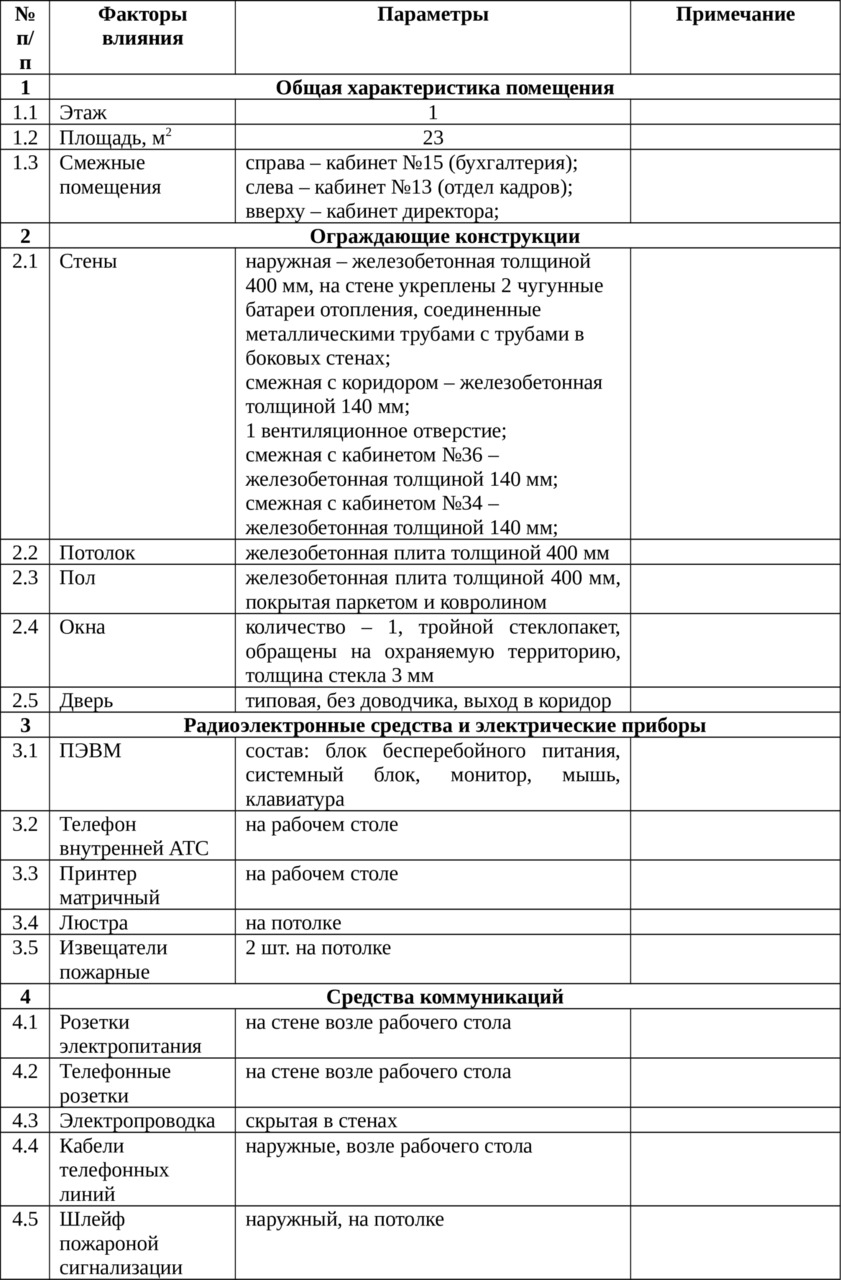

Для определения актуальности угроз безопасности информации, обрабатываемой в АС СОТОВЫЙ было проведено обследование помещения, в котором происходит обработка информации — РСО. Результаты обследования РСО приведены в таблице 4.

— ПЭВМ — Рабочее место (Кресло)

— Телефон — Матричный принтер

Рисунок 6 — Схема РСО с привязкой к границе КЗ

Таблица 4. Результаты обследования помещения

3.1.5.1 Меры по предотвращению проникновения злоумышленника к источникам информации