Бесплатный фрагмент - Программно-аппаратные средства обеспечения информационной безопасности

Для студентов

Установив систему защиты, не ждите благоприятных отзывов от сотрудников. — один из законов Мерфи

Введение

Одним из основополагающих механизмов и направлений защиты информации на предприятии является использование средств программно-аппаратной защиты информации. На рынке сегодня представлено довольно большое количество разнообразного программного обеспечения для решения задач по защите информации в автоматизированных системах. Основными направлениями для защиты информации с использованием некриптографических средств являются:

1. Антивирусная защита.

2. Защита от несанкционированного доступа.

3. Межсетевое экранирование.

4. Защита от вторжений.

5. Аудит информационной безопасности автоматизированных систем.

При проведении аттестации по требованиям по информационной безопасности выполнение требований по данным направлениям является обязательным, поэтому в соответствии с определенным классом информационной системы или автоматизированной системы необходимо устанавливать соответствующие средства на ЭВМ.

Отличительной особенностью всех средств защиты является частичная совместимость с используемыми операционными системами и аппратными средствами. В данной книге автор постарался интегрировать опыт по настройке и установке средств защиты и анализа защищенности автоматизированных систем.

СЗИ от НСД «Secret Net 5.0 (автономный вариант) и Secret Net Touch Memory Card»

Назначение

СЗИ Secret Net 5.0 предназначено для защиты от несанкционированного доступа к информационным ресурсам компьютеров, функционирующих под управлением операционных систем MS Windows 2000/XP/2003/Vista.

СЗИ Secret Net 5.0 дополняет своими защитными механизмами стандартные защитные средства операционных систем (ОС) и тем самым повышает защищенность всей автоматизированной информационной системы в целом.

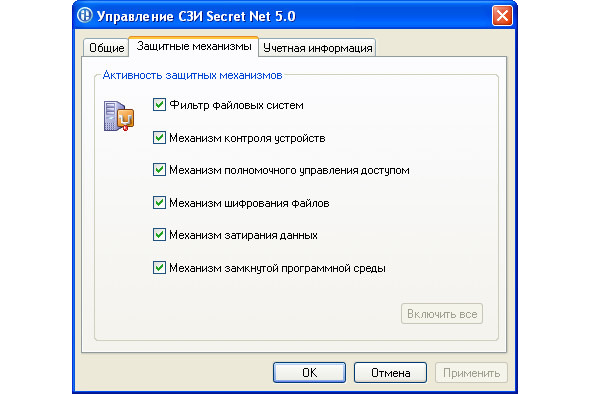

В СЗИ Secret Net 5.0 реализованы следующие защитные механизмы:

1. Механизм защиты входа в систему.

2. Механизмы разграничения доступа и защиты ресурсов:

• механизм полномочного разграничения доступа к объектам файловой системы;

• механизм замкнутой программной среды;

• механизм шифрования файлов;

• механизм разграничения доступа к устройствам компьютера;

• механизм затирания информации, удаляемой с дисков компьютера.

3. Механизмы контроля и регистрации:

• механизм функционального контроля подсистем;

• механизм регистрации событий безопасности;

• механизм контроля целостности;

• механизм контроля аппаратной конфигурации компьютера.

В системе Secret Net 5.0 поддерживается работа со следующими аппаратными средствами:

• Комплексы семейства «Соболь»:

• Secret Net Touch Memory Card.

• УВИП на базе USB-ключей eToken PRO.

• Внешние средства хранения данных (дискеты, ZIP-устройства, магнитооптические диски, USB-диски и др.).

Установка СЗИ «Secret Net 5.0 (автономный вариант)»

Установка ПО СЗИ Secret Net 5.0

Для установки СЗИ от НСД Secret Net 5.0 необходимо:

1. Вставить установочный компакт-диск системы Secret Net 5.0. После появления окна программы автозапуска, которое представлено на рис. 1 следует активировать команду «Автономный вариант» (или запустить с установочного компакт-диска файл Setup\XP\Setup. exe).

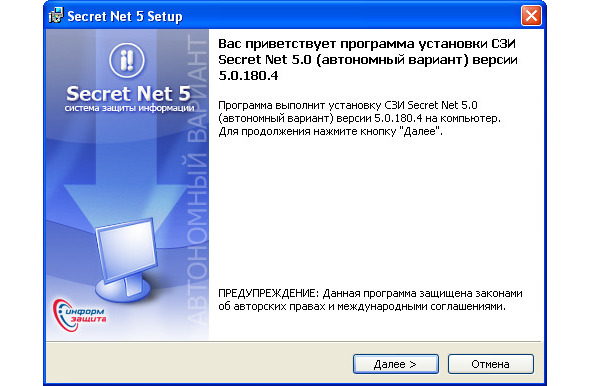

Программа установки начнет выполнение подготовительных действий, по окончании которых на экран будет выведен диалог приветствия (рис. 2).

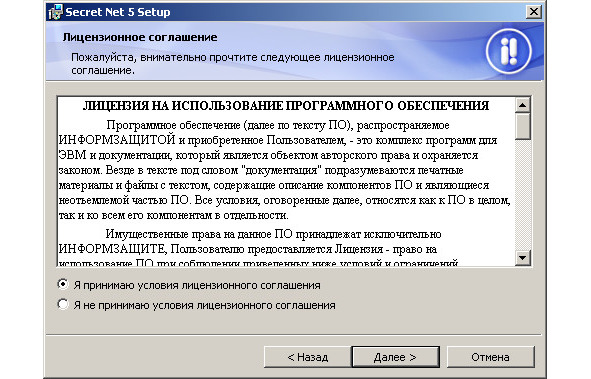

2. Нажать кнопку «Далее». На экране появится диалог принятия лицензионного соглашения (рис. 3).

3. Ознакомившись с содержанием лицензионного соглашения, следует отметить соответствующий принятию соглашения пункт и нажать кнопку «Далее». На экране появится диалог «Серийный номер».

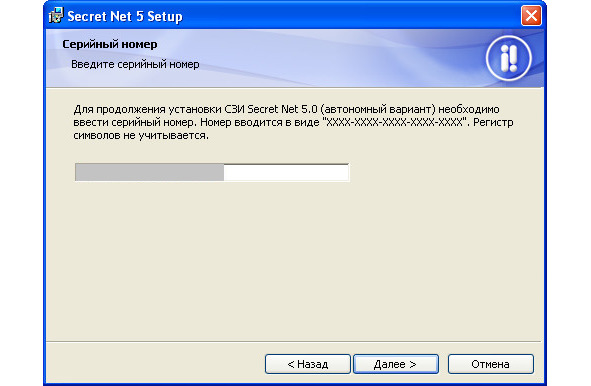

4. Вводим серийный номер продукта — системы Secret Net 5.0 (рис. 4).

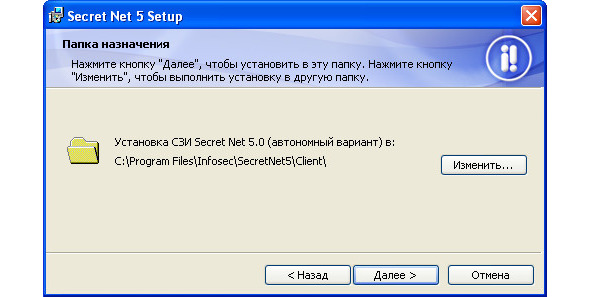

5. Для продолжения установки нажимаем кнопку «Далее». На экране появится диалог «Папка назначения» (рис. 5).

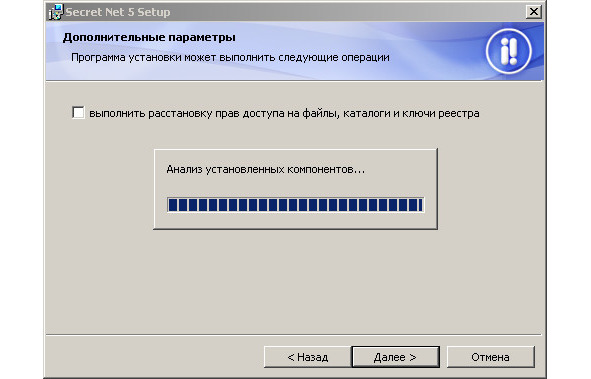

6. Оставляем заданную по умолчанию папку установки программного обеспечения и нажимаем кнопку «Далее». На экране появится диалог «Дополнительные параметры» (рис. 6).

7. При установке на ОС Windows 2000/ХР нужно определить необходимость замены установленных по умолчанию прав доступа пользователей к основным ресурсам компьютера. Сохраняем отметку в поле «выполнить расстановку прав доступа на файлы, каталоги и ключи реестра».

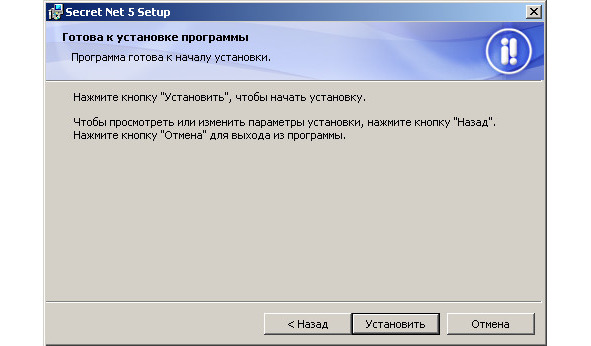

8. Для продолжения установки нажимаем кнопку «Далее». На экране появится диалог «Готова к установке программы».

9. Нажимаем кнопку «Установить» (рис. 7).

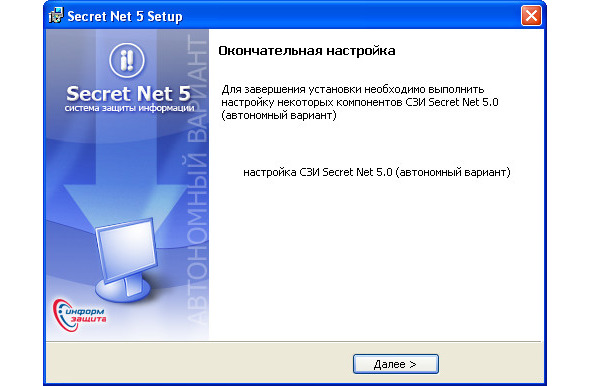

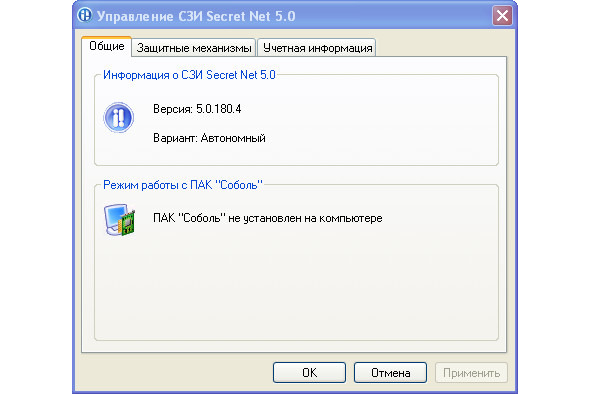

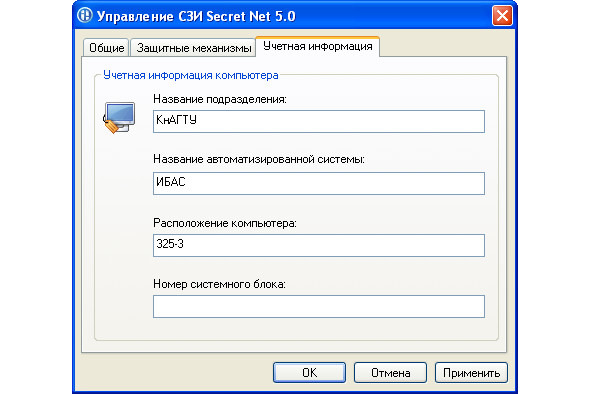

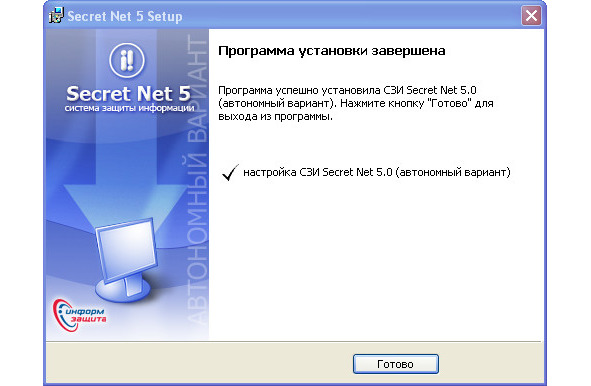

9. После установки необходимо выполнить настройку дополнительных компонентов. Нажимаем кнопку «Далее» (рис. 8) и настраиваем дополнительные компоненты (рис. 9—11).

10. После настроек программа установки завершена. Нажимаем кнопку «Готово» и перезагружаем компьютер (рис. 12).

Установка Secret Net Touch Memory Card

1. После установки ПО СЗИ Secret Net 5.0 выключаем компьютер и подготавливаем плату к инициализации. Этап подготовки платы состоит из следующих действий:

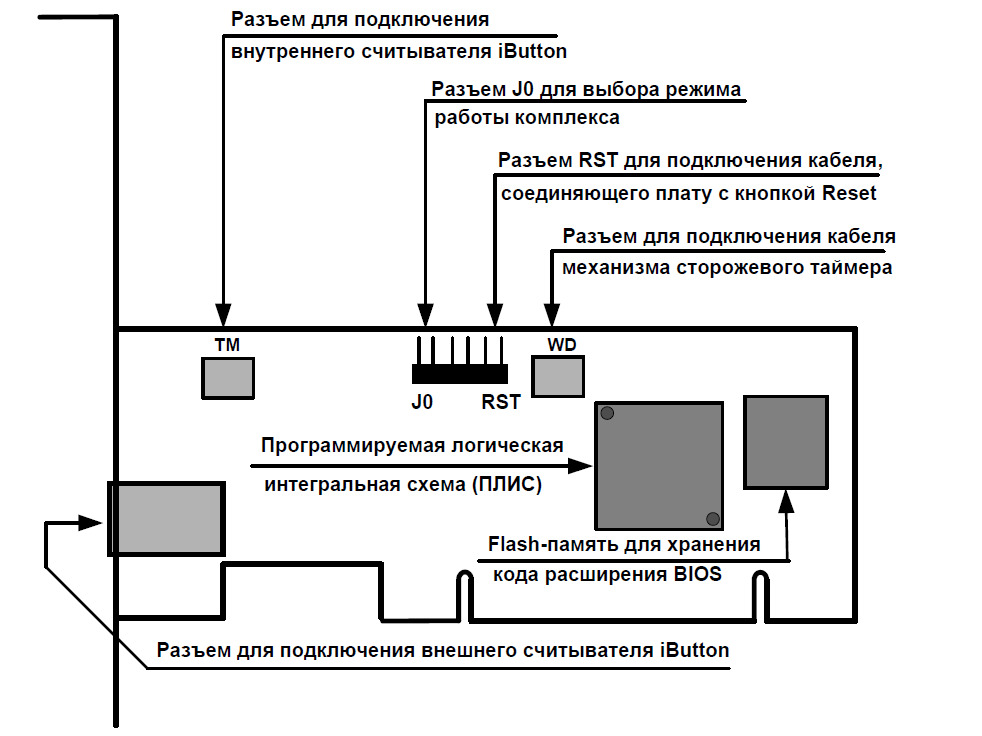

— снимаем перемычку, установленную на разъеме J0 платы;

— выбираем свободный слот шины PCI и аккуратно вставляем в него плату;

— подключаем считыватель iButton к внешнему разъему TM платы;

— закрываем корпус системного блока.

2. Выполняем инициализацию комплекса:

— включаем питание компьютера;

— на экране появится сообщение об успешной инициализации платы;

— выключаем питание компьютера.

3. Переводим плату в рабочий режим:

— вскрываем корпус системного блока;

— отсоединяем считыватель iButton;

— аккуратно извлекаем плату комплекса из системной шины PCI;

— устанавливаем перемычку на разъем J0 платы;

— подключаем интерфейсный кабель, обеспечивающий работу механизма сторожевого таймера (схема подключения представлена на рис. 13);

— аккуратно вставляем плату в разъем системной шины PCI и закрепляем планку крепления платы крепежным винтом;

— подключаем к плате считыватель iButton;

— закрываем корпус системного блока;

— включаем питание компьютера.

Настройка СЗИ Secret Net 5.0

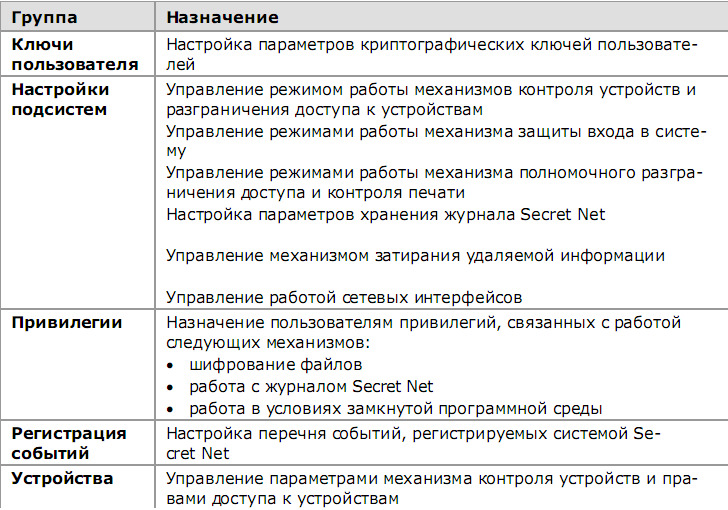

Все параметры механизмов защиты Secret Net 5.0 в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

— параметры объектов групповой политики;

— параметры пользователей;

— атрибуты ресурсов;

— параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net 5.0. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. Параметры Secret Net 5.0 представлены в стандартном узле «Параметры безопасности» оснастки «Локальная политика безопасности». В оснастке «Локальная политика безопасности» содержится раздел «Параметры Secret Net». Раздел «Параметры Secret Net» содержит 5 групп параметров, представленных на рис. 14.

Подготовка комплекса к инициализации

Все эти группы параметров настраиваются в соответствии с политикой информационной безопасности (классом АС), принятой в организации.

Пример задания Для выполнения

1. После установки ПО Secret Net и платы SN TM Card войдите в систему в качестве администратора, зарегистрируйте нескольких пользователей с разными правами доступа к файлам, каталогам, портам, разными индивидуальными файлами автозапуска, с временными ограничениями работы и т, д.

2. Назначьте пароль и персональный идентификатор iButton учетным записям администратора и пользователя. Проверьте правильность регистрации, просмотрев после ввода права пользователей и проверив на практике установленные ограничения. Приведите в отчете права администратора и пользователя и дайте их интерпретацию.

3. Создайте дискреционное разграничение доступа. После проведения всех установок проверьте возможность доступа к файлам, к которым ограничен доступ. Приведите в отчете сформированную систему разграничения доступа,

4. Создайте мандатное разграничение доступа. После проведения всех установок проверьте возможность доступа к файлам, к которым ограничен доступ. Приведите в отчете сформированную систему разграничения доступа,

5. Создайте запрет на использование устройства хранения данных. При попытке подключения такового ПК должен блокироваться — за это отвечают два параметра, выставленные в «жесткий».

6. Создайте задание на контроль целостности (КЦ) файлов ОС и реестра.

7. Создайте замкнутую программную среду (ЗПС) для пользователя.

8. Включите опцию ведения журналов, установив их размеры, список фиксируемых (не фиксируемых) событий. Попытайтесь войти в компьютер с ошибочным паролем, с отсутствием или незарегистрированным идентификатором. Приведите в отчете журналы входов пользователей на ПК, попыток несанкционированного входа, журналы работы пользователей. В последнем случае используйте механизм фильтрации, отразив его в отчете.

СЗИ от НСД «Secret Net 5.1 (автономный вариант) и ПАК Соболь 3.0»

Назначение

Система Secret Net 5.1 предназначена для защиты от несанкционированного доступа к информационным ресурсам компьютеров, функционирующих под управлением операционных систем MS Windows 2000/XP/2003/Vista. Компьютер с установленной системой может работать автономно (без подключения к сети), в одноранговой сети или в сети с доменной организацией.

Система Secret Net 5.1 дополняет своими защитными механизмами стандартные защитные средства операционных систем (ОС) и тем самым повышает защищенность всей автоматизированной информационной системы в целом, обеспечивая решение следующих задач:

• управление правами доступа и контроль доступа субъектов к защищаемым информационным, программным и аппаратным ресурсам;

• управление доступом к конфиденциальной информации, основанное на категориях конфиденциальности;

• идентификация и аутентификация пользователей с использованием электронных идентификаторов;

• шифрование файлов, хранящихся на дисках (в текущей реализации шифрование файлов не поддерживается на компьютере под управлением ОС Windows Vista);

• контроль целостности данных;

• контроль аппаратной конфигурации;

• дискреционное управление доступом к устройствам компьютера;

• регистрация и учет событий, связанных с информационной безопасностью;

• временная блокировка работы компьютеров;

• затирание остаточной информации на локальных дисках компьютера.

Комплекс «Соболь» предназначен для предотвращения несанкционированного доступа посторонних лиц к ресурсам защищаемого компьютера.

Комплекс «Соболь» реализует следующие основные функции:

— идентификация и аутентификация пользователей компьютера при их входе в систему с помощью персональных электронных идентификаторов iButton, eToken PRO, iKey 2032, Rutoken S, Rutoken RF S;

— защита от несанкционированной загрузки операционной системы со съемных носителей — дискет, оптических дисков, ZIP-устройств, магнитооптических дисков, USB-устройств и др.;

— блокировка компьютера при условии, что после его включения управление не передано расширению BIOS комплекса «Соболь»;

— контроль целостности файлов, физических секторов жесткого диска, элементов системного реестра компьютера до загрузки операционной системы;

— контроль работоспособности основных компонентов комплекса — датчика случайных чисел, энергонезависимой памяти, персональных электронных идентификаторов;

— регистрация событий, имеющих отношение к безопасности системы;

— совместная работа с АПКШ «Континент», СЗИ Secret Net, vGate, Security Studio Honeypot Manager, «Континент-АП» и «КриптоПро CSP».

Комплекс «Соболь» может использоваться на территории Российской Федерации в качестве средства защиты от НСД к конфиденциальной информации, не содержащей сведения, составляющие государственную тайну, а также к информации, содержащей сведения, составляющие государственную тайну со степенью секретности «совершенно секретно» включительно.

Установка ПАК «Соболь»

Установка программного обеспечения ПАК «Соболь»

Установка Secret Net приводилась в лабораторной работе №1, поэтому сразу переходим к установке ПО «Соболь».

Установка осуществляется в следующем порядке:

1. установка программного обеспечения комплекса;

2. подготовка комплекса к инициализации;

3. инициализация комплекса;

4. подготовка комплекса к эксплуатации.

Для установки ПО необходимо:

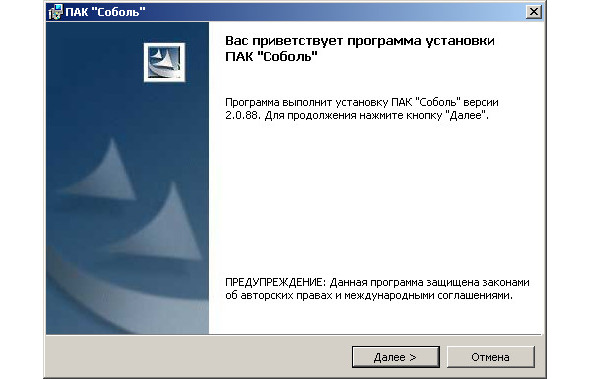

1. поместить установочный компакт диск в привод DVD/CD-ROM и запустить на исполнение файл Setup. exe. Программа установки выполнит подготовку к работе. После завершения подготовительных действий на экране появится стартовый диалог программы установки (рис. 15);

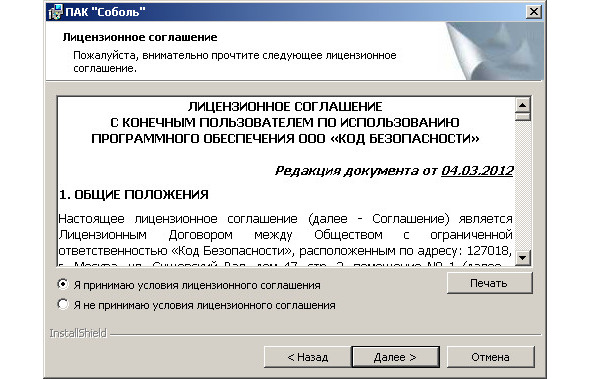

2. нажать кнопку «Далее». На экране появится диалог с текстом лицензионного соглашения (рис. 16);

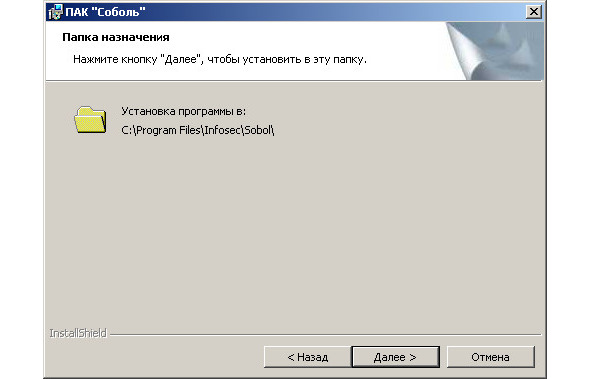

3. ознакомиться с содержанием лицензионного соглашения, отметить поле «Я принимаю условия лицензионного соглашения» и нажать кнопку «Далее». На экране появится диалог с указанием пути размещения ПО комплекса (рис. 17);

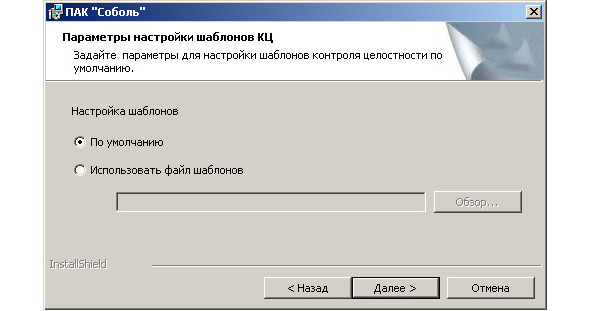

4. нажать кнопку «Далее». На экране появится диалог для выбора файла, в котором хранится список подлежащих контролю целостности объектов. Данный диалог приведен на рис. 18.

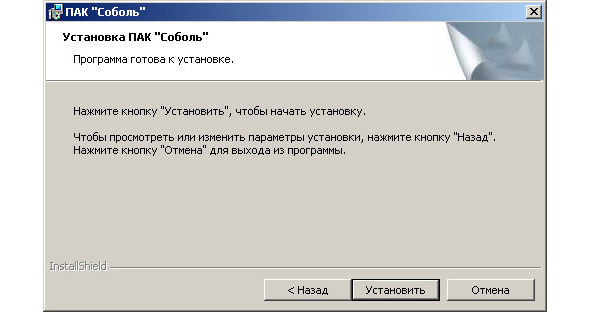

5. нажать кнопку «Далее». На экране появится диалог, предлагающий начать процедуру установки;

6. нажать кнопку «Установить» (рис. 19).

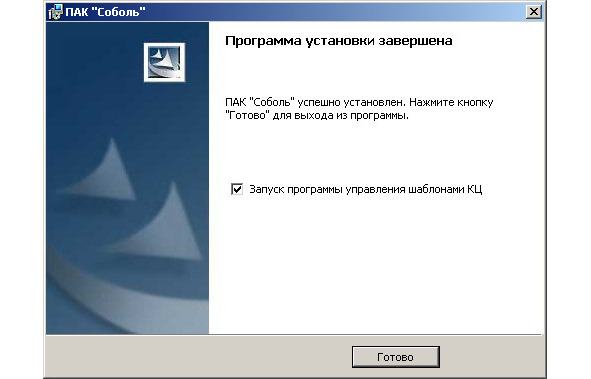

После успешного выполнения процедуры установки на экране появится завершающий диалог программы установки, приведенный на рис. 20.

Подготовка комплекса к инициализации

Для подготовки комплекса к инициализации необходимо:

1. переключить плату комплекса «Соболь» в режим инициализации. Для этого нужно снять перемычку, установленную на разъеме J0 платы;

2. выключить компьютер;

3. вскрыть корпус системного блока;

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.