Бесплатный фрагмент - Пароль

Об этой книге

Книга, которая хорошо написана, всегда кажется мне слишком короткой.

Джейн Остин

Вы не найдете в этой книге подробных технических описаний организации IT безопасности. Но после применения элементарных навыков, которые вы с легкостью освоите с помощью книги, станет возможным во многом обезопасить свою жизнь и работу с электронными вычислительными устройствами — компьютерами и смартфонами.

Мы привыкли использовать в своих домах и квартирах надежные входные двери, сложно вскрываемые замки. Но при этом, многие люди, не боясь, отдают свою пластиковую банковскую карту в руки другого человека, для оплаты работ или услуг, что не может быть безопасно.

Задумайтесь, когда вы в последний раз, не по настоянию системы электронной почты, а по собственной инициативе меняли свой пароль на электронный почтовый ящик, который расположен на бесплатном сервисе? Многие, к сожалению, меняют пароли уже после факта взлома аккаунта и проведения через него незаконных действий.

Эта книга призвана дать определенный небольшой багаж знаний о том, как управлять вашими логинами и паролями, которые, де-факто, являются вашими ключами к ЭВМ и ресурсам планетарной сети Интернет. Вы узнаете, как надежно и, главное, безопасно хранить ваши конфиденциальные данные, в том числе информацию для авторизации. Мы рассмотрим две очень распространенных программы. Первую программу вы сможете использовать на своем персональном компьютере под управлением Windows, а другая программа будет работать на вашем смартфоне под управлением операционной системы Android.

В завершение, вы сможете прочитать о несанкционированном проникновении на компьютер и его последствиях, а также узнаете, как злоумышленники попытались украсть у человека с карточки крупную сумму денег. Все истории основаны на реальных событиях, но в целях безопасности изменены должным образом.

Вы, как читатель, отдаете себе отчет и полностью соглашаетесь с тем, что данная книга является всего лишь справочным материалом, выражающим личное мнение автора, и не побуждает вас к каким-либо действиям. Все, что вы предпримите, исходя из написанного в этой книге, вы будете делать на ваш личный страх и риск. Автор не несет ответственность за любые последствия ваших действий. Все торговые марки, а также иные права на интеллектуальную и иную собственность сохраняются за их правообладателями.

Что такое пароль?

— Пароль?

— Пароль!

— Правильно, проходите.

© Народная мудрость в Интернет

Слово «пароль», как и его понятие, в нашем языке возникло из французского. При прямом переводе la parole (фр.) значит — слово или условное слово.

Первые упоминания об использовании секретных или условных слов появились еще в 201 году до нашей эры. Например, в Древнем Риме пароли использовались для безопасного прохождения людей ночью. Один из воинов, выбранный командиром, направлялся к командующему легионом, у которого получал специальную деревянную табличку с паролем. При прохождении в ночное время постов человек называл условное слово, и стража пропускала его.

Как видите, даже спустя тысячелетие, человечество все еще использует пароли. Как в военных целях, так и в гражданских. ПИН-код вашей банковской карты не что иное, как древнеримское секретное слово, пароль, а саму пластиковую карту можно сравнить с древнеримской деревянной табличкой, на которой это слово записано для того, чтобы пропустить вас.

На компьютерах пароли использовались уже с 1961 года, когда в Массачусетском технологическом институте появилась первая открытая система CTSS. На этом вычислителе была предусмотрена команда LOGIN для того, чтобы можно было войти в систему, введя пароль.

В книге Марка Бернетта «Perfect Passwords» утверждается, что среди англоязычных пользователей самым распространенным паролем является «123456», а возможные комбинации «1234» и «12345678» занимают третье и четвертое места по распространенности. Разумеется, не стоит использовать что-то подобное в вашей повседневной жизни — это очень небезопасно.

Так же хочу вас предупредить об использовании ваших памятных дат в качестве пароля. Каким бы образом вы не крутили дату своего рождения, будь то «18031986» или «18marta1986goda», данное сочетание не составит проблем подобрать и получить несанкционированный доступ к ресурсам под вашим именем.

Кстати, не только пароли являются частью безопасности доступа. Помните, как в шпионских фильмах существовали не просто парольные фразы, но и ответы на них, чтобы можно было однозначно определить личность агента. В настоящее время для определения принадлежности учетной записи, за которой, в идеале, должна аутентифицироваться определенная личность, используют такое понятие, как «имя пользователя». Но об этом в следующей главе.

Что такое имя пользователя?

В одном из банков России, где-то в районе обеденного времени 90-х годов XX века:

— Валь! Какой пароль на программу?

— Ку-ку!

— Валь! А ку-ку через черточку или нет?

Вы знаете, или слышали такие термины как: «логин», «юзер», «пользователь», «имя пользователя». Все это, под разными названиями, призвано однозначно определить личность того, кто производит вход или подсоединение куда-либо. Многие интернет сайты для процесса аутентификации пользователей используют адрес электронной почты, что принципиально выполняет основную функцию однозначного определения личности пользователя.

Вообще, в современной информационно-технологической отрасли проверку подлинности или авторизацию принято разделять на два уровня:

1. Идентификация — это ввод личных данных пользователя, которые предположительно должны совпадать с теми данными, которые хранятся в базе данных идентификаторов пользователей.

2. Аутентификация — сама проверка введенной пользователем информации и принятие на основе полученных результатов решения о допуске либо отказе в авторизации пользователя.

То есть, в любом случае, система доступа подразумевает некоего человека, который хочет получить разрешение на доступ к работе с какими-либо ресурсами, будь то компьютерная сеть, операционная система или сейф, в котором хранятся какие-либо предметы или документы.

И когда вы ввели свое имя пользователя для получения ресурсов, система контроля будет знать, когда вы входили, и к каким ресурсам у вас был доступ. При любом возникшем расследовании эти данные могут быть использованы как в вашу пользу, так и против вас. Так как будет считаться, что вы однозначно авторизованы.

Авторизация, то есть процесс определения личности пользователя, может быть осуществлена многими способами. Возьмем для рассмотрения самые основные:

1. Парольная защита — только пользователю известен некий набор символов, который он передает системе для получения доступа.

2. Использование предметов — метод авторизации с использованием, например, обычного ключа для замка, электронного бесконтактного пропуска, либо специализированного USB ключа.

3. Биометрическая — одна из самых ненадежных систем, основанная на проверке тембра голоса, отпечатка пальца или ладони. А ненадежная она потому, что палец или ладонь можно ампутировать без желания на то пользователя. Обычные ключи можно спрятать, а так придется прятаться самому.

4. Скрытая информация — система проверки, основанная на сличении местоположения авторизуемого пользователя с его предыдущей геолокацией, или, например, на проверке определенного программного кода, который должен присутствовать в обязательном порядке на компьютере или ином вашем оборудовании. Например, если вы постоянно работаете с веб-сайтом, находясь в России, а однажды подключились с острова Гаити, это, как правило, означает кражу вашего пароля.

Информация для авторизации пользователя в наше время содержит не только сведения о пароле, но и о том, кто именно получает доступ. Вся эта информация хранится в определенном виде в специальных базах данных, конкретнее об этом пойдет речь в следующей главе.

Как в компьютере хранятся и передаются пароли?

Из телефонного разговора системного администратора с коммерческим директором предприятия:

— Выдвини верхний ящик.

— Он заперт.

— Там в серванте, за бутылкой виски, в стакане, ключ от стола, а в ящике футляр для очков, в нем бумажка с паролем.

© Народная мудрость в Интернет

Самый простой способ хранения пароля — это записать его в файл, откуда при обращении системы авторизации его можно прочитать и сверить с тем, который ввел человек с клавиатуры. Ведь пока на компьютере не произведен вход, никто не может прочесть этот файл. Так раньше думали многие разработчики программного обеспечения. Но преступники, которых принято называть «хакеры», смогли без входа в систему получать доступ к подобным файлам. Например, отдельно подключив жесткий диск или загрузившись с дискеты, можно скопировать файл с хранящимися паролями и прочесть его.

А что если пароль в подобном файле будет храниться в зашифрованном виде? Тогда хакер попытается его раскодировать. Но чем лучше будет закодирован пароль, тем больше сил и времени потратит преступник на его прочтение. Думаю, читатель понимает, что когда в голливудских фильмах какой-то специалист за несколько мгновений взламывает чей-то компьютер, то это всего лишь художественный спецэффект, не имеющий к жизни никакого отношения.

В современных операционных системах пароли хранятся в зашифрованных файлах и сверяются с помощью хеширования. Это позволяет увеличить надежность сохранения данных авторизации. К примеру, большинство веб-сайтов в Интернете хранят пароли в базе данных в виде 128-битного хеша, вычисленного по алгоритму MD5, который был разработан профессором Л. Ривестом еще в 1991 году. Пароль «12345678» будет храниться в базе данных пользователей как отпечаток «25d55ad283aa400af464c76d713c07ad». Полученный при хешировании MD5 отпечаток пароля обратно в ту же запись «12345678» никак вычислить нельзя, поэтому данный способ хеширования называют необратимым.

Когда вы решите пройти авторизацию на этом веб-сайте, то введете свой логин и пароль. После нажатия кнопки «Войти» логин будет передан открытым текстом по сети, а пароль тут же превратится в вычисленный хеш, и уже значение хеша, тот длинный набор символов, будет передан на веб-сайт. Дальше ряд программ на веб-сайте начнет поиск пользователя с указанным вами логином в базе данных, а когда будет найдено совпадение, то начнется проверка хеша пароля. Если и логин и хеш пароля совпадут, то веб-сайт разрешит вам вход. Если хеш будет хоть как-то отличаться, то вам выйдет всем известная надпись: «логин или пароль указаны неверно».

Существует множество способов хранения и передачи парольной информации по компьютерным сетям. Но все эти способы объединяет один основной принцип, по которому пароль или иная информация для авторизации пользователя прячутся, шифруются, проверяются.

Как взламывают IT системы?

Операционная система Solaris имеет на одну степень стойкости к взлому больше, только из-за того, что когда хакер проникает в нее, он тратит до полутора лишних секунд на восклицание: «О! Солярка!»

© Народная мудрость в Интернет

Как бы нам этого не хотелось, но в подавляющем большинстве случаев взлома пользователь сам впускает хакера на свое устройство, будь то компьютер или смартфон. Представьте себе, что у вас дома незапертая дверь, в которую может войти любой желающий. Именно так для хакера выглядит ваш компьютер, на котором не установлен пароль на вход в систему. Преступнику остается только войти в вашу дверь. Затем хакер начнет узнавать ваши пароли, копировать ваши интимные фотографии и важные документы. Он получит доступ к информации о ваших банковских картах, с которых снимет ВСЕ деньги — увы, преступникам не знакомы понятия морали.

«Ко мне не залезут, что с меня взять-то?» — размышляют многие люди. Но если у вас есть хотя бы слабенький смартфон, то его ресурсы уже можно использовать для преступной хакерской деятельности. Вы, точнее, ваше устройство, может стать частью так называемой сети «ботнет», через ваше устройство будут взламывать какой-либо сервер банка, чтобы замести свои следы. Разумеется, у правоохранительных органов появится к вам ряд вопросов, и будет благом, если на вашем устройстве остались следы работы хакеров, потому что в ином случае именно вы становитесь преступником. Так же, после взлома хакеры могут пользоваться ресурсами вашего устройства для майнинга криптовалют в свою пользу.

В современном мире мало кто занимается подбором паролей, потому что, в основном, подбирают хеш-отпечатки, минуя стадию хеширования. Через Интернет хакеры обмениваются базами данных с уже подобранными парами имени пользователя и пароля, или предлагают в подбор основные пароли, которые используют люди. На сайте Марка Бернетта — он не хакер, он специалист в области IT безопасности — https://xato.net/10-000-top-passwords-6d6380716fe0 предоставлен список десяти тысяч слабых или известных паролей, но с одним уточнением, что уже существует список из десяти миллионов подобных паролей. Если вы поменяли пароль с «superpassword» на пароль «passwordsuper», то оба этих пароля содержатся в списках, про которые я писал чуть выше. Поэтому хакеру остается только перебрать определенные хеш-отпечатки при обращении к вашему устройству и получить незаконный доступ.

К сожалению, не только подбор паролей помогает злоумышленникам получить доступ к конфиденциальным данным. Так называемая «социальная инженерия» — когда, воздействуя на свою жертву психологически, преступник под видом разговора или угроз заставляет человека самому назвать пароль. Запомните, НИКОГДА НЕ ГОВОРИТЕ ПАРОЛЬ ПО ТЕЛЕФОНУ ИЛИ НЕ ПИШИТЕ ЕГО В СМС СООБЩЕНИЯХ, ЭЛЕКТРОННЫХ ПИСЬМАХ, ТАК ЖЕ НИКОГДА НЕ МЕНЯЙТЕ ПАРОЛЬ ПОД ДИКТОВКУ КОГО-ТО. Для того чтобы починить что-либо, инженерам не нужно знать ваш пароль, а если возникает такая необходимость, то IT специалисты сами попросят вас ввести ваш пароль.

Как создавать пароль и имя пользователя?

Пользователь, который пишет с ошибками и придумывает пароль на русском, набирая его в английской раскладке, имеет на две степени защиты пароля больше.

© Народная мудрость в Интернет

Чтобы обезопасить себя, вы можете отказаться от компьютера, смартфона, смарт-телевизора и прочих «умных» устройств. Но это, скорее, радикальный путь. Вы же не отказываетесь от своего жилища по причине того, что дверь могут выломать. Вы устанавливаете хорошую дверь с надежным замком. Так же и в цифровом мире, где можно привести аналогию двери с вашим именем пользователя, а пароль с замком.

Давайте представим обычное имя пользователя для какой-нибудь банковской онлайн системы, скажем «VasyaIvanov». О чем такой логин расскажет хакеру? Разумеется, первое — это то, что пользователя зовут Василий Иванов, а второе, и самое главное — что пользователя можно спокойно «развести» по социальной инженерии на пароль. То есть, наш мифический пользователь где-то в разговоре с банковским клерком обронил название своего имени пользователя, а хакер услышал это и сделал вывод, что данный пользователь пренебрегает IT безопасностью.

Если бы у мифического Васи был бы логин «V2a9s3i8L4Iy7», и для разговора с работниками банка он бы показал бумажку с написанным своим именем пользователя, то хакер бы просто не заметил бы его в толпе посетителей банка. А если бы и заметил, то сразу понял, что с подобным человеком связываться не стоит, потому что это будет сложно и результат непредсказуем, тем более, что вокруг и без него полно людей, которые халатно относятся к своей IT безопасности.

Конечно, утрированный случай, описанный выше, всего лишь говорит о том, что неожиданное и сложное имя пользователя может отпугнуть преступника. Вы же, когда создаете свое имя для входа, если это имя не для электронной почты, то постарайтесь использовать неожиданные сочетания. Например, в случае нашего придуманного пользователя Василия Иванова, он может использовать логины «BegemotBorya», «SladkayaSol» — легко запомнить, и сложно связать с пользователем его логин.

Разумеется, для электронной почты, где вы используете логин как часть своего адреса, это сложно выполнимо. Тем не менее, даже на бесплатных сервисах, таких как mail.ru, yandex.ru, yahoo.com, вы можете, создав основного пользователя, добавить еще один электронный почтовый ящик с любым логином и пользоваться именно им. При взломе и в другом любом непредвиденном случае вы сможете восстановить доступ на указанных сервисах с помощью мобильного телефона, если позаботились заранее зарегистрировать в системе его номер.

К созданию пароля надо подходить еще строже. В обязательном порядке использовать заглавные и прописные символы, цифры и знаки препинания. В большинстве систем создания паролей надежной оказывается конструкция «;bkbe <f, ecb2dtctks [uecz». Кажется, сложно к запоминанию, но в России, а также в тех странах, где использует кириллицу, то есть клавиатуру с двойным вводом, кнопки можно использовать как шифровочную таблицу. Представленный пример пароля набран на стандартной русской клавиатуре в системе ввода английского языка как: «жилиуБабуси2веселыхгуся». Согласитесь, такое запоминается легко. Главное — запомнить принцип ввода.

Сложно запомнить мешанину букв и цифр. Вот один из надежнейших паролей по версии программы KeePass:»} X"$8Z> 8UL5=SqHE7r:Y*eAntw6-s=». Данная конструкция очень сложна для перебора хеш-отпечатков, а перебор по словарю тех же десяти миллионов паролей, в принципе, бесполезен. Но у него есть один-очень серьезный минус — его достаточно сложно заучить и помнить продолжительное время. Давайте попробуем использовать свою собственную таблицу шифрации. Я приведу пример (смотрите рисунок 1):

Используя, к примеру, данные из таблицы вы сможете составить запоминающийся пароль. Предложу несколько вариантов: «$h1n@», «@v70m0B1l`», «@peL$1nK@», «Kr@$1V@ya». Как видите, все вполне реально запомнить, но не рекомендую пользоваться именно этой таблицей, так как она уже скомпрометирована через эту книгу. Составьте свою. Вы можете вписать свои аналоги букв, рисунке 2, и пользоваться своей личной шифровальной таблицей.

Если вы считаете, что пользоваться описанными выше инструментами слишком сложно или, по иным причинам, это не для вас, то остается использовать как шифровочную таблицу нашу старую добрую клавиатуру. Вот примеры с расшифровками некоторых фраз и выражений русского языка: «1dgjktytDjby» — «1вполенеВоин», «7,tl1jNdtn» — «7бед1оТвет», «HeccrbtLheuLheufYtJ, vfysdf. n» — «РусскиеДругДругаНеОбманывают» и т. д. Но вы должны знать, злоумышленники в области IT все мной описанное знают и используют в своей незаконной деятельности.

Самым надежным будет использовать действительно длинные пароли, которые ничего не означают, и какой-либо смысл в наборе символов отсутствует. Помните, выше был представлен один из надежных паролей — »} X"$8Z> 8UL5=SqHE7r:Y*eAntw6-s=»? Устанешь набирать на клавиатуре. Но есть способ облегчить ввод пароля — использовать программы для сохранения паролей. О них и пойдет речь в следующих главах.

Как хранить пароли?

Ваш пароль должен быть длиннее восьми символов, как минимум, содержать одну цифру, один знак пунктуации, экспозицию, завязку, развитие и очень захватывающий финал.

© Народная мудрость в Интернет

Учетные данные, ваши имена и пароли — всего лишь информация, которую для удобства можно структурировать и организовано хранить. Если ко всему этому еще добавить информацию о том, к чему конкретно это все относится, то получится исчерпывающий список ресурсов, которыми вы пользуетесь. Подобные списки интересны в первую очередь вам самому, и настолько же, если не больше, данная информация представляет интерес для преступников.

В современных браузерах при переходе на какой-либо сайт, где вы ранее уже сохранили пароль, будет предложено ввести сохраненные учетные данные. Конечно, это очень удобно и быстро. Но практика показывает, что если злоумышленник смог пробраться на ваш компьютер или смартфон, то все эти пароли к веб-сайтам, которые вы сохраняли в браузере, становятся компрометированными. Поэтому хранить пароли в браузере — не самая лучшая идея.

Записывать регистрационные данные и ресурсы, к которым эта информация относится, на бумагу (например, вести тетрадку с записями), может оказаться надежнее даже, чем доверие хранилищу паролей браузера, но и тетрадку могут выкрасть. Поэтому возникает вопрос, как же все сохранить, чтобы не компрометировать, но в любой момент можно было бы воспользоваться данными об авторизации? Ответ напрашивается сам собой — все должно храниться в шифрованном виде. Помните «рукопись Войнича»? Там все записано шифром, который по настоящее время никто так и не смог расшифровать (смотрите рисунок 3).

Давайте попробуем выбрать вариант хранения вашей конфиденциальной информации. Самый простой — это, разумеется, записать на бумагу. Мало того, если при ремонте вашего вычислительного устройства вы потеряете все данные, то у вас всегда будет сохраненная копия ваших паролей, записанных, скажем, в тетрадку. Но если кто-то получит доступ к вашей тетради с паролями, то последствия могут быть весьма разнообразными, от момента, что ничего не произойдет вообще, до того, что все это станет достоянием общественности, если ваши записи не были вами же зашифрованы сложными формулами.

Другим, более надежным, способом станет хранение всей информации о параметрах авторизации в специализированной программе, где все данные будут надежно зашифрованы, а вам надо будет только запомнить один единственный пароль.

Принцип «один ко многим», это когда вы запоминаете всего лишь один, пусть и сложный, но, тем не менее, единственный пароль, который открывает вам доступ ко всем вашим многочисленным паролям, давно реализован в компьютерных программах. О таких программах речь пойдет в следующей главе.

Программы для хранения учетных данных

— А какой там пароль?

— Там без пароля.

— Меня не пускает.

— «ТамБезПароля», каждое слово с заглавной буквы без пробелов.

© Народная мудрость в Интернет

В двух самых известных графических оболочках операционной системы GNU Linux давно существуют программы хранения и систематизации данных для авторизации, GNOME Keyring и KWallet (KDE Бумажник). Эти программы буквально вшиты в свои оболочки, и нет смысла подробно рассматривать их в рамках нашей книги.

Любителям вычислительной техники под брендами компании Apple для операционной системы MacOS и iOS, могу посоветовать программное обеспечение организации хранения паролей LastPass Password Manager. Сайт программы https://www.lastpass.com/ru. На момент подготовки книги к изданию, в AppStore эта программа была бесплатной. А для подавляющего большинства пользователей мы рассмотрим программы для операционной системы Windows и смартфонов на основе Android. Начнем с платных программ.

Менеджер паролей от известного российского производителя Kaspersky Password Manager позволяет вам за приобретенную годовую лицензию безопасно, в зашифрованном виде, сохранять ваши пароли. Мало того, вы получаете онлайн доступ к своей базе данных паролей через Интернет и можете синхронизировать все на различных устройствах, в том числе Mac, Windows, iPhone и Android. Но и это еще не все функции программы. Вы можете надежно хранить в этом приложении свои изображения, например, отсканированные копии важных документов.

Из свободно распространяемых продуктов хотелось бы выделить один наиболее надежный и функциональный — это KeePass Password Safe, который мы и рассмотрим в следующей главе.

KeePass

Люди прекрасно умеют хранить секреты, которых не знают.

Уинстон Черчилль

Распространяемая безвозмездно, под лицензией GNU GPL v.2, программа Доминика Рейхла «KeePass» позволит вам с легкостью и должным уровнем шифрования хранить ваши пароли, а также конфиденциальные данные. Появившись в 2003 году, это приложение по настоящее время пользуется популярностью в среде IT специалистов. Думаю, ни один рядовой пользователь вычислительных устройств не сможет найти причины, чтобы отказаться от установки столь продуманного и хорошо сделанного ПО.

Где взять программу?

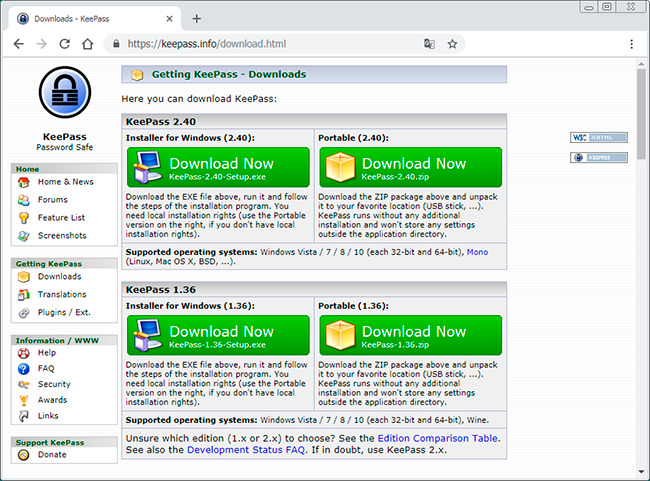

В связи с тем, что программа бесплатна даже для коммерческого использования, вы можете ее скачать совершенно свободно на веб-сайте проекта из раздела загрузок https://keepass.info/download.html. К сожалению русскоязычных пользователей, веб-сайт полностью на английском языке. Тем не менее, следуя инструкциям ниже, у вас не будет проблем с получением программы.

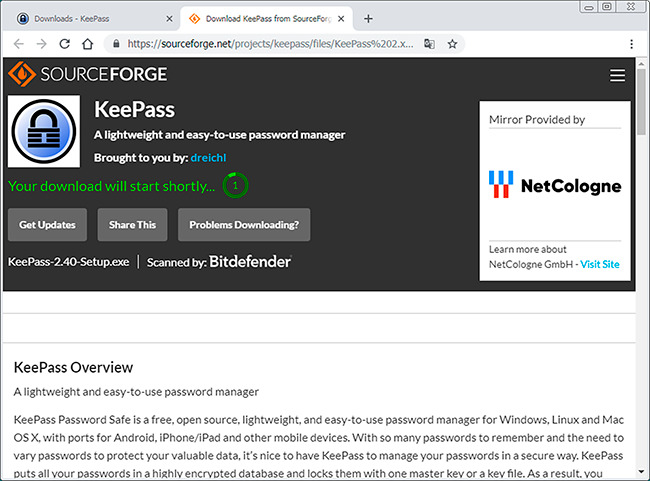

На рисунке 4 показано, как выглядит страница загрузки на момент подготовки книги к изданию. Выберите самую первую кнопку в ячейке «Installer for Windows», «Download Now», и вы перейдете на проект, предоставляющий площадки файлового хранения для бесплатных проектов SourceForge, загрузка начнется автоматически (смотрите рисунок 5).

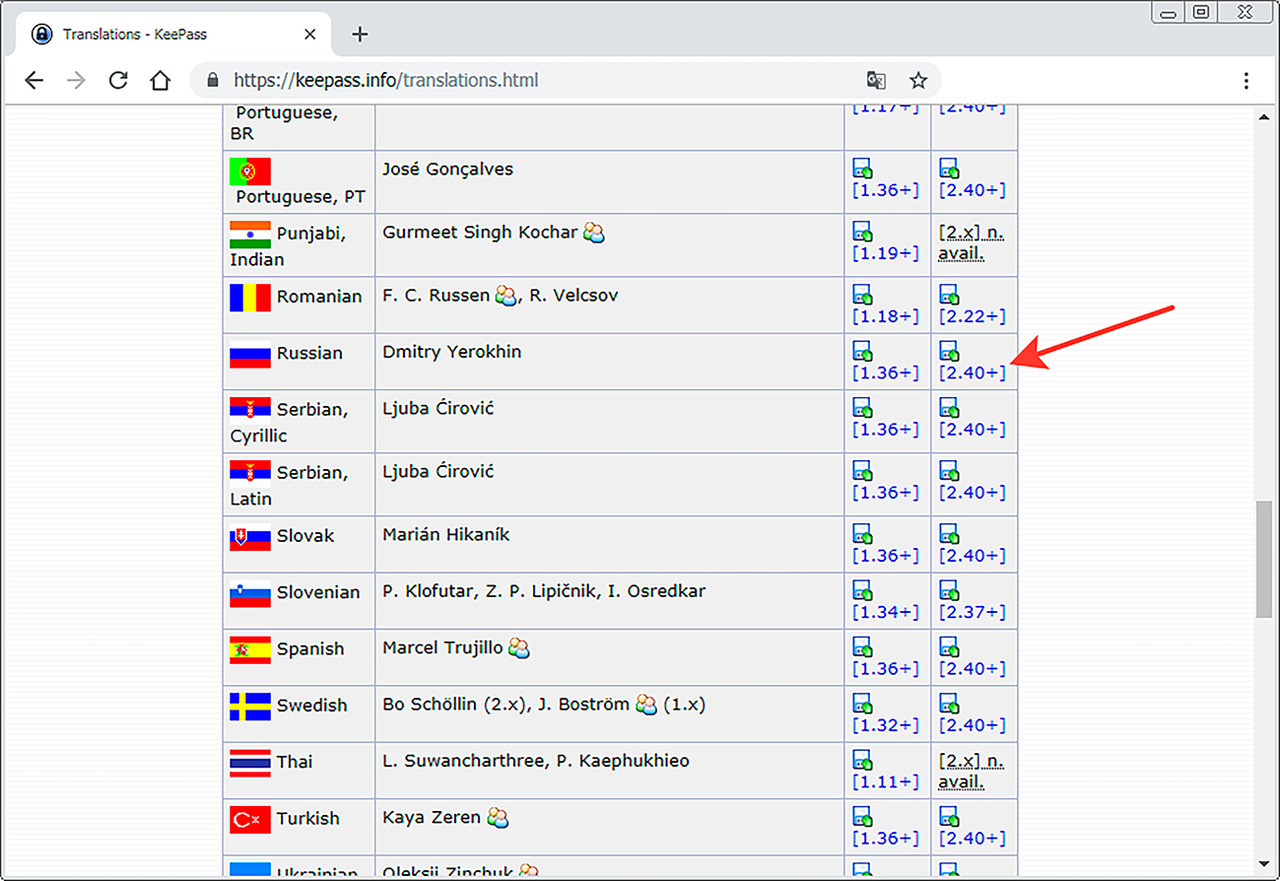

В итоге у вас появится файл KeePass-2.XX-Setup. exe, где «ХХ» номер текущей версии релиза. Это программа установки самого приложения KeePass. Дальше нам сразу же следует скачать файл русификации. Перейдите по адресу https://keepass.info/translations.html и найдите наш российский флаг из списка предоставленных переводов. Затем скачайте файл перевода именно для вашей версии (подробнее смотрите на рисунке 6).

Огромное спасибо Дмитрию Ерохину за перевод программы KeePass. Теперь у вас появился еще один файл, архив KeePass-2.XX-Russian-c. zip. Распакуйте любым способом из архива сам файл локализации (русификации) Russian. lngx, который нам будет нужен сразу же после первого запуска KeePass.

Как установить программу?

Итак, пройдя все этапы из раздела «Где взять программу?», у нас есть установочный файл и файл русской локализации программы. Для того чтобы начать процесс установки, запустите файл установщика KeePass-2.XX-Setup. exe.

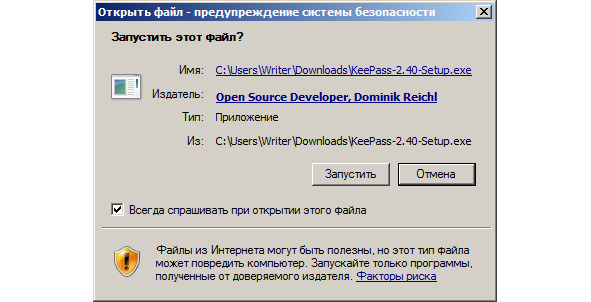

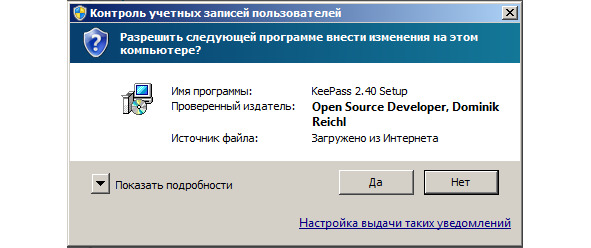

На вопросы системы безопасности вашей операционной системы отвечаем положительно, нажав кнопку «Запустить». Если у вас включен контроль учетных записей, и Windows выведет вам запрос на запуск установщика, то так же отвечайте положительно, нажав кнопку «Да» (смотрите рисунки 7 и 8).

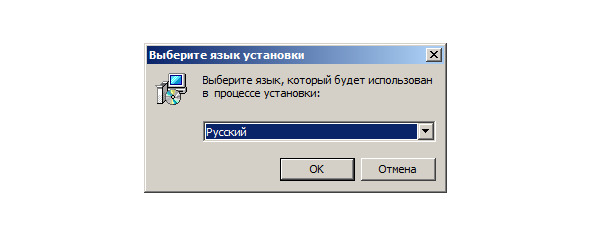

Программа установщик доступна на русском языке, и если ваша операционная система изначально имеет правильную локализацию, то окно выбора языка сразу же будет на русском (смотрите рисунок 9). Если там указан иной язык, то разверните список и выберете русский. Для продолжения установки нажмите кнопку «ОК».

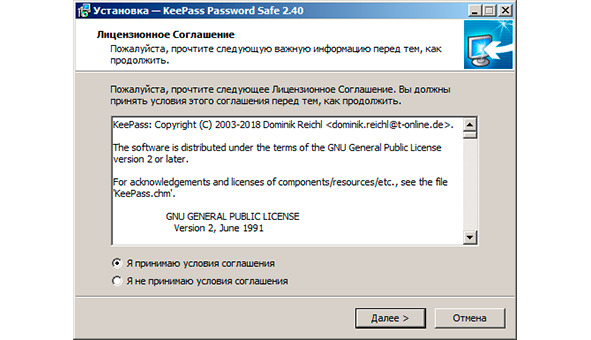

В следующем окне (смотрите рисунок 10) вам предложат согласиться с лицензией GNU GPL версии 2 от июня 1991 года, которая описывает использование вами свободно распространяемого программного обеспечения. Она на английском языке, так как фонд свободного программного обеспечения из-за юридических тонкостей официальным признает только текст, написанный на английском языке. Неофициальный перевод на русском языке вы можете получить по этому адресу в сети Интернет: http://antirao.ru/gpltrans/gpl2ru.pdf. Для продолжения установки вы должны принять условия соглашения, для чего отметить поле с надписью: «Я принимаю условия соглашения». Затем нажать кнопку «Далее>», после чего установка продолжится. Если вы, по каким-то причинам, не согласны с GNU GPL, то нажмите кнопку «Отмена», после чего установка программы будет прекращена, так как вы не пришли к соглашению с правообладателем по предоставлению вам этого программного обеспечения.

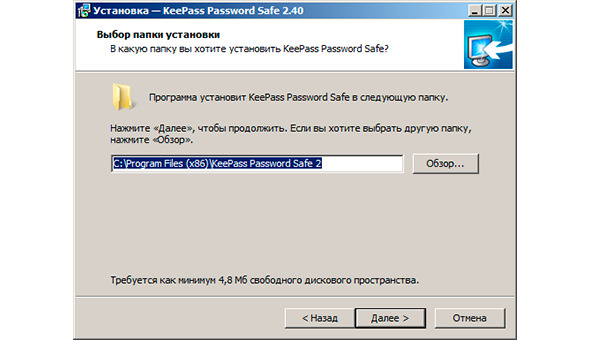

Теперь нам предстоит выбрать папку, в которую будет установлена программа. Немного забегу вперед: саму базу данных паролей вы сможете хранить где угодно, поэтому все равно, по какому пути вы произведете установку программы. Хорошим выбором будет оставить путь по умолчанию, который и предлагает программа-установщик (смотрите рисунок 11). Для продолжения установки нажмите кнопку «Далее>».

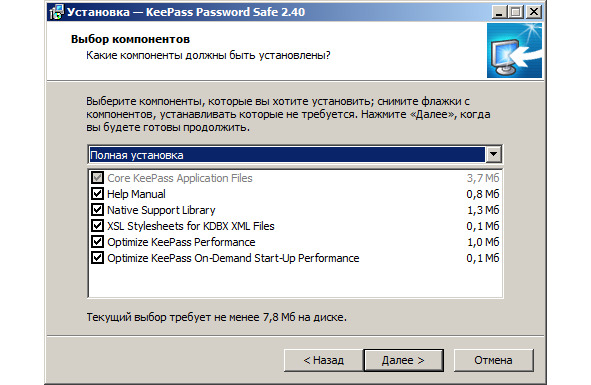

В окне выбора компонентов (рисунок 12) по умолчанию предлагается выбрать «Полная установка». Лучшим выбором будет оставить именно этот набор компонентов и нажать кнопку «Далее>», чтобы продолжить установку программы.

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.