Бесплатный фрагмент - ИТ-архитектура от А до Я: Комплексное решение

Первое издание

Предисловие

Об авторе

Вадим Алджанов (англ. Vadim Aldzhanov) [Microsoft MCP, MCSA Security, MCSE Security, MCTS, MCITP, MCITP SQL Database Administrator, Cisco CCNA, VMware VCP4, CompTIA A+, Network+, Security+, EC-Council CEH и ECSA, SNIA Certified Storage Professional SCSP, Wireless Technology CWTS, CWNA, CWSP, IT Management ITILv3, Apple Certified Associate — Integration | Management].

В руководстве собраны и обобщены знания и опыт за более чем 17+ лет работы в ИТ. В течении 14 лет проработал в банковской сфере, большую часть времени на позиции руководителя ИТ департамента. На данный момент являюсь ИТ Архитектором в одном из крупных холдингов страны. Имею степень бакалавра по специальности «Радиотехника» и степень магистра по направлению «Компьютерные Информационные Системы (CIS)». На данный момент продолжаю образование на получение докторской степени по направлению «Менеджмент Информационных Систем (MIS)». Кроме этого имеется порядка тысячи часов обучения на специализированных курсах по направлениям системное администрирование, компьютерные сети, беспроводные сети, системы хранения, системы виртуализации, информационная безопасность, управление ИТ сервисами, управление проектами, банковское дело, пластиковые карты, стратегическое планирование, проведение аудита и прочие. Профиль в LinkedIn: https://www.linkedin.com/in/vadim-aldzhanov-623a7b44/

Введение

Серия книг «ИТ Архитектура от А до Я» является попыткой автора собрать, обобщить и систематизировать накопленный опыт и знания в ИТ области.

Серия книг «ИТ Архитектура от А до Я» — Зеленая книга

Издание «ИТ Архитектура от А до Я: Теоретические основы». Первая книга серии «ИТ Архитектура от А до Я» содержит теоретические основы планирования, построения и сопровождения ИТ архитектуры, управления Проектами, ИТ сервисами и т п. В качестве источника используются как проверенные на практике материалы, так и рекомендации стандартов и практик. Является переработанным, исправленным и дополненным издания «ИТ Архитектура: практическое руководство от А до Я».

Серия книг «ИТ Архитектура от А до Я» — Синяя книга

Издание «ИТ Архитектура от А до Я: Комплексное решение». Вторая книга серии «ИТ Архитектура от А до Я» содержит детальную техническую информацию и практические примеры реализации ИТ решений на основе теории, описанной в первой книге. В качестве примеров рассмотрены решения, на базе Windows 10/2016, комплексного решения по мониторингу, управлению и конфигурированию Microsoft System Center 2016, портал Microsoft SharePoint Server 2016, решения по управлению проектами Microsoft Project 2016 Server, почтовый сервер Exchange 2016, решение Skype for Business 2015, функциональные возможности Direct Access 2016, Hyper-V, DFS и File Server, RDS и т п. Представлены детальные требования и примеры расчетов по системам обеспечения. Приведены расчёты мощности и стоимости решений. В качестве примеров используются решения, которые выбраны автором как наиболее подходящие для выполнения поставленных задач, популярные или с которыми автор знаком на практике. Является переработанным, исправленным и дополненным издания «ИТ Архитектура: практическое руководство от А до Я».

Серия книг «ИТ Архитектура от А до Я» — Серая книга

Издание «Шаблоны документов». Сборник содержит набор шаблонов и примеров документации, необходимой в повседневной деятельности ИТ. В качестве источника используются как проверенные на практике материалы, так и рекомендации стандартов и практик.

Серия книг «ИТ Архитектура от А до Я» — Желтая книга

Издание «Каталог решений». Сборник содержит описание возможностей различных ИТ решений, анализ и сравнения функциональных возможностей. На текущий момент протестированы или использованы на опыте более сотни решений.

Серия книг «ИТ Архитектура от А до Я» — Красная книга

Издание «Альтернативное решения». Книга серии «ИТ Архитектура от А до Я» содержит детальную техническую информацию и практические примеры реализации ИТ решений на основе теории, описанной в книге «ИТ Архитектура от А до Я: Теоретические основы». В качестве примеров используются решения, приоритетный критерий выбора которых является «нулевая стоимость». В качестве базового решения принимается ИТ инфраструктура и компоненты, описанные в «Синей книги».

Серия книг «ИТ Архитектура от А до Я» — Черная книга

Издание «Облачное решение». Книга серии «ИТ Архитектура от А до Я» содержит детальную техническую информацию и практические примеры реализации ИТ решений на основе теории, описанной в книге «ИТ Архитектура от А до Я: Теоретические основы». В качестве примеров используются по возможности «облачные» решения.

Цели книги

Цель книги, помочь специалистам и руководителям ИТ в построении Архитектуры Предприятия, организации процессов управления, расчете стоимости внедрения и сопровождения ИТ инфраструктуры, на примере комплексного решений.

Книга не является обязательным руководством по выбору того или иного продукта или решения, а выражает точку зрения автора. Материал изложен в логической последовательности, дополнен теоретическими сведениями и снабжен наглядными примерами реализации. Это дает возможность использования данного руководства для методичного изучения всех аспектов деятельности ИТ, наряду с использованием его в качестве справочного пособия при работе с конкретными системами.

Сферы, охваченные книгой

Книга представляет собой руководство на русском языке, в которой на основе теоретических знаний, приводится пример комплексного ИТ решения. В книге рассмотрено развертыванию ИТ сервисов на примерах таких решений как Microsoft Windows 10/2016, Exchange Server 2016, SQL Server 2016, System Center 2016, SharePoint Server 2016, Microsoft Project 2016, Skype for Business Server 2015, функции Hyper-V, Direct Access 2016, RDS и т п.

Благодарность

Выражаю благодарность друзьям, учителям, руководителям и коллегам за помощь в написании книги, а также бесценный опыт и знания полученный от общения с такими людьми как Александр Буслаев («AIG Group»), Иршад Гулиев («SINAM»), Фазиль Маммедов («ROTABANK»), Яна Хмельницкая и Karsten Stellner («LFS Financial Systems GmbH»), Thomas Engelhardt («Microfinance Bank of Azerbaijan»), Andrew Pospielovsky («ACCESSBANK») и Alan Crompton («Baku European Games Operation Committee BEGOC 2015»).

Юридическое уведомление

Информация, содержащаяся в книге, не несет в себе никакой коммерческой тайны или иной конфиденциальной информации. Материалы собраны из открытых источников, переработаны автором, используя имеющийся опыт и знания. Некоторые рассмотренные примеры приведены только для справки и являются вымышленными. Любое сходство с реально существующими людьми или организациями является случайным. Все упоминающийся в книге названия компаний и продуктов могут быть торговыми марками, принадлежащими соответствующим владельцам.

Авторские права

Информация, указанная в книге не может воспроизводиться, дублироваться, копироваться, передаваться, распространяться, храниться или использоваться иным образом для любого коммерческого и не коммерческого использования без письменного согласия автора.

Отказ от ответственности

Автор не дает никаких гарантий или заявлений о точности, пригодности или полноте информации, ссылок или других предметов, которые содержатся в настоящем документе. Книга доступна всем читателям «как есть» без каких-либо заявлений или гарантий любого рода, явных или подразумеваемых, включая гарантии в отношении товарности или пригодности для определенной цели. Документ может содержать неточности или орфографические ошибки.

Автор не несет никакой ответственности за прямые, косвенные, случайные или прочие убытки при использовании данного руководства. Читатель данного руководства проинформирован.

Посвящается моим родителям, любящей жене и двум прекрасным дочерям.

Главы книги

Книга включает в себя вопросы практического применения теоретических основ, рассмотренных в книге «ИТ Архитектура от А до Я: Теоретические основы», на примере комплексного решения возможных технических реализаций. Содержание книги отвечает на вопросы:

Глава 1: Вводная информация — содержит вводную информацию на примере вымышленной компании;

Глава 2: Высокоуровневая Архитектура Комплексного Решения;

Глава 3: Системы обеспечения;

Глава 4: Первичные ИТ сервисы;

Глава 5: Вторичные ИТ сервисы;

Глава 6: Вспомогательные ИТ сервисы;

Глава 7: Системы конечных пользователей;

Глава 8: Офисная техника;

Глава 9: Бизнес ориентированные ИТ сервисы;

Глава 10: Комплекс Систем Защиты Информации;

Глава 11: Расчет требуемых мощностей;

Глава 12: Корневые компоненты ИТ Инфраструктуры;

Глава 13: Расчет стоимости;

Глава 14: Детальная Архитектура Комплексного Решения;

Глава 15: Резервный центр;

Глава 16: Проект внедрения ИТ Архитектуры;

Глава 17: Базовые метрики;

Глава 18: Словарь и термины;

Вводная информация

В данной главе книги описываются практические решения на примере вымышленной компании «БАНАНИАН Ко».

Общая информация

Состояние окружения:

•Состав компании порядка 500 сотрудников.

•Все сотрудники располагаются в офисе головного здания.

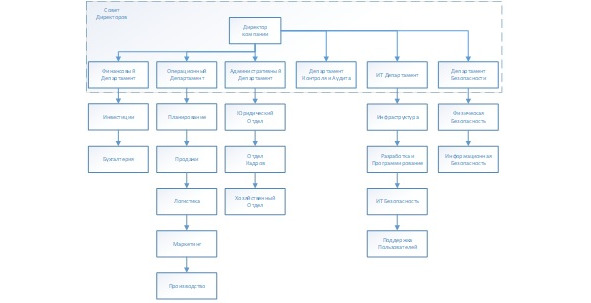

Структура компании

Структура компании представляет из себя:

Модель деловой активности компании

Модель деловой активности организации включает в себя:

•Выращивание бананов

•Сотрудники организации распределены по группам

•График работы сотрудников с 09:00 до 18:00 пятидневка

Требования бизнеса к ИТ

•Обеспечить работу ИТ инфраструктуры.

•Обеспечить работу общих ИТ сервисов.

Высокоуровневая Архитектура Комплексного Решения

ИТ Стратегия

На основе требований и целей бизнеса можно сформировать основы ИТ стратегии компании:

•ИТ инфраструктура компании строится по схеме on premise;

•Модель ИТ — централизованная;

•Приоритет управления сервисами — Insourcing;

•Максимальное использование платформы виртуализации;

•Стандартизация программно-аппаратного обеспечения;

•Максимальное использование продуктов Microsoft;

•Пользователи используют настольные компьютеры и ноутбуки;

•Обеспечение избыточности решений на уровне сайта;

•Приоритет выбора построения ИТ сервисов — доступность;

•Приоритет выбора ИТ решений — функциональность;

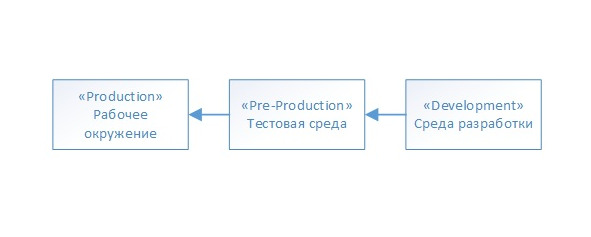

Среда вычислений

Среда вычислений представляет из себя компоненты ИТ инфраструктуры, сгруппированные в три типа по целевому назначению.

Рабочая среда

Рабочая среда (Production) — представляет из себя ИТ инфраструктуру, предназначенную для предоставления ИТ сервисов конечным пользователям и заказчикам. Содержит рабочую конфигурацию и данные. Рабочая среда проектируется с учетом 20 процентного резерва мощности. Необходимо обеспечить изолирование окружений (передача данных, доступ и т п).

Тестовая среда

Тестовая среда (Pre-production) — представляет из себя ИТ инфраструктуру, предназначенную для тестирования новых ИТ сервисов и программных продуктов. Основной упор делается на тестирование решения на взаимодействие с другими ИТ решениями. Подходит для построения концептуальной модели ИТ архитектуры «Proof of concept POC», эмулирования неисправностей рабочей среды, тестирование изменений и решений и т п. В нашем случае содержит «зеркальную» копию конфигурации рабочей среды в соотношении 1:8.

Среда разработки

Среда разработки (Development) — представляет из себя ИТ инфраструктуру, предназначенную для создания и тестирования новых ИТ сервисов и программных продуктов. Основной упор делается на функционирование самого решения, нагрузочного тестирования, отказоустойчивости и т п. Отдельно стоящая площадка вычислительные мощности выделяются по остаточному признаку. Максимальное использование ресурсов, выведенных из рабочей среды. Например, после трех-четырех лет использования в рабочей среде физический сервер выводится и продолжает свою работу как тестовый сервер. Срок службы оборудования тестовой среды или среды разработки не регламентируется. Не требуется обеспечивать отказоустойчивость и резервирование тестовой среды и среды разработки на удаленных площадках.

В зависимости от требований бизнеса, уровня зрелости компании и т п в организации может использоваться все три окружения или даже больше. Как минимум должно быть не менее двух сред — рабочая и тестовая. Требования к мощности, отказоустойчивости, контролю могут варьироваться от компании к компании.

Резервный центр

Удаленный выделенный резервный центр в данном решении не предусмотрен. Как основной подход при построении ИТ архитектуры рассматривается рабочий ЦОД и внешняя площадка хранения данных. При выборе решений должны принимается во внимания возможности развертывания в будущем резервного центра «горящего» типа. Среда разработки и тестирования в резервном центре не предусмотрена.

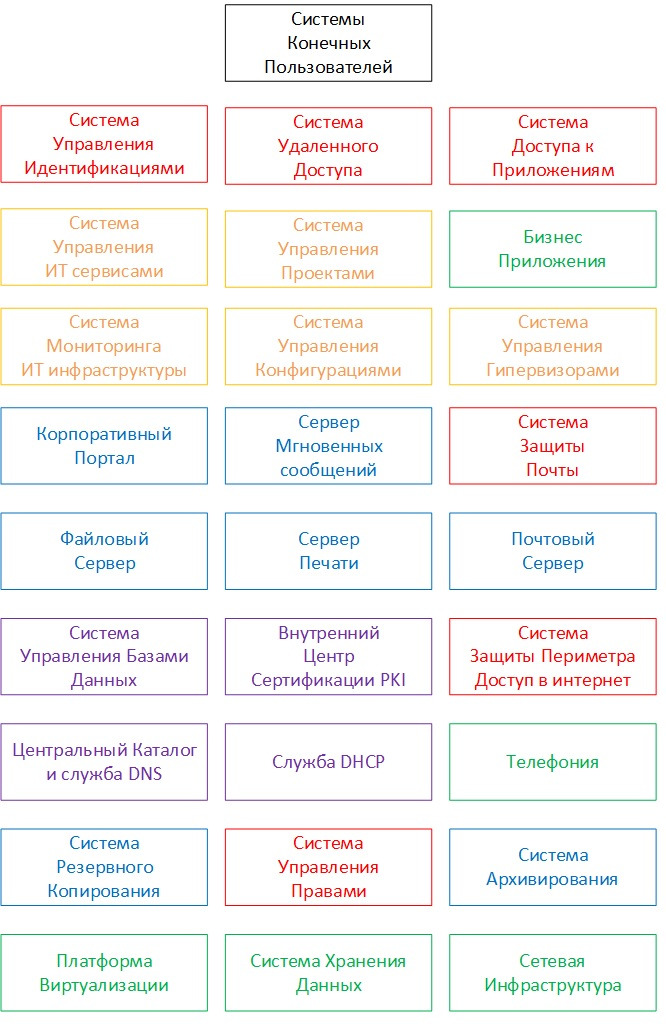

Компоненты ИТ Инфраструктуры

Детальная схема ИТ компонентов представленная в разрезе необходимых ИТ сервисов или сгруппированы по подразделениям:

•Инфраструктура;

•Специализированные;

•Информационная Безопасность;

•Конечные пользователи;

Так «Рабочая» среда состоит из следующих типов сервисов:

Корневые ИТ Сервисы

Корневые ИТ Сервисы (Core IT Services) — Необходимые ИТ сервисы и архитектура, без которых невозможно построение являются ИТ инфраструктуры, ИТ является владельцем и управляющим сервисов. В данную группу входят:

•C01 — Платформа виртуализации;

•C02 — Система Хранения Данных (СХД);

•C03 — Сетевая Инфраструктура;

•C04 — Телефония;

Первичные ИТ Сервисы

Первичные ИТ Сервисы (Primary IT Services) — Критичные ИТ сервисы и архитектура, без которых невозможно предоставление и сопровождение ИТ сервисов, ИТ является владельцем и управляющим сервисов. В данную группу входят:

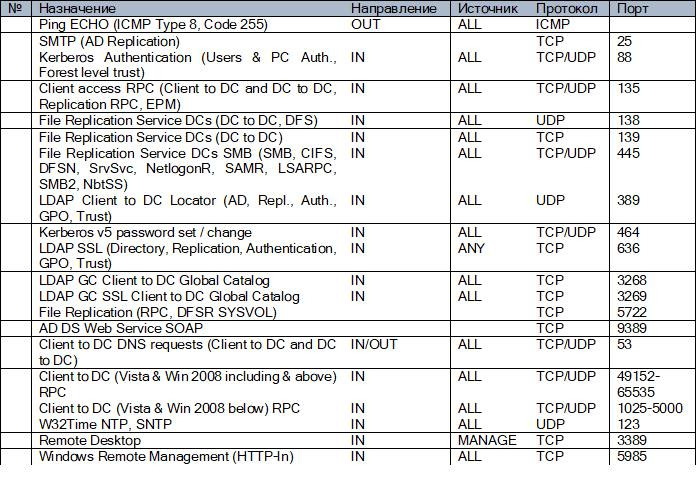

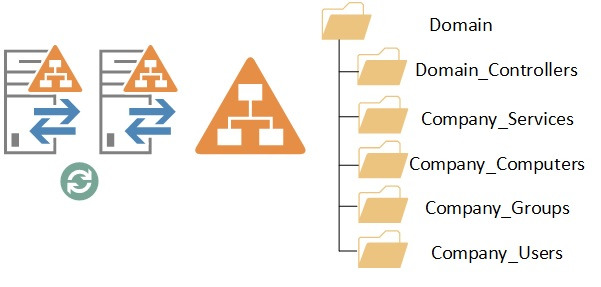

•Р01 — Служба активного каталога и DNS;

•Р02 — Центр сертификации;

•Р03 — Служба DHCP;

•Р04 — Система Управления Базами Данных (СУБД);

•Служба удаленных столов VDI;

Вторичные ИТ Сервисы

Вторичные ИТ Сервисы (Secondary IT Services) — Важные ИТ сервисы и решения, предоставляющие дополнительные возможности по управлению и сопровождению ИТ сервисов или являющиеся частью активности бизнеса. ИТ является владельцем или управляющим сервисов. В данную группу входят:

•S01 — Сервис предоставления доступа к файлам;

•S02 — Сервис централизованной печати;

•S03 — Сервис корпоративной почты;

•S04 — Сервис обмена мгновенными сообщениями;

•S05 — Корпоративный портал;

•Сервис хостинга веб приложений и облачные решения;

Вспомогательные ИТ Сервисы

Вспомогательные ИТ Сервисы (Accessory IT Services) — Вспомогательные ИТ сервисы и решения, предоставляющие дополнительные возможности по управлению и сопровождению ИТ сервисов. ИТ является владельцем или управляющим сервисов. В данную группу входят:

•А01 — Сервис Управления Платформой Виртуализации;

•А02 — Сервис Управления конфигурациями (WSUS, WDS);

•А03 — Сервис Резервного копирования;

•Сервис Архивирования данных;

•А04 — Сервис Мониторинга ИТ инфраструктуры;

•А05 — Управления ИТ сервисами;

•А06 — Система управления проектами;

•Внутренний SMTP сервис;

•Сервис доступа к офисным приложениям;

•Сервисная шина интеграции данных;

•Среда разработки и контроля приложений;

Бизнес ориентированные ИТ Сервисы

Бизнес ориентированные ИТ Сервисы (Business IT Services) — ИТ сервисы и решения, напрямую направленные на выполнение требований бизнеса. Как правило ИТ является управляющим сервисов.

Сервисы защиты информации

ИТ Сервисы защиты информации (Defense IT Services) — ИТ сервисы и решения, основное назначение которых обеспечение информационной безопасности по управлению и сопровождению ИТ инфраструктуры. ИТ является владельцем или управляющим сервисов. В данную группу входят:

•D01 — Сервис защиты периметра;

•D02 — Предоставление доступа в интернет;

•D03 — Удаленный доступ к корпоративной сети;

•D04 — Удаленный доступ мобильных и персональных устройств;

•D05 — Сервис удаленного доступа к приложениям;

•D06 — Сервис защиты почтовых сообщений;

•D07 — Системы управления Идентификацией (MIM);

•D08 — Система управления правами доступов (RMS);

Дополнительные решения в области информационной безопасности

Системы защиты веб ресурсов (WAF);

Прямой прокси сервер (FP);

Обратный прокси сервер (RAP / WAA);

Системы обнаружения и предотвращения вторжения (IDS/IPS);

Сканеры уязвимостей;

Системы сбора и обработки событий SIEM;

Система предотвращения Утечки Данных (DLP);

Выделенная система защиты от DDoS атак;

Инфраструктура RADIUS сервера;

Двух факторная аутентификация и одноразовые пароли (OTP);

Песочницы и ловушки (Sandbox and Honeypot);

Инструменты тестирования;

Системы конечных пользователей

Системы конечных пользователей (End-Users IT Services) — ИТ сервисы, решения и приложения, устанавливаемые на системы конечных пользователей. Подразделение Поддержки Пользователей обеспечивает сопровождение пользователей и является первичной точкой контакта.

Офисная техника

Офисная техника — группа офисного оборудования. Обычно предназначена для использования сотрудниками, конечными пользователями. Может обслуживаться полностью или частично ИТ департаментом, Администрацией или сторонней компанией. Офисное оборудование включает в себя устройства сканирования, копирования и печати.

Организация деятельности ИТ

Структура ИТ в организации

ИТ департамент представлен в виде структурной единицы компании. Непосредственное руководство ИТ департаментом осуществляется ИТ директором. Прямое руководство ИТ департаментом осуществляется ИТ комитетом. Директор ИТ департамента подчиняется ИТ комитету. Состав ИТ комитета сформирован из совета директоров. Департамент Безопасности является владельцем информационной безопасности и отвечает за постановки требований и контроля их исполнения. ИТ департамент является управляющим и отвечает за проектирование, внедрение и сопровождения систем ИБ.

Структура ИТ департамента

ИТ департамент представляет из себя следующую структуру:

•Отдел Инфраструктуры

•Отдел Разработки и Программирования

•Отдел ИТ Безопасности

•Отдел Поддержки Пользователей

Общий принцип организации отдела представляет из себя минимум двух сотрудников: специалист высокого уровня (L3) для планирования, внедрения и сопровождения сервиса. Он обладает глубокими знаниями и опытом в предметной области. Кроме этого его задачами является устранение проблем в процессе эксплуатации сервиса. Второй специалист уровня (L2) основная задача которого состоит в непосредственном сопровождении сервиса, выполнении как правило рутинных задач.

Состав ИТ департамента

Исходя из задач и функций ИТ департамента состав департамента может различаться. Как основной принцип формирования отдела принимаем наличие двух специалистов на отдел — экспертный и начальный уровни. В начале формирования ИТ департамента отделы могут отсутствовать и деление происходить по направлениям деятельности. Второй элемент опредиляющий количество сотрудников ИТ — количество сервисов и необходимое время на их сопровождение.

Взаимодействие ИТ департамента

ИТ департамент в своей деятельности взаимодействует с:

•Административным Департаментом — по вопросам планирования, внедрения и эксплуатации инженерных систем.

•Департаментом Безопасности — по вопросам планирования, внедрения и эксплуатации систем безопасности. Кроме этого координирует свою деятельность с департаментом Безопасности по вопросам Информационной Безопасности.

•Кадровым Департаментом — координация деятельности сотрудников

•Департаментом Внутреннего Аудита — по вопросам координации проведения ИТ аудита.

Представители ИТ департамента входят в состав следующих комитетов:

•ИТ комитет;

•Комитет по Управлению Изменениями (CAB);

•Комитет по Управлению Экстренными Изменениями (ECAB);

•Комитет по Управлению Рисками;

•Проектные и экспертные группы;

СТРАТЕГИЯ Информационной Безопасности

За информационную безопасность в организации отвечает департамент Безопасности. Организация взаимодействия ИТ и Безопасности строится по следующему принципу:

•Департамент Безопасности — является «владельцем» ИБ. Обеспечивает физическую безопасность ИТ активов, определяет требования к системам безопасности в целом и информационной безопасности, политики ИБ и т п. Выполняет контрольные функции в отношении надлежащего и своевременного исполнения ИТ департаментом требований ИБ. Непосредственно управляет такими системами безопасности, как система контроля доступа (физическая), система видеонаблюдения, системы оповещения о пожаре и проникновении. По отношению к ИТ департаменту в вопросах безопасности является «головой».

•ИТ департамент — в рамках информационной безопасности, является «управляющим» информационных систем, комплекса информационной безопасности. Сотрудники ИТ департамента выполняют непосредственное конфигурирование, внедрение и сопровождение компонентов инфраструктуры информационной безопасности. Предоставляют доступ «только для чтения» для сотрудников подразделения ИБ и передачу логов активности компонентов ИТ инфраструктуры. Оказывают техническое содействие департаменту безопасности по внедрению и сопровождению систем безопасности. В зависимости от количества и сложности решений, в составе ИТ департамента может существовать подразделение ИТ Безопасности, отвечающее за сервисы обеспечивающие информационную безопасность. По отношению к департаменту Безопасности является «руками».

•Департамент Внутреннего Аудита — в составе комитета, формирует требования по организации взаимодействия департаментов, проводит контроль соответствия деятельности департаментов безопасности и ИТ требованиям руководящих документов. По отношению к департаментам Безопасности и ИТ по вопросам информационной безопасности является «глазами».

Преимущества данного подхода:

•Нет необходимости держать значительный штат в департаменте Безопасности, который по сути дублирует действия ИТ. При внедрении и сопровождении любого ИТ сервиса или информационной системы, вопрос по обеспечению информационной безопасности — обязательный.

•Простота разграничения прав и ответственности. «Безопасность» говорит, «ИТ» выполняет, «Безопасность» контролирует исполнение. Особенности большинства Информационных систем — ролевой доступ и наличие «Административного» доступа с максимальными привилегиями. Наличие двух администраторов в одной системе может приводить к конфликтам интересов, разбирательствам таким как кто-то что-то изменил, в логах не отражается и т п.

•Наличие цепочки контролей и взаимный мониторинг. ИТ имеет максимальные возможности к информационным системам. За обладателями таких возможностей необходим надлежащий контроль. Фактически эта роль возлагается на департамент Безопасности, по принципу «Вы следите за всеми — мы следим за вами». Все действия ИТ отслеживаются и передаются за пределы ИТ департамента. В тоже время, ИТ отслеживает действия департамента Безопасности в рамках «обычных пользователей» систем.

Департамент Безопасности отвечает за информационную безопасность организации в целом. Непосредственно отвечает за физическую безопасность, системы контроля доступа, видеонаблюдения, оповещения и пожаротушения.

Документирование деятельности ИТ

Требования руководства компании определяет уровень зрелости компании и ИТ департамента в частности наличием руководящих документов и поставленных процессов. В соответствии с этим, в ИТ департаменте должны присутствовать следующие документы:

Устав ИТ департамента;

План стратегического развития или ИТ стратегия;

Высокоуровневая ИТ Архитектура предприятия;

Стратегия Информационной Безопасности;

Различные Планы и сценарии Непрерывности Бизнеса;

Оперативный план ИТ;

Бюджет ИТ (стратегический и оперативный);

Перечень предоставляемых ИТ сервисов;

Классификация ИТ сервисов и активов и матрица доступов;

Должностные инструкции сотрудников;

План непрерывности бизнеса;

Планы резервного копирования и востановления;

Политики и процедуры управления ИТ сервисами (ITSM);

Детальная архитектура и руководство по каждому ИТ сервису;

Формы и акты по оказанию ИТ сервисов и учету ИТ активов;

Проектная документация по ИТ сервисам;

Отчет по состоянию ИТ сервисов;

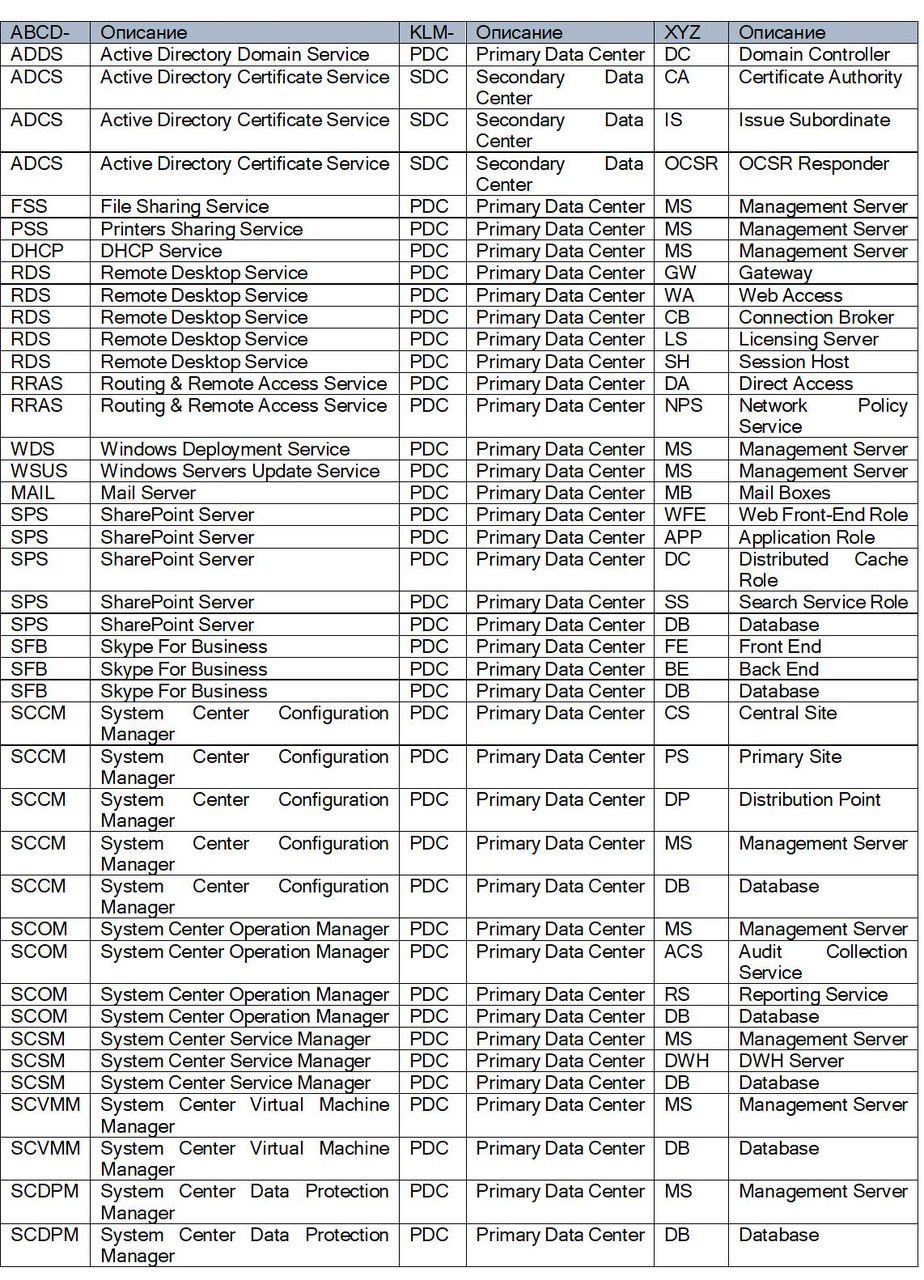

Маркировка и именование ИТ активов

Схема именования ИТ активов предоставляет возможность структурировать организацию ИТ активов. Схема именования может отличаться от компании к компании. Она может отображать расположение оборудования, принадлежность к филиалу, тип оборудования, его назначение, серийный или порядковый номера и т п. Желательно иметь документацию определяющую порядок маркировки и именования элементов. Желательно чтобы полный набор не превышал 15 символов. Как пример можно рассмотреть следующую схему именования объектов:

Маркировка серверов

ABCD-KLM-XYZ12

•ABCD: определяет ИТ сервис (например, ADS, DHCP, RDP и т п). Может состоять из трех, четырех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•XY: определяет роль данного сервера в предоставляемом ИТ сервисе (например, DC, FDC, MS, DA и т п). Может состоять из двух, трех символов.

•12: определяет порядковый номер сервера с данной ролью. Может состоять из двух символов.

Примеры: ADDS-PDC-FDC01, ADDS-PDC-DC01, DHCP-PDC-MS01, RDP-PDC-WA01, SPS-PDC-DB01

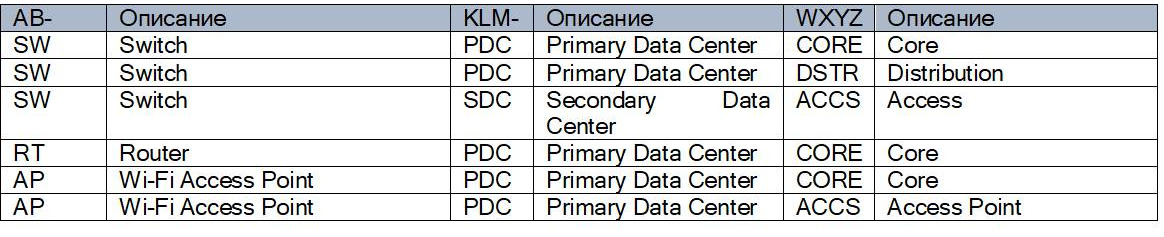

Маркировка сетевого оборудования

AB-KLM-WXYZ-12-34

•AB: определяет тип устройства (например, SW, RT, GW и т п). Может состоять из двух, трех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•WXYZ: определяет роль устройства (например, CORE, DSTR, ACCS и т п). Может состоять из трех, четырех символов.

•12—34: определяет порядковый номер устройства с данной ролью или этаж. Может состоять из двух, четырех символов.

Примеры: SW-PDC-CORE-01, SW-PDC-ACCS-01, AP-PDC-ACCS-01-01

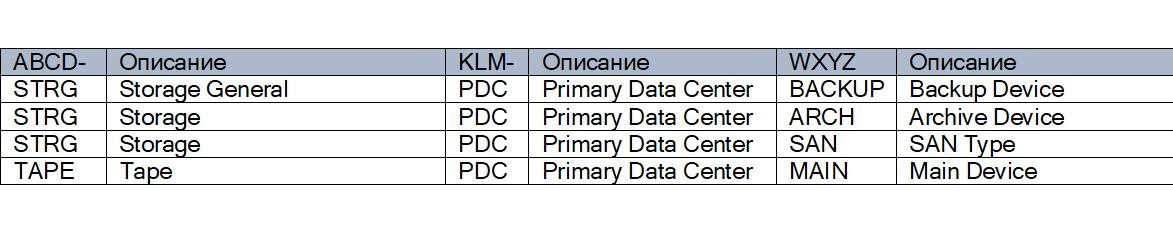

Маркировка систем хранения, резервного копирования и архивирования данных

ABCD-KLM-WXYZ12

•ABCD: определяет тип устройства (например, STRG, TAPE и т п). Может состоять из трех, четырех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•WXYZ: определяет роль устройства (например, MAIN, BACKUP, ARCH и т п). Может состоять из трех, четырех символов.

•12: определяет порядковый номер устройства. Может состоять из двух символов.

Примеры: ST-PDC-MAIN01, ST-PDC-BACKUP01

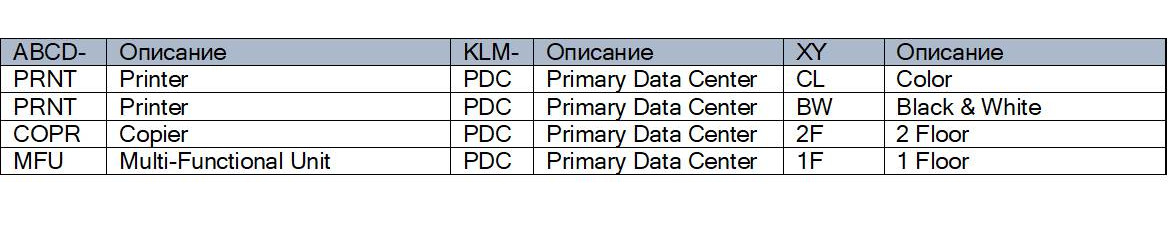

Маркировка систем конечных пользователей

AB-KLM-XY123456789

•AB: определяет тип устройства (например, WS, LT и т п). Может состоять из двух, трех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•XY123456789: определяет порядковый или серийный номер устройства.

Примеры: WS-PDC-AV201736454, LT-SDC-00001

Маркировка офисной техники

ABCD-KLM-XY-123456789

•ABCD: определяет тип устройства (например, PRNT, COPR и т п). Может состоять из двух, трех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•XY-123456789: определяет порядковый или серийный номер устройства, этаж расположения или тип.

Примеры: PRNT-PDC-CL-201736454, COPR-SDC-BW-00001, COPR-SDC-1F-00001

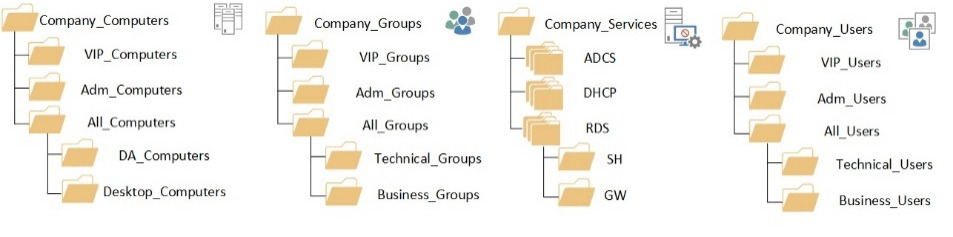

Маркировка объекта активного каталога «Организационная единица»

ABCD

•ABCD: определяет ИТ сервис (например, ADS, DHCP, RDP и т п). Может состоять из трех, четырех символов.

Маркировка объекта активного каталога «Группа»

ABCD-XY-WZ

•ABCD: определяет ИТ сервис (например, ADDS, DHCP, RDP и т п). Может состоять из трех, четырех символов.

•XY-WZ: определяет роль или задачи группы (например, ADM, R, RW, DATA-ACCESS и т п).

Примеры: FSS-ADM, RDP-ADM, DHCP-READ, SPS-DATA-CCESS

Маркировка объекта активного каталога «Сервисная учетная запись»

ABCD- KLM –XY-12

•ABCD: определяет ИТ сервис (например, ADS, DHCP, RDP и т п). Может состоять из трех, четырех символов.

•KLM: определяет тип учетной записи (SVC фиксированный для gMSA или USR для пользовательской). Может состоять из трех фиксированных символов.

•XY: определяет роль или задачи учетной записи (например, ADM, READ, DATA-ACCESS и т п).

Примеры: FSS-SVC-BACKUP, RDP-USR-ADM, SPS-SVC-DATA-ACCESS

Маркировка объекта активного каталога «Пользователь»

ABCD. KLM. XY

•ABCD: определяет имя пользователя, написанное на английском с применением таблицы символов. Может состоять из трех, четырех символов.

•KLM: определяет имя пользователя, написанное на английском с применением таблицы символов.

•XY: определяет имя пользователя, написанное на английском с применением таблицы символов. Может состоять из одного или двух символов. Используется только в случае имеющегося полного совпадения.

Примеры: Vadim. Aldzhanov, Mammad.Mammadov, Mammad. Mammadov. R

Маркировка дополнительных элементов

К дополнительным элементам, требующим маркировку можно отнести следующие:

•Именование помещений;

•Маркировка рабочих точек;

•Координатная сетка ЦОД;

•Маркировка коммуникационных и коммутационных шкафов;

•Маркировка пассивных элементов СКС;

•Маркировка элементов питания;

•Порядок именования ИТ сервисов;

•Порядок нумерации ИТ документации;

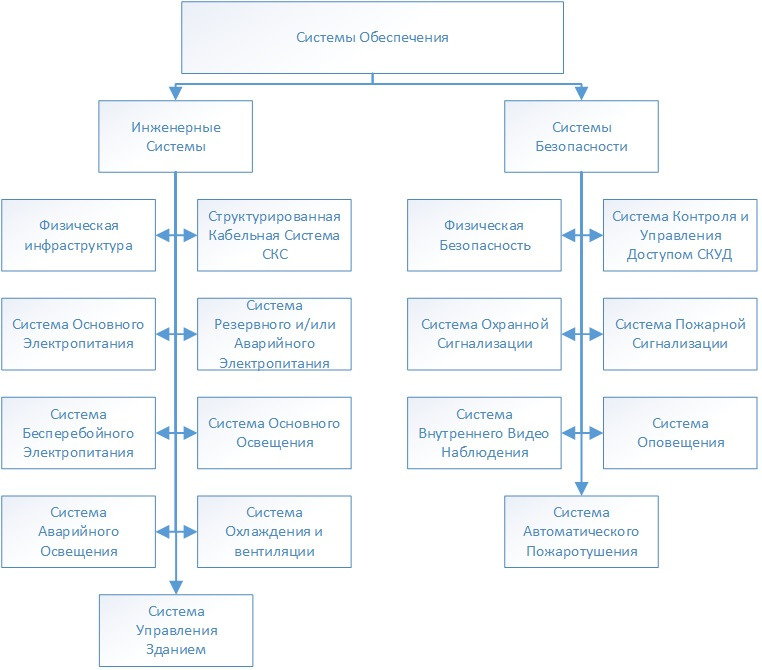

Системы обеспечения

Общая информация

Системы обеспечения (Facility Infrastructure) — Не являются ИТ сервисами, ИТ не является владельцем или управляющим сервисов, но необходимы для функционирования ИТ инфраструктуры. Как правило их внедрение и сопровождение производится административным департаментом и департаментом безопасности организации.

Системы обеспечения можно условно разделить на две составляющие: Инженерные системы и Системы Безопасности. Первая группа предназначена для обеспечения функционирования ИТ инфраструктуры. Вторая группа обеспечивает физическую безопасность ИТ инфраструктуры. При построении ЦОД желательно придерживаться рекомендаций следующих стандартов:

•Uptime Institute (UI)

•Американский стандарт (ANSI) TIA-942

•Серия стандартов EN50600 компании «CENELEC»

•SHRAE 90.4 — ASHRAE

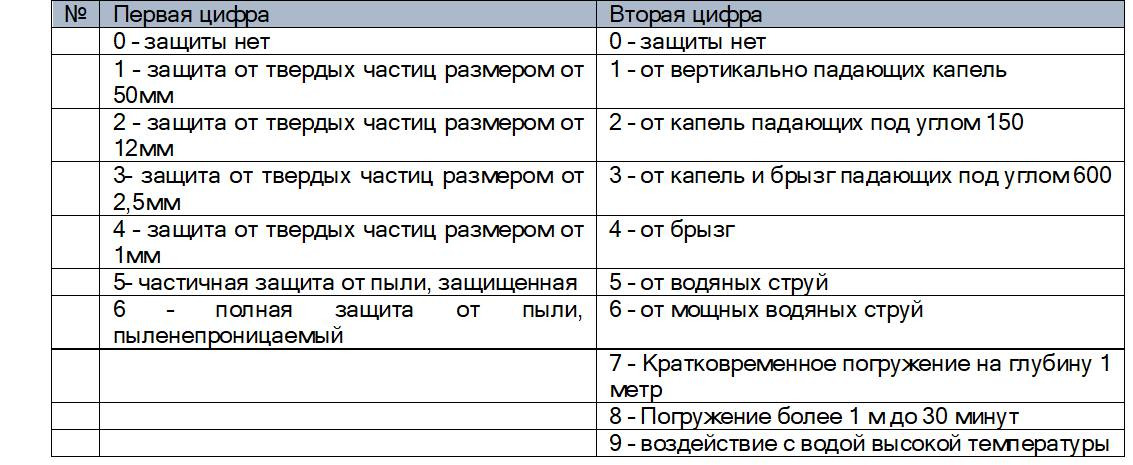

Для понимания дальнейший информации необходимо ознакомится с рядом значений:

•1 Вт = 1.4 ВА (Вольт-Ампер) — мощность при коэффициенте 0.7;

•1 Вт = 3.41 BTU — британская единица тепловыделения;

•1 U = 44.45 мм (1.75 дюйм) — размера оборудования стойки;

•10 мВт = 10 dBm — мощность сигнала или потерь;

•100 мВт = 20 dBm — мощность сигнала или потерь (в 10 раз);

•200 мВт = 23 dBm — мощность сигнала или потерь (в 2 раза);

•1000 мВт = 30 dBm — мощность сигнала или потерь (в 100 раз);

Инженерные системы

F01 — Физическая инфраструктура

F02 — Структурированная Кабельная Система (СКС)

F03 — Система Электропитания

F04 — Система основного освещения

F05 — Система аварийного освещения

F06 — Система резервного и аварийного электропитания

F07 — Система Бесперебойного Электропитания (UPS)

F08 — Система охлаждения и вентиляции (HVAC)

F09 — Система управления Зданием (BMS)

Системы Безопасности

F10 — Физическая безопасность

F11 — Система Контроля и Управления Доступом (СКУД)

F12 — Система охранной сигнализации

F13 — Система пожарной сигнализации

F14 — Система внутреннего видеонаблюдения (CCTV)

F15 — Система автоматического пожаротушения

F16 — Система оповещения

Рассмотрим детальные требования предъявляемые к системам обеспечения

F01: Физическая инфраструктура

Назначение

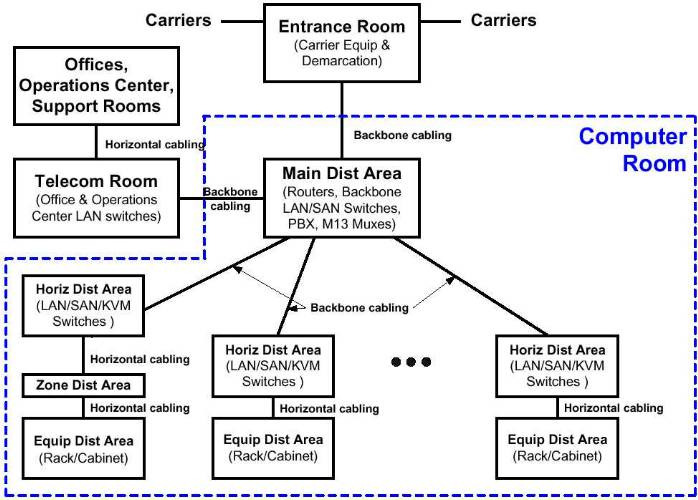

Физическая инфраструктура представляет из себя помещение, здание или пространство для расположения инженерных систем и вычислительных ресурсов. По стандартам построения ЦОД различают помещения ЦОД по их назначению:

•Машинный зал (Computer Room CR) — включающие в себя Zone Distribution Area ZDA и Equipment Distribution Area EDA;

•Коммуникационные помещения (Telecommunication Room TR) — включающие в себя Main Distribution Area MDA и Horizontal Distribution Area HDA;

•Entrance Room ER — помещение для подвода внешних коммуникаций;

•Технические помещения (Facility Room FR) — для ИБП, систем охлаждения и т п;

•Network Operation Center NOC — помещения для мониторинга;

Кроме этого вводятся понятия:

•Площадь Стойки (Rack Area)

•Количество Вмещаемых Стоек (Rack Yield)

•Единица Эквивалента Стойки (REU)

Введем основные определения

Центр обработки данных (ЦОД) — консолидация вычислительных ресурсов, средств хранения данных и связи в специализированном помещении для выполнения функций обработки, хранения и распространения информации.

Коммуникационная комната — специализированное помещении для размещения элементов СКС, активного оборудования, систем безопасности и т п. Исполняет функции консолидации, обработки, хранения и обмена информацией с ЦОД.

Коммуникационные шкафы — отдельно стоящие специализированные стойки для размещения активных и пассивных элементов СКС и элементов систем обеспечения. Исполняет функции коммутации и консолидации точек подключения. Могут размещаться как обособленно, так и в помещении коммуникационных комнатах или ЦОД.

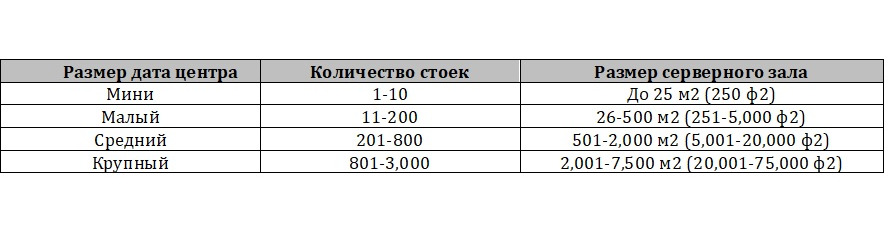

По размерам ЦОДы можно разделить по площади машинного зала и ассоциируется с количеством вмещаемых стоек. Так для примера:

Общие требования

Физические требования общего назначения можно выразить как:

•Наличие помещения серверной комнаты или ЦОД.

•Наличие коммуникационных комнат (для этажа, сектора и т п).

•Возможность доставки и монтажа коммуникационных 42U стоек

Физические требования к шахтам и каналам:

•Возможность доступа к кабелю и его замене.

•Раздельная прокладка «слаботочного» и «силового» кабеля.

•Не допускать прокладки кабеля в шахтах, предназначенных для прокладки водяных труб, труб отопления или канализации.

Физические требования к помещению ЦОД

Для помещения серверной комнаты (ЦОД) можно руководствоваться, но не ограничиваться следующими требованиями. Рекомендуется:

•Размер машинного зала не менее 6 м2;

•Размещать на первых этажах здания для облегчения доставки и размещения оборудования;

•Размещать помещение ЦОД в центре здания;

•Шахты проходят через ЦОД или непосредственной близости;

•Стены из кирпичной кладки или бетона;

•Ограниченный доступ в помещение;

•Обеспечивать возможность размещения шкафов (форм-фактор 42U 600 х 1100 х 2000 мм) и их обслуживание;

•Обеспечение пространства между боковыми стенками стоек или пары стоек не менее 30 см;

•Обеспечение прохода между стойками не менее 60 см;

•Доступ к стойке с фронтальной стороны порядка 90—150 см для установки оборудования;

•Доступ к задней стороне стойки порядка 60—90 см для проведения монтажных работ;

•Обеспечивать возможность проведения регламентных работ;

•Высота рабочего пространства (от фальшпола до подвесного потолка) помещения не менее 2.2 м;

•Металлическая дверь;

•Размер дверного проема не менее 1м х 2м без порога;

•Дверь открывается наружу и снабжена механизмом «push up»;

•Наличие фальшпола с высотой не менее 40 см;

•Наличие фальшпола выдерживающего весовую нагрузку от 600 кг/м2 для «обычных» стоек и до 1200 кг/м2 для стоек с «высокой плотностью» установки;

•Наличие открытых кабельных направляющих (не менее 150 х 25 мм) под фальшполом для прокладки силового кабеля;

•Кабельные направляющие устанавливаются выше пола на 10 см;

•Наличие открытых кабельных направляющих (не менее 150 х 25 мм) на потолке для прокладки слаботочного кабеля;

•Использование пожара-стойких, не токсичных, не дымных материалов;

•Возможность доставки габаритных, порядка 2000 х 1000 х 1000 мм и тяжелых, порядка 300 кг. грузов;

•Наличия резервных шахт или каналов для подвода кабелей;

•Размещать машинный зал не далеко от технических помещений;

Допускается:

•Располагать серверную комнату в подвале, если отсутствует угроза затопления;

•Использование серверной комнаты в качестве коммуникационной комнаты для небольшого объекта;

•Не использовать фальшпол для малых и не нагруженных серверных комнат;

Не рекомендуется:

•Располагать серверную комнату на вернем этаже здания;

•Располагать серверную комнату таким образом, что стенки серверной являются внешними стенами здания;

•Наличие окон в серверной комнате;

Запрещается:

•Прохождение по помещению серверной комнаты водяных труб, труб отопления или канализации.

•Прохождения рядом или на верхних этажах от серверной комнаты водяных труб, труб отопления или канализации.

•Использовать серверную комнату не по назначению

Физические требования к помещению коммутационной комнаты

Для помещения коммутационной комнаты можно руководствоваться, но не ограничиваться следующими требованиями со стороны ИТ:

Рекомендуется:

•Размещать в центре здания для небольших объектов.

•В зависимости от конструкции здания, размещать с учетом ограничения СКС.

•Шахты и каналы должны проходить через помещение.

•Ограниченный доступ в помещение.

•Помещение обеспечивает возможность размещения одного коммуникационного шкафа (стойка форм фактор 42U) и ее обслуживание.

•Высота рабочего пространства (от фальшпола до подвесного потолка) помещения не менее 2.2 м

•Металлическая дверь

•Размер дверного проема не менее 1м х 2м без порога

•Дверь открывается наружу помещения и наличия механизма «push up»

•Наличие открытых, металлических кабельных направляющих (не менее 150 х 25 мм) для прокладки силового кабеля.

•Наличие открытых, металлических кабельных направляющих (не менее 150 х 25 мм) для прокладки коммуникационного кабеля

•Использование пожара-стойких, не токсичных и не дымных материалов

•Возможность удобной доставки габаритных (2000 х 1000 х 1000 мм) и тяжелых грузов (до 100 кг.)

•Наличия двух шахт или каналов для подвода кабелей.

Допускается:

•Использование серверной комнаты в качестве коммуникационной комнаты для небольшого объекта.

•Не использовать фальшпол для малых и не нагруженных коммутационных комнат.

•Использование настенных коммуникационных шкафов (форм фактор 9—12U настенный 600 х 900 х 600 мм) вместо коммутационной комнаты для малых объектов.

Не рекомендуется:

•Располагать серверную комнату таким образом, что стенки серверной являются внешними стенами здания.

•Наличие окон в коммутационной комнате.

Запрещается:

•Прохождение по помещению коммутационной комнаты водяных труб, труб отопления или канализации.

•Прохождения рядом или на верхних этажах от коммутационной комнаты водяных труб, труб отопления или канализации;

•Использовать коммутационную комнату не по назначению;

Физические требования к офисным помещениям не определены.

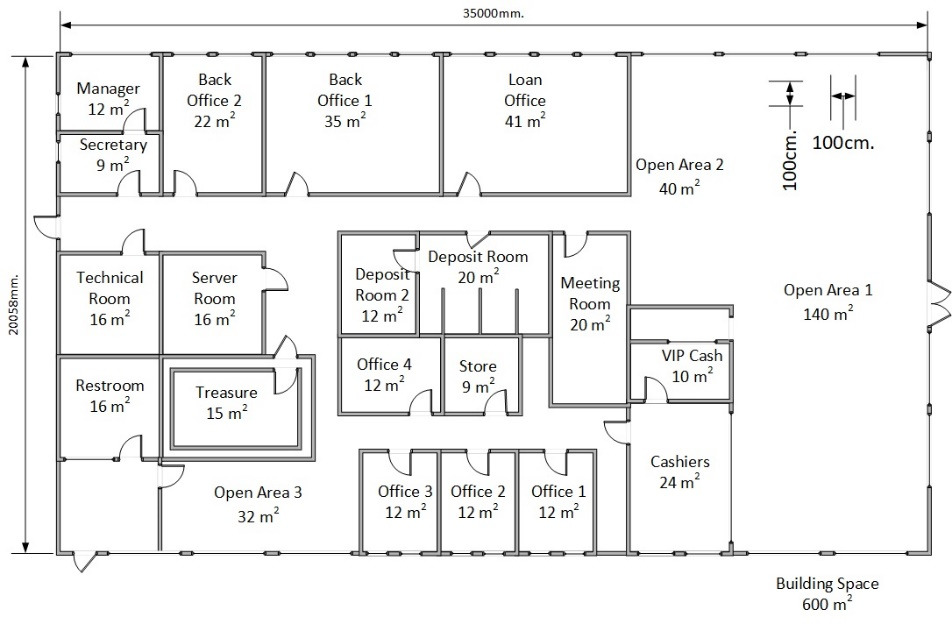

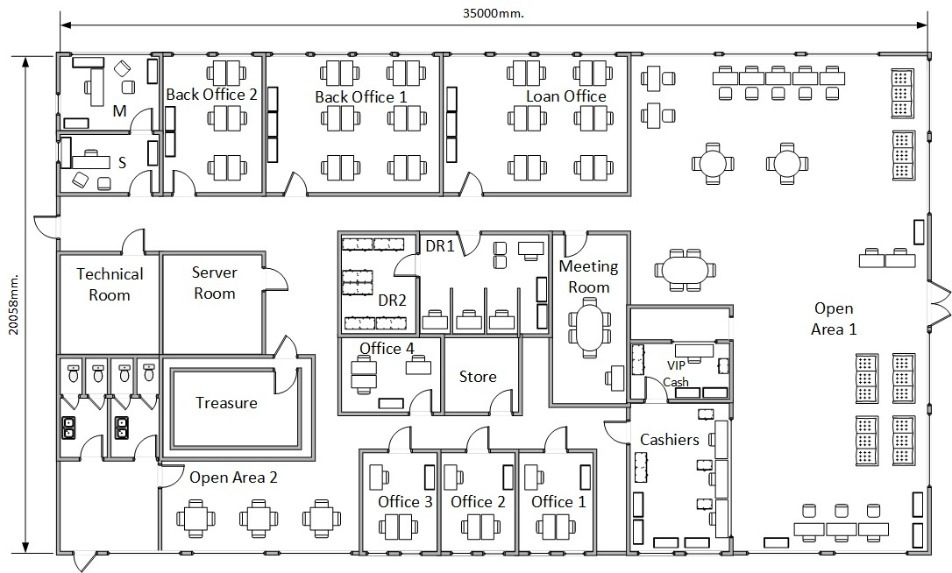

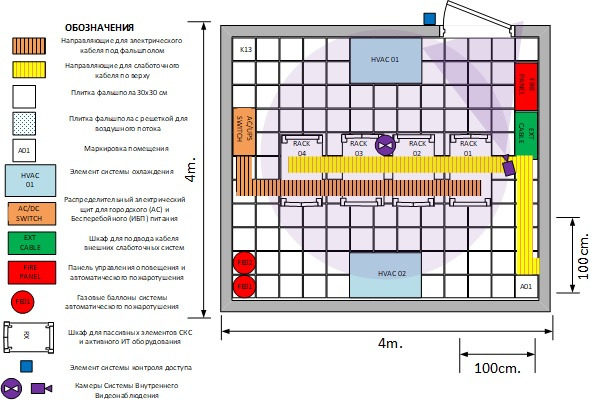

В качестве примера можно рассмотреть план небольшого объекта, филиала банка. На начальном этапе в наличие может быть только общий план помещений.

На плане необходимо определить расположения серверной комнаты, отдельно стоящих коммуникационных шкафов и комнат, если есть необходимость. Кроме этого определить место для технического помещения. На данном этапе можно провести предварительное планирование количества и расположение рабочих точек, направление и расположение кабельных каналов и т п. Так при планировании максимального количества рабочих точек на общем плане берем одну полную рабочую точку на 2—4м2. Данные цифры берутся из стандартов охраны труда для рабочего места.

При проектировании объекта, на определённом этапе необходимо наличие дизайнерского плана, который включает в себя размещение мебели, рабочих мест сотрудников и т п. Как пример, на диаграмме показан дизайнерский план филиала банка. На основе данного плана можно уточнить количество рабочих точек и их расположение, направления прокладки кабельных каналов, расположения камер наблюдения и т п.

F02: Структурированная Кабельная Система (СКС)

Назначение

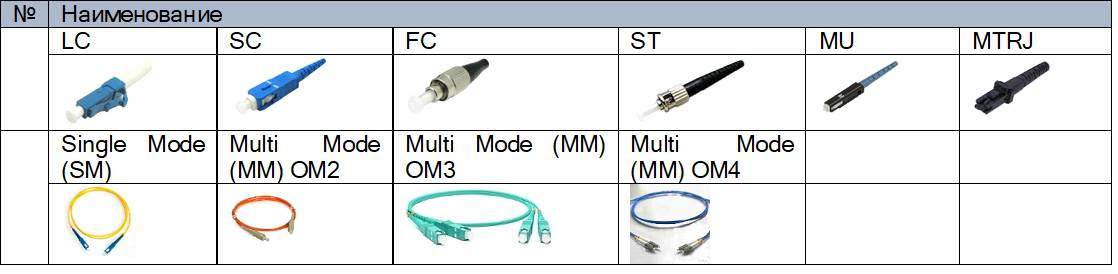

Структурированная Кабельная Система (СКС) представляет из себя пассивные элементы Локальной Вычислительной Сети (ЛВС) организации. При проектировании СКС необходимо руководствоваться, но не ограничиваться требованиями стандартов:

•TIA-EIA-569-A, EIA/TIA-568С и TIA-942;

•CENELEC EN 50173-х;

•ISO/IEC IS 11801—2002;

Общие требования

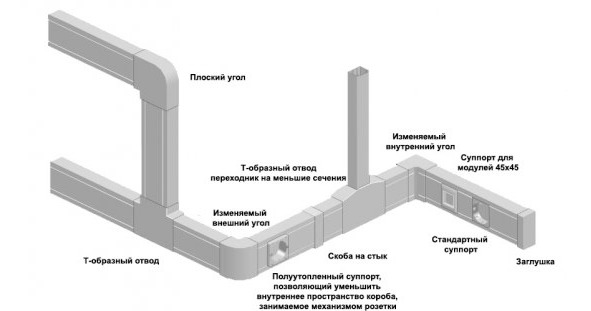

В качестве элементов СКС можно выделить следующие:

•Коммуникационные шкафы;

•Патч-панели — панели для терминирование кабеля в шкафах;

•Кабель слаботочных систем;

•Кабельные органайзеры;

•Полки для размещения не «стандартного» оборудования;

•Кабелеводы, короба для прокладки кабеля;

•Модули и розетки рабочих точек;

•Пач-корды для подключения рабочих точек и розеток, и активного оборудования, и патч-панелей;

Условно СКС можно разделить на две составляющие

•вертикальная — обеспечивает коммуникацию между этажами, отдельными объектами, центрами распределения и коммутации

•горизонтальная — обеспечивает коммуникацию рабочих точек.

Горизонтальная составляющая СКС включает в себя:

•Центры распределения — узлы агрегирования кабеля от рабочих точек.

•Рабочие точки — места подключения конечного оборудования.

Как правило в качестве основной среды передачи данных для вертикальной составляющей используется оптический кабель, а для горизонтальной составляющей — «витая пара».

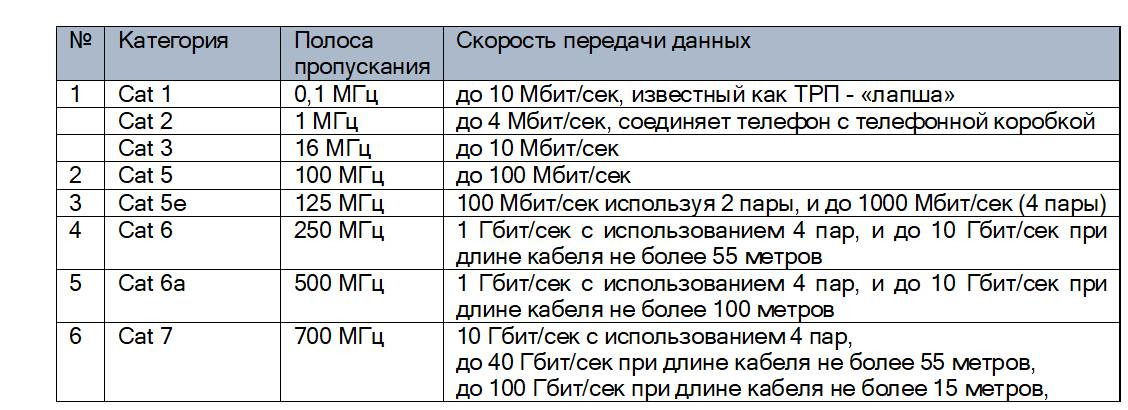

Кабель «витая пара» представляет из себя проводники скрученные попарно и между собой и различается по категориям, определяющим в основном полосу пропускания сигнала и как следствие скорость передачи данных. На данный момент является основным средством (средой) для построения СКС организации.

Рабочие точки могут представлять из себя набор розеток для подключения конечного оборудования. Например, одна рабочая точка может включать в себя одну розетку ИБП и одну розетку RJ-45.

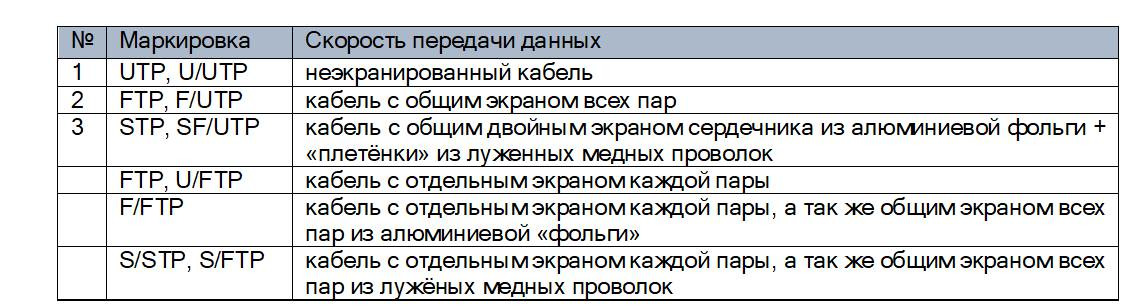

По возможности всегда обеспечивайте избыточность рабочих точек, как правило порядка 30 процентов и более. Гораздо проще и дешевле обеспечить их прокладку сейчас, чем после введения здания в эксплуатацию. В таблице представлены основные типы кабеля «витая пара».

Кроме этого кабель «витая пара» различается по категориям в соответствии с характеристиками.

Маркировка для одинаковой категории кабеля указывает на тип проводника, тип кабеля и экранирование. Общая маркировка кабеля (по стандарту ISO/ IEC 11801) представляет из себя вид «XX/YZZ» где XX — обозначают общий экран кабеля, Y — экран каждой пары, а ZZ — тип скрутки проводов. Основные сокращения: TP (Twisted Pair) — тип скрутки витая пара, U (Unshielded) — защитный экран отсутствует, F (Foiled) — в качестве экрана используется фольга и S (Shielded) — в качестве экрана используется проволочная оплетка.

Кроме этого используются сокращения по оболочке кабеля, которая зависит от условий прокладки и эксплуатации кабеля. Чаще можно встретить следующие виды оболочки: PVC — ПВХ-пластиката для внутреннего применения, PP — полипропилен для внешней прокладки в основном для высоких температур — до +140°С, PE — полиэтилен для внешней прокладки, FR — огнестойкий может работать в открытом пламене заданное время: на сегодня стандартизированы огнестойкие оболочки на 30, 90 и 180 мин. Так же возможно использование сокращений LS — Smoke пониженное дымовыделение при горении, ZH — Zero Halogen изготовлен из материалов, которые при горении не выделяют отравляющие галогеновые газы, В — Бронь чаще всего для брони используется стальная лента, которая обвивается вдоль кабеля c тросом. Трос нужен для натяжения кабеля между строениями.

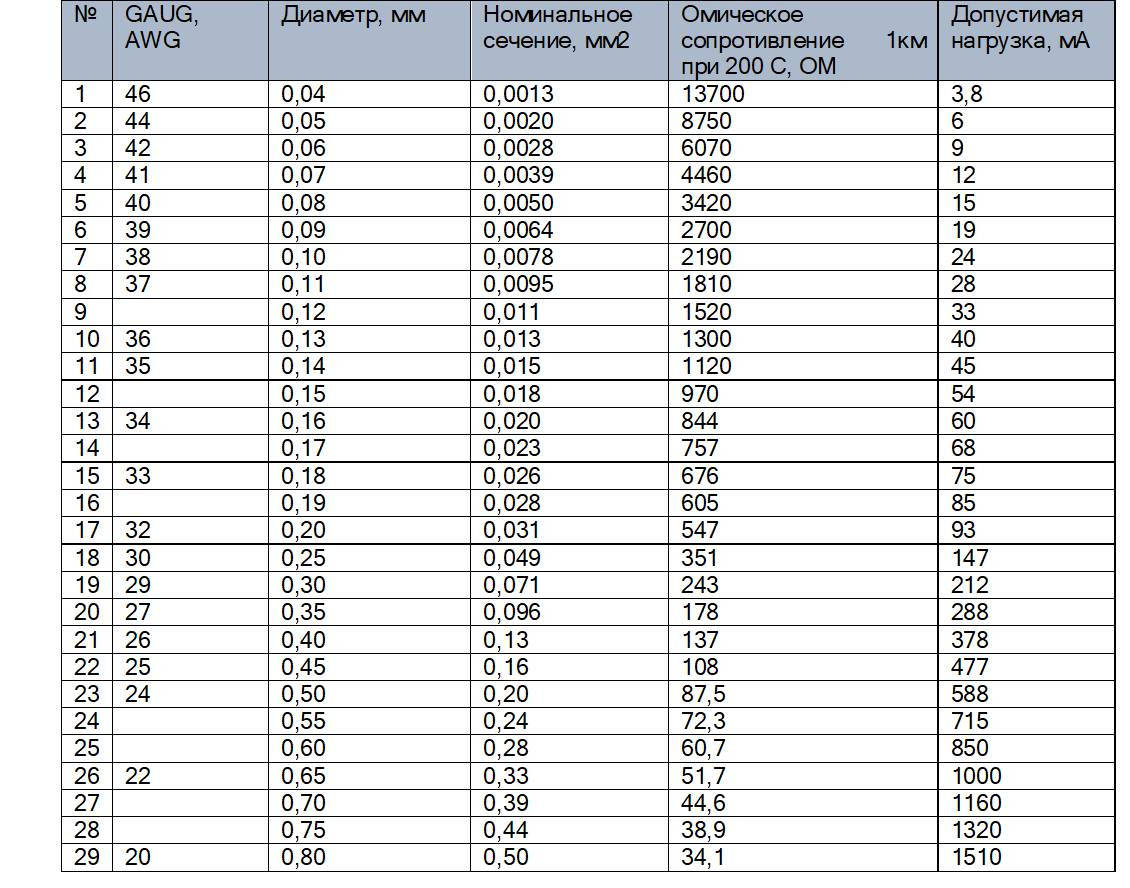

Как пример, маркировка U/UTP 4 cat5e solid 24AWG LSZH переводится так: не экранированный кабель, содержит 4 пары по 2 жилы, 5 категории, solid — жила однопроволочная, 24 AWG — диаметр 0,51 мм, LSZH — без галогенный кабель с низким дымовыделением. В качестве разъемов используются:

•RJ-9 (4P4C) — подключение телефонной трубки к телефону, (4 –Position, 4 — Contact)

•RJ-11 (6P2C) — двух-контактный телефонный разъем,

•RJ-12 (6P6C) — шести-контактный телефонный разъем,

•RJ-14 (6P4C) — четырех-контактный телефонный разъем,

•RJ-45 (8P8C) — восьми-контактный компьютерный разъем, наиболее распространённый.

Наиболее часто используемый кабель на данный момент Cat6, который заменил Cat5e, в виду относительно низкой стоимость. Помимо кабеля «витая пара» в ряде случаев может использоваться коаксиальный кабель или беспроводные соединения. В качестве рекомендаций по прокладке СКС можно выделить следующие:

•Прокладывать кабель по специальным каналам и шахтам;

•Ограниченный доступ к кабельным каналам;

•Обеспечить возможность для доступа и обслуживание кабеля;

•Прокладывать внешние силовые и «слаботочные» кабели в разных направляющих (трубах).

•Наличия двух шахт или каналов (основного и резервного) для подвода кабелей.

•Наличие схем прокладки кабелей.

•Использование оптического «одно модового» кабеля SM между зданиями при расстояниях до 2 км.

•Использование оптического «мульти-модового» кабеля ОМ3 с разъемами «LC» между зданиями и внутри дата центра при расстояниях до 550 м.

Допускается:

•Допускается прокладка оптического и телефонного кабеля совместно с низковольтным электрическим кабелем (220В).

Запрещается:

•Прохождение электрических и «слаботочных» кабелей рядом с водяными трубами, трубами отопления или канализацией.

•Использовать кабельные каналы не по назначению.

СКС внешняя

Внешняя СКС предназначена для подвода слаботочного кабеля от городской АТС или провайдера к объекту. К ним можно отнести кабели и технологии получения доступа в интернет, городская телефония, корпоративная связь между филиалами. В ряде случаев к внешней можно отнести коммуникацию между удаленными офисами или зданиями на территории объекта. Рекомендуется:

•Ограниченный доступ к кабельным каналам.

•Обеспечить возможность для доступа и обслуживание кабеля.

•Прокладывать кабель от городской АТС до помещения серверной комнаты или дата центра.

•Использовать оптический кабель «внешней» прокладки, «одно модовый», минимум четыре жилы.

•Терминируется кабель в коммуникационный шкаф на оптическую панель не менее четыре жилы.

•Желательно иметь единый форм-фактор портов оптических панелей внешние и внутренней СКС (обычно SC, FC, ST, LC).

•Наличие схемы прокладки кабеля.

Допускается:

•Допускается прокладка оптического и телефонного кабеля совместно с электрическим кабелем.

•Допускается терминирование кабеля на настенную панель.

•Если форм-фактор портов оптических панелей внешние и внутренней СКС отличается, то необходимо иметь кабели с переходниками (например, LC-SC, SC-ST).

Запрещается:

•Прохождение электрических и «слаботочных» кабелей рядом с водяными трубами, трубами отопления или канализацией.

•Использовать кабельные каналы не по назначению.

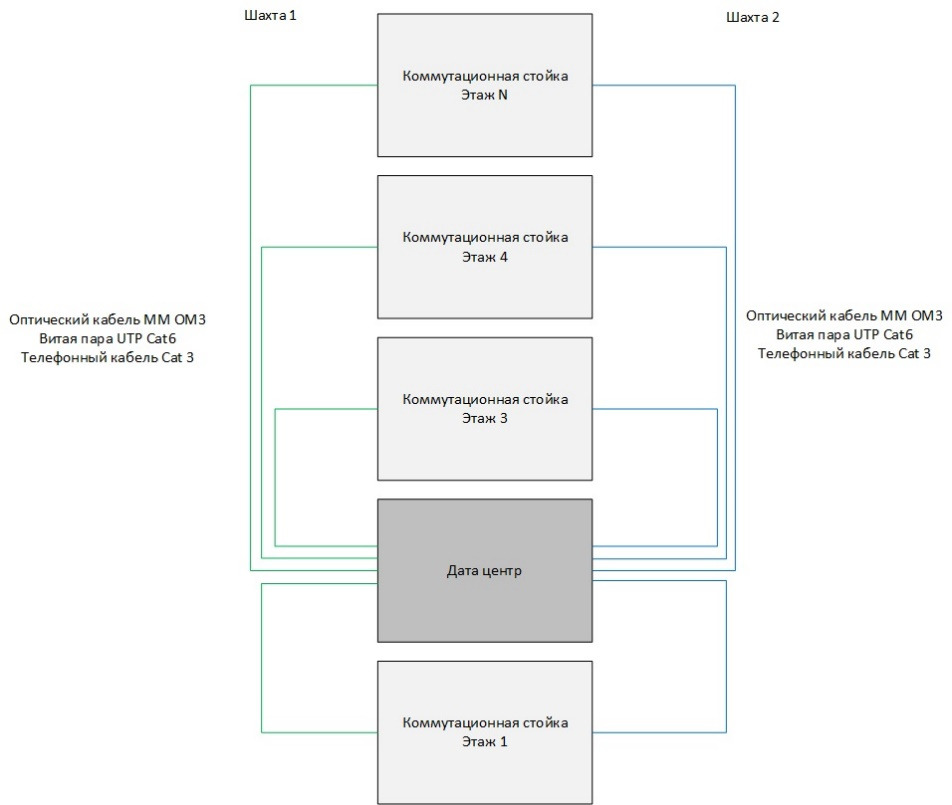

СКС вертикальная (здания или между корпусами)

Вертикальная составляющая СКС предоставляет из себя подключения между точками «распределения». К таким соединениям относятся соединения между зданиями, между серверной комнатой и этажным коммуникационным шкафом и т п.

Рекомендуется:

•Ограниченный доступ к кабельным каналам.

•Обеспечить возможность для доступа и обслуживание кабеля.

•Построение кабельной сети по схеме «звезда»

•Использовать оптический кабель «внешней» прокладки, «одно модовый», шесть-двенадцать жил.

•Терминируется кабель в коммуникационный шкаф на оптическую панель с минимум шестью –двенадцатью портами.

•Желательно иметь единый форм-фактор портов оптических панелей вертикальной составляющей СКС.

•Наличие схемы прокладки кабеля.

Допускается:

•Допускается прокладка оптического и телефонного кабеля совместно с электрическим кабелем.

•Допускается терминирование кабеля на настенную панель или наличие коннектора.

•Использовать оптический кабель «внешней» прокладки, «одно модовый», минимум четыре жилы.

•Если форм-фактор портов оптических панелей внешние и внутренней СКС отличается, то необходимо иметь кабели с переходниками (например, LC-SC, SC-ST).

•Допускается использование оптического кабеля OM3 «внешней прокладки», «мульти-модовый», шесть-двенадцать жил разъемом «LC».

•Для обратной совместимости с устаревшими телефонными системами, при необходимости можно использовать телефонный кабель категории Cat3.

Запрещается:

•Прохождение электрических и «слаботочных» кабелей рядом с водяными трубами, трубами отопления или канализацией.

•Использовать кабельные каналы не по назначению.

СКС горизонтальная (офисная)

Горизонтальная составляющая СКС предоставляет из себя подключения от точки «распределения» до оконечных точек пользователей.

Рекомендуется:

•Ограниченный доступ к кабельным каналам или коробам.

•Обеспечить возможность для доступа и обслуживание кабеля.

•Построение кабельной сети по схеме «звезда»

•Использовать цельный медный кабель «внутренней» прокладки, типа витой пары, категории CAT 6.

•Ограничение на расстояние между конечной точкой и точки «распределения» не более 90 м.

•Терминируется кабель в коммуникационный шкаф на медную панель категории CAT 6, с портами с разъемами типа RJ-45.

•Для обеспечения отказоустойчивости используется избыточность количества рабочих точек

•Наличие схемы прокладки кабеля.

Горизонтальная составляющая СКС включает в себя оконечные точки доступа пользователей. Конечные точки подключения представляют из себя как настенные (Wall Mounted), так и напольные (Floor Box) блоки. Блоки скомпонованы в «Рабочие точки»: розетки RJ-45, розетки электрические городского и бесперебойного питания.

«Рабочая точка №1»:

•2 компьютерная розетка с разъемом RJ-45

•1 электрическая розетка с электропитанием от центрального ИБП. Желательно с ключом (типа Legrand Mosaic 2M) для защиты от случайного включения.

•1 электрическая розетка с городским электропитанием IEC C7 «Shuko» до 5А.

«Рабочая точка №2»

•2 компьютерные розетки с разъемом RJ-45

•2 электрические розетки с электропитанием от центрального ИБП. Желательно с ключом (типа Legrand Mosaic 2M) для защиты от случайного включения.

•2 электрическая розетка с городским электропитанием IEC C7 «Shuko» до 5А.

При прокладке рабочих точек пользователей можно использовать «напольные» (Floor Box) точки.

Данная реализация подходит для общих залов (Office) или же когда отсутствует детальный план расположения мебели. Для установки требуется наличие фальшпола.

Второй вариант установки рабочих точек, это «настенная» установка. Как правило может быть выполнена на уровне пола, порядка 20—30 см или же на уровне офисного стола (90—100 см от пола), что является более удобно. В плане прокладки кабеля к розеткам, может быть, как прокладка в стене, либо с использованием кабельных каналов — «транков» на которых устанавливаются розетки.

Последний вариант более удобен с практической точки зрения, так как позволяет относительно быстро и просто наращивать количество розеток, проще в ремонте и замене кабеля и т п. Из недостатков — с эстетической точки зрения, может потребовать более дорогие компоненты (Legrand, модули и т п). Еще один вариант установки рабочих розеток, это установка в мебели, компьютерных столах. Для этого понадобится наличие детального плана размещения офисной мебели уже на этапе дизайна здания, или использование фальшпола для подвода кабеля с последующей прокладкой кабеля в офисных столах. Компьютерные столы должны обеспечивать возможность установки настольных коробок «Table Box» для розеток, а также приняты во внимание вопросы техники безопасности (электрический провод, размещенный в металлическом столе, подвижность стола и т п).

Общий вид открытой прокладки кабеля и рабочих точек можно рассмотреть на рисунке. Кабельные каналы «транки» позволяют прокладывать электрические провода и кабели слаботочных систем совместно.

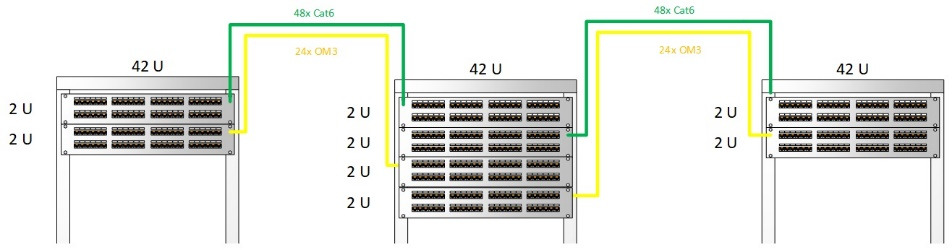

Рекомендации по комплектованию коммуникационной стойки в дата центре

Также частью СКС можно рассматривать коммуникацию между стойки ЦОД. Как правило в стойки устанавливают патч-панели, которые, как и коммуникации от внешних шкафов, терминируются на выделенную стойку.

Для комплектования коммуникационной стойки со стороны ИТ допускается следующие варианты:

•По возможности и исходя из соображений рациональности, размещать вычислительные мощности (сервера), системы хранения и сетевое оборудование в разных стойках (даже в разных залах).

•Коммуникационные шкафы форм-фактор 24U или 42U (600 х 1100 х 2000) с напольной установкой, а для шкафов 7—22U настенная установка;

•Передние вертикальные направляющие для крепления горизонтальных направляющих оборудования желательно устанавливать в глубину 15—20 сантиметров. Это предоставляет возможность помимо установки оборудования возможность подключать слаботочный кабель.

•Дверцы стойки (передняя и задняя) как правило должна быть металлическая с отверстиями для доступа воздушного потока. Исключение составляют шкафы со стоечным охлаждением или коммуникационные шкафы с одним или несколькими коммутаторами;

•Активное оборудование, устанавливаемое в стойку, должно устанавливаться с соблюдением направления потоков воздуха. Как правило большинство оборудования имеет подачу холодного воздуха спереди и вывод с задней стороны;

•В зависимости от требований установка 24-х или 48-ми портовых панелей для медного кабеля витой пары категории CAT 6 с разъемами RJ-45.

•В зависимости от комплектации стойки предполагается установка 12-х или 24-ми портовых панелей для оптического кабеля категории «одно модовый» или «мульти модовый» ОМ3 с разъемами «LC» для соединения между стойками.

•Для ЦОД, с каждых трех-четырех шкафов кабели подводить к «кроссовому» шкафу. Кабели терминируются на панели.

•В «кроссовом» шкафе располагается «KVM» коммутатор (24-ти или 32-х портовый) и терминальная панель с монитором и клавиатурой. С данного шкафа производится коммутация соединений и управление серверами.

•Рекомендуется заполнение стойки порядка 70%;

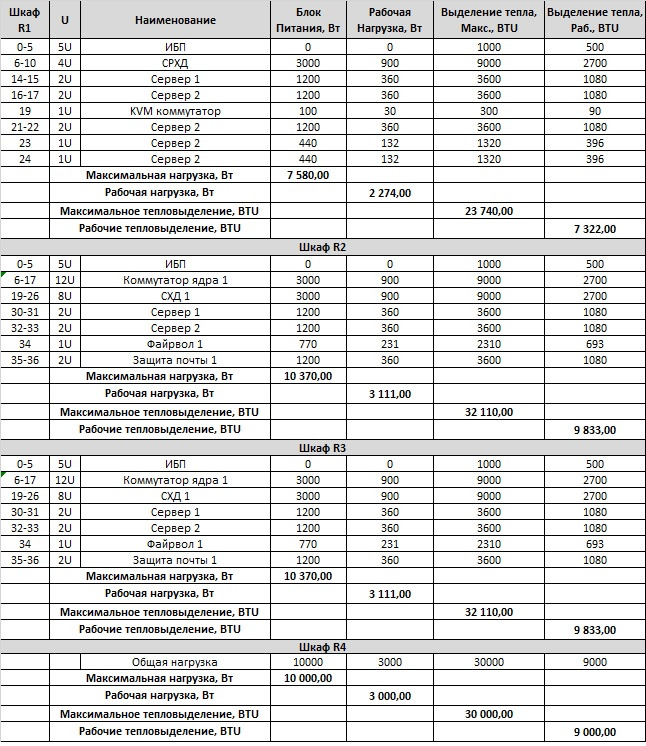

Размещение активного оборудования в стойках

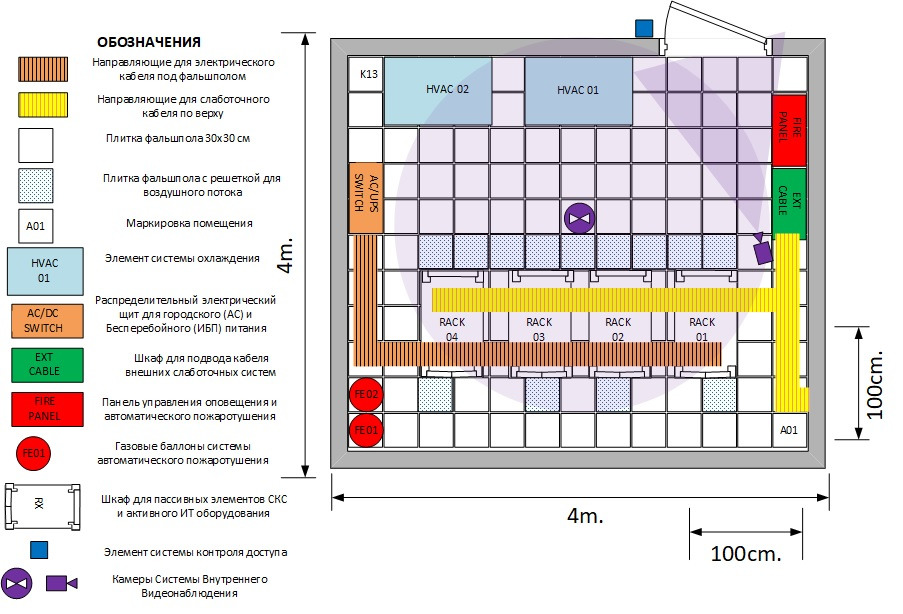

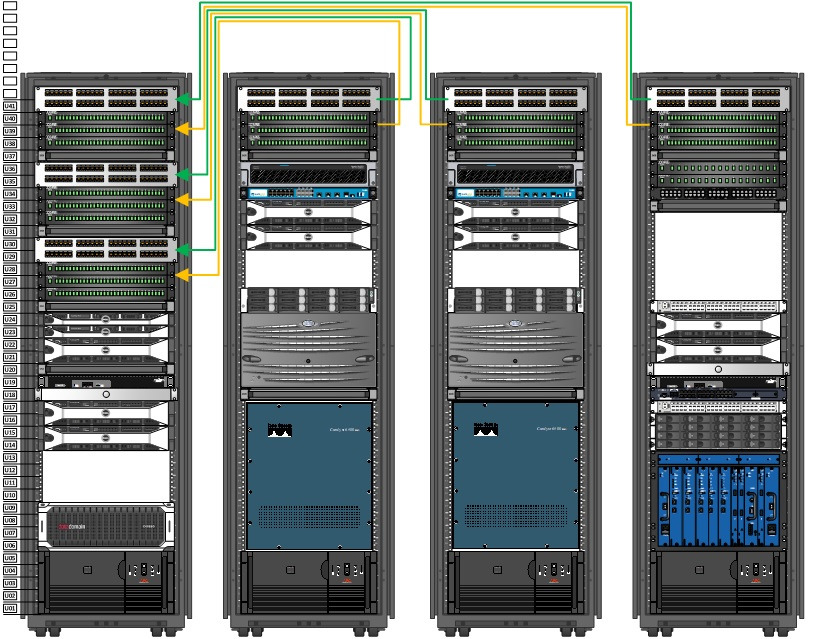

В нашем примере предполагаем наличие четырех стоек в ЦОДе. Учитывая выше сказанное и забегая вперед, мы уже имеем представление какое активное оборудование и в каком количестве будет установленно в ЦОД. Во все стойки размером 42U устанавливается локальный резервный ИБП.

Первая стойка служит у нас коммутационной. К ней подводится кабель от патч-панелей (одна 48-ми портовая Cat6 и три 24-х портовые оптические) второй, третьей и четвертой стойки. Здесь же размещаем 16-ти портовый KVM-коммутатор, монитор и клавиатуру для физического доступа к серверам. Также размещаем физический, корневой сервер центра сертификации, физический сервер контролер домена, два хоста гипервизора, и Систему Резервного Хранения Данных. Следующие две стойки имеют идентичное активное оборудование, чем обеспечивается отказоустойчивость на уровне стойки. В качестве активного оборудоования устанавливаются корневой коммутатор, Система Хранения Данных, хост гепервизора и хост СУБД, файрвол и устройства защиты почтовых сообщений. Четвертая стойка может использоваться для размещения телефонии, оборудования депаратмента безопасности, патч-панели приходящии от этажных коммутационных стоек и т п. В первых трех стойках имеется запас для размещения дополнительного активного оборудования размером от 10U до 18U).

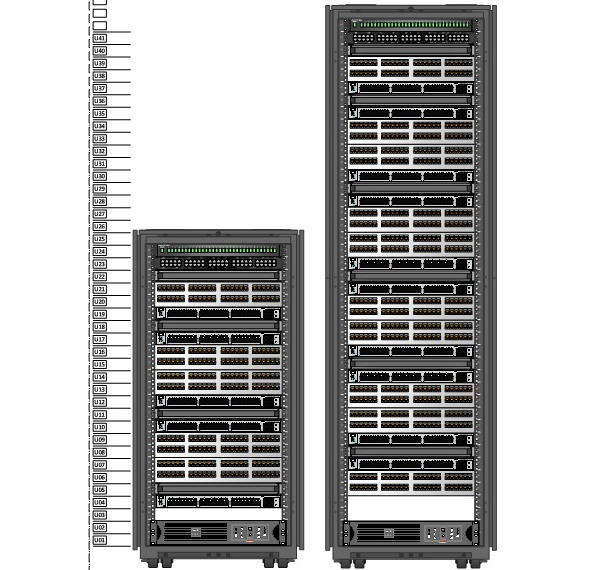

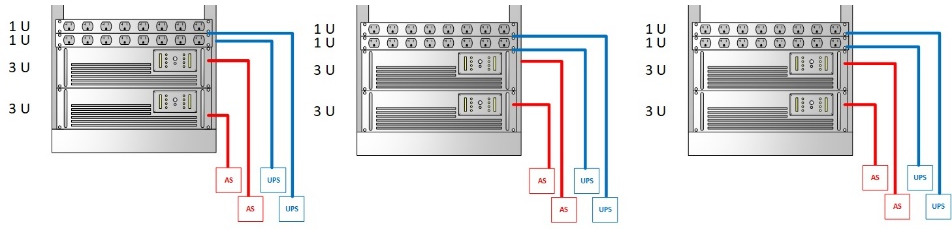

Этажные коммутационные шкафы могут быть укомплектованы как показано на диаграмме ниже.

В данном примере показаны напольные стойки формата 24U и 42U. Помимо бесперебойного питания от центрального ИБП каждая стойка укомплектована локальным резервным ИБП. Вверху стойки монтируются две патч-панели (медная и оптическая) для коммуникации с ЦОД. Емкость стоек 240 и 480 рабочих точек соответственно.

Инструменты для работы и проверки СКС

Для проведения работ, связанных с Локальной Вычислительной Сетью (ЛВС) могут понадобится следующий набор инструментов и расходных материалов.

Кримпер — для работы с кабелем витая пара. В зависимости от типа и вида, он позволяет обрабатывать медный кабель категорий Cat 3—6А и обжимать четырех, шести и восьми контактные разъемы (RJ-45).

Наборы инструментов для обработки оптического кабеля. Имеются наборы для ручного монтажа, клейки оптических коннекторов. Но как правило используются специальные сварочные аппараты для сварки оптических волокон. В этом случае к оптическим волокнам привариваются так называемые Pigtail — небольшой длинны оптические волокна с готовыми конекторами различных типов.

Рефлекторы — для проверки сосотояния оптического кабеля.

Сетевые тестеры — специализированные устройства для быстрой проверки с помощью индикаторов состояния опического кабеля, патч-панели или коннектора.

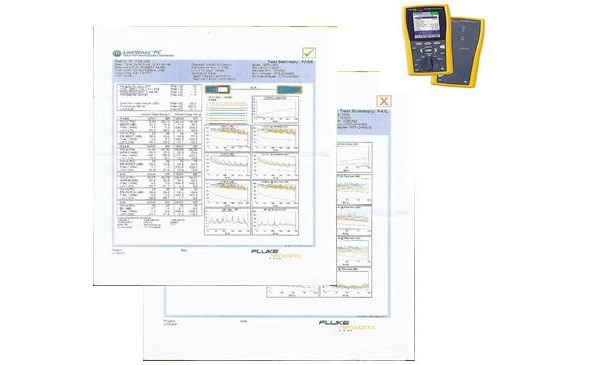

Сканер состояния сети и сетевые анализаторы, являются более продвинутыми и как следствие дорогими устройствами, позволяют проверить состояние кабельной системы как отдельного элемента, так и законченого участка СКС. При этом может предоставить развернутую информацию по основным характеристикам для каждого типа кабеля. Незаменимый инструмент если есть необходимость проверить состояние имеющейся СКС для принятия решения по замене, или при приемке СКС после ее монтажа со стороны исполнителя. Как пример FLUKE Cable Analyzer. Результаты теста показаны ниже.

Для обеспечения контроля СКС на физическом уровне (правильность подключения, отслеживание состояния и изменений, графического отображения элементов СКС и т п) может применяться специализированное решение (например, AMP TRAC). Оно может включать в себя простое решение как накладки на патч-панели и активного оборудования. Так и сложные решения с применением специализированного активного оборудования — контролеров и программного обеспечения. В этом случае стоимость построения СКС может вырасти на 30% и более.

F03: Система электроснабжения

Общие требования

Для помещения серверной комнаты (дата центра) со стороны ИТ предъявляются следующие требования:

•Определение групп основных потребителей;

•Определение линий подвода городского электропитания (основной и резервной)

•Определение местоположения для размещения трансформаторов (основной и резервной)

•Определение помещения для размещение главного электрощита

•Определение местоположения для размещение вспомогательных электрощитов

•Произвести расчеты и определить схемы включения и распределения нагрузки

•Подготовить проект и чертежи по системе электроснабжения

•Кто и как проводит установку систем

•Кто и как проводит сопровождение систем

•Обязательно контур заземления

•Обязательно заземления коммуникационной стойки

Система электроснабжения здания

Со стороны ИТ особых или специфических требований к электроснабжению здания нет.

Система электроснабжения помещения дата центра

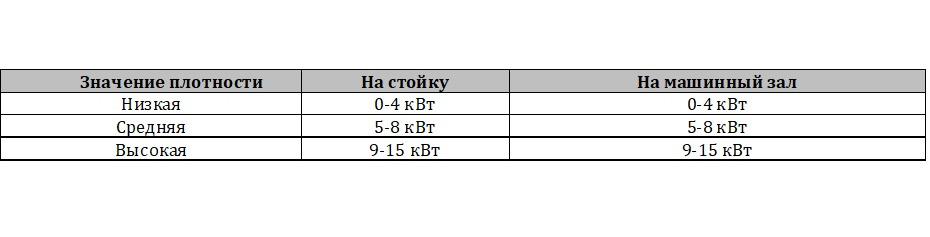

Плотность стойки для разных этапов вычисляется по-разному:

•для этапа проектирования определяется как максимальная (пиковая) нагрузка в кВт на стойку, а плотность серверного зала является средней пиковой плотностью на стойку по всему серверному залу.

•для этапа эксплуатации определяется как измеряемая средняя нагрузка в кВт на стойку, а плотность серверного зала является средней плотностью на стойку по всему серверному залу.

Для помещения серверной комнаты (дата центра) со стороны ИТ предъявляются следующие требования:

Рекомендуется:

•Обеспечение электропитанием потребителей трехфазным током и напряжением 380В.

•Обеспечение электропитанием потребителей однофазным током (16—50А) и напряжением 220В.

•Наличие отдельного электрического щита в техническом помещении дата центра.

•Прокладывать кабель по специальным каналам, шахтам и направляющим.

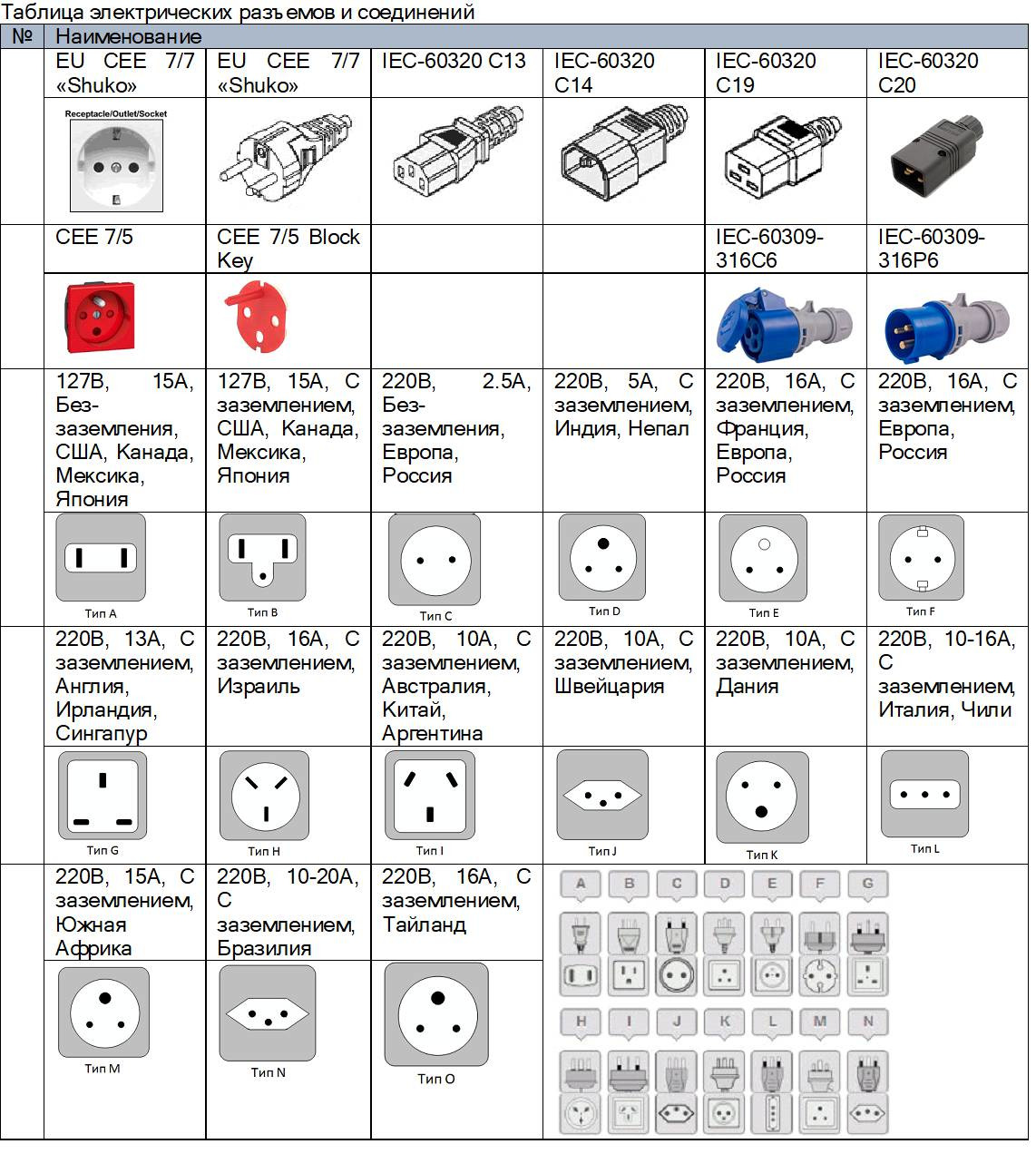

•Тип соединителей IEC 60309 316P6 и IEC 60309 316C6 для кабеля от щита к стойке.

•Ограниченный доступ к кабельным каналам.

•Обеспечить возможность для доступа и обслуживание кабеля.

•Наличия двух шахт или каналов (основного и резервного) для подвода кабелей.

•Наличие схем прокладки кабелей;

•Для мощных потребителей порядка 1—4 кВт, таких как коммутаторы ядра или шасси «лезвий», должны быть предусмотрены отдельные соединители и электрические автоматы;

•Питание обычных потребителей в стойке обеспечивается с выделенного электрического автомата через панель распределения (Power Distribution Unit PDU) вертикальной или горизонтальной установки в стойку. Разъёмы PDU как правило стандартные формата С14;

•Мощность панелей распределения, количество разъемов и количество и мощность подключаемого активного оборудования должно быть рассчитана правильно и согласованна с возможностями электрического кабеля и автомата. Как правило используются однофазные PDU с входным разъемом типа IEC-60309-316P6 c максимальным током 16—32А и 8—16 выходными разъемами IEC-60320-С14;

•Наличие заземления (согласно требованиям, ANSI/TIA/EIA-607) пассивного и активного оборудования и стоек;

Допускается:

•Включение городского электропитания через центральный стабилизатор. Особенно актуально для регионов, где подача электропитания не стабильна.

Запрещается:

•Прохождение электрических и «слаботочных» кабелей рядом с водяными трубами, трубами отопления или канализацией.

•Использовать кабельные каналы не по назначению.

Система электроснабжения офиса (конечных точек)

Со стороны ИТ особых или специфических требований здания нет.

Электропитание рабочих точек можно группировать по сегментам, комнатам или же установка «автоматов» на каждую электрическую розетку, если этого требует техника безопасности или отраслевые регламенты.

F04: Система основного освещения

Система основного освещения (общие требования)

При проектировании системы со стороны ИТ предъявляются следующие требования и рекомендации:

•Обеспечение основного освещения в помещениях дата центра.

•Обеспечение основного освещения и сигнализации в помещении серверной комнаты.

•Обеспечение основного освещения и сигнализации в помещении коммутационных комнат.

•Обеспечение основного освещения и сигнализации в технических и служебных помещениях.

F05: Система аварийного освещения

Система аварийного освещения (общие требования)

При проектировании системы со стороны ИТ предъявляются следующие требования и рекомендации:

•Обеспечение аварийного освещения в помещениях дата центра.

•Обеспечение аварийного освещения в помещении серверной комнаты.

•Обеспечение аварийного освещения в помещении коммутационных комнат.

•Обеспечение аварийного освещения в технических и служебных помещениях.

F06: Система аварийного / резервного электроснабжения

Система аварийного / резервного электроснабжения (общие требования)

Система аварийного / резервного электроснабжения обеспечивает электроснабжением, при выходе из строя основного линии электропитания или ее компонентов. При проектировании систем аварийного / резервного электроснабжения со стороны ИТ предъявляются следующие требования и рекомендациями:

•Определение источника аварийного / резервного электропитания. Это может быть вторая линия городского электропитания или генератор.

•Определение уровня резервирования. Так для соответствия требованиям TIER IV требуется наличия N + N.

•Определение основных потребителей аварийного / резервного электропитания. Система может предполагать включения полной или частичной нагрузки.

•Определение линий подвода и включения аварийного / резервного электропитания.

•Определение местоположения для размещения дизель генератора.

•Определение помещения для размещение главного электрощита.

•Произвести расчеты и определить схемы включения и распределения нагрузки

•Подготовить проект и чертежи по системе аварийного / резервного электропитания.

•Обеспечение заземление.

•Кто и как проводит установку систем

•Кто и как проводит сопровождение систем

Система аварийного / резервного электроснабжения помещения серверной комнаты (дата центра)

Для помещения серверной комнаты (дата центра) со стороны ИТ предъявляются следующие требования:

Рекомендуется:

•Наличие системы аварийного / резервного электропитания обязательно.

•Схема включения аварийного / резервного электропитания включается в электропитание дата центра.

•Схема включения аварийного / резервного электропитания автоматически.

•Обеспечение электропитанием потребителей трехфазным током и напряжением 380В.

•Обеспечение электропитанием потребителей однофазным током (16—50А) и напряжением 220В.

Допускается:

•Схема включения аварийного / резервного электропитания в ручном режиме.

•Схема включения аварийного / резервного электропитания отдельная от основной кабельной сети.

•Включение управления резервного генератора через центральный стабилизатор. Особенно актуально для регионов, где подача электропитания не стабильна и возможно ложное срабатывание.

Запрещается:

•Прохождение электрических и «слаботочных» кабелей рядом с водяными трубами, трубами отопления или канализацией.

•Использовать кабельные каналы не по назначению.

F07: Система Бесперебойного электроснабжения ИБП

Общие требования

Система бесперебойного электроснабжения обеспечивает электроснабжением, при переключениях электроснабжения между основным и резервным, выходе из строя основной линии электропитания или ее компонентов. Кроме этого защищает от различных сбоев в электропитании. ЦОДы можно разделить по плотности энергопотребления стоек. Так для примера:

При определённых условиях может является резервной системой электропитания, когда нет возможности установки дизель генератора.

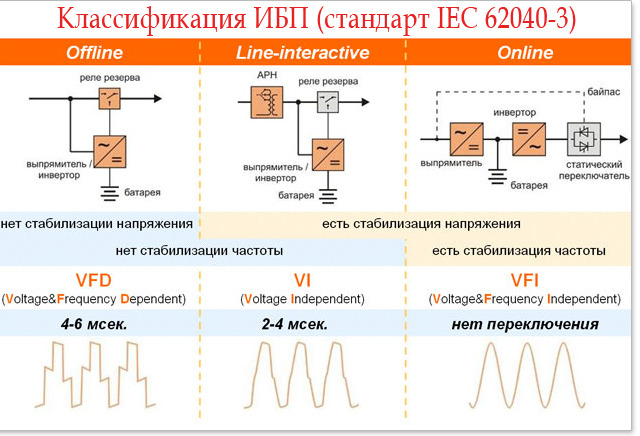

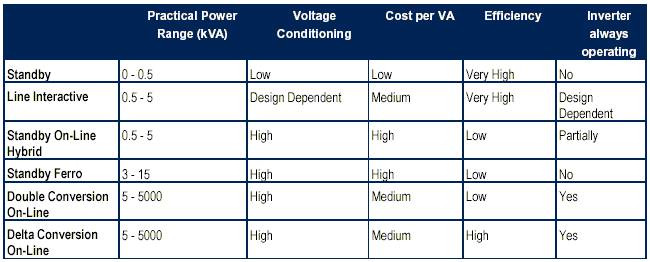

Различаются несколько типов ИБП. Основные характеристики различных типов ИБП:

•Бэкап ИБП (Инверторы OFF-LINE UPS INVERTOR). Достоинства: наиболее дешёвое и простое решение, подходит для питания компьютеров с импульсными блоками питания, КПД порядка 99%. К недостаткам можно отнести:

°Долгое время переключения порядка 4—12 мсек;

°Не корректирует напряжение и частоту;

°Выходные параметры (синусоиды) далеки от идеальных;

•Интерактивные ИБП (LINE INTERACTIVE UPS). Достоинства: лучше время переключения порядка 2—4 мсек, корректирует напряжение, лучше выходные параметры (синусоиды). Недостатки: КПД порядка 96%, ступенчатое переключение, тяжелый трансформатор. Не подходит для «чувствительной» техники (двигатели, котлы и т п) и не корректирует выходную частоту.

•Онлайн, постоянные ИБП (ON-LINE UPS). Различают ИБП данного типа:

°С одиночным преобразованием. Схема включения через дроссель и за ним инвертор. Инвертор реверсивного типа т.е. преобразует переменный ток в постоянный и обратно. Регулирует выходное напряжение. К недостаткам можно отнести низкий входной cos @ = 0.6 и коэффициент мощности. При малых нагрузках большие реактивные токи. На данный момент устарели и заменены на Дельта преобразование.

°Дельта преобразование — Более высокий КПД, хороший коэффициент мощности, корректировка выхода, плавный переход, хорошие способности к перегрузке. Хорошо подходит для потребителей с импульсными блоками питания.

°Феро-резонансный ИБП — при нормальных входных параметрах работает как стабилизатор. Обладает высоким КПД порядка 93% и обладает высоким уровнем защиты.

°С двойным преобразованием (с шести или двенадцати импульсными выпрямителями). Все входное переменное напряжение переводится в постоянное, а затем обратно. Выпрямитель не работает на подзарядке батарей, а имеется отдельное зарядное устройство. Имеется автоматический «Bypass». Из недостатков можно отметить низкий входной cos @ = 0.6, вносит гармоники тока, потери мощности до 10%. Также имеются комбинированные решения. Достоинства:

Нет времени переключения, постоянно включенные батареи.

Корректирует напряжение и частоту

Выходные параметры (синусоиды) близки к идеальным

Подходит для «чувствительной» техники (двигатели, котлы и т п)

К недостаткам можно отнести низкий, порядка 93% КПД.

При проектировании систем бесперебойного электроснабжения со стороны ИТ предъявляются следующие требования и рекомендациями:

•Определение источника бесперебойного электропитания ИБП. Это может быть центральный ИБП для здания, помещения, ИБП установленные в стойках или на рабочих местах пользователей.

•Определение уровня резервирования для соответствия требованиям TIER.

•Определение основных потребителей ИБП. Система может предполагать включения полной или частичной нагрузки.

•Определение линий подвода и включения ИБП.

•Определение местоположения для размещения ИБП.

•Произвести расчеты и определить схемы включения и распределения нагрузки ИБП.

•Подготовить проект и чертежи по системе ИБП.

•Обеспечение заземления.

•Кто и как проводит установку систем ИБП.

•Кто и как проводит сопровождение систем ИБП.

Система бесперебойного электроснабжения здания

Со стороны ИТ особых или специфических требований нет.

Система Бесперебойного электроснабжения помещения серверной комнаты (дата центра)

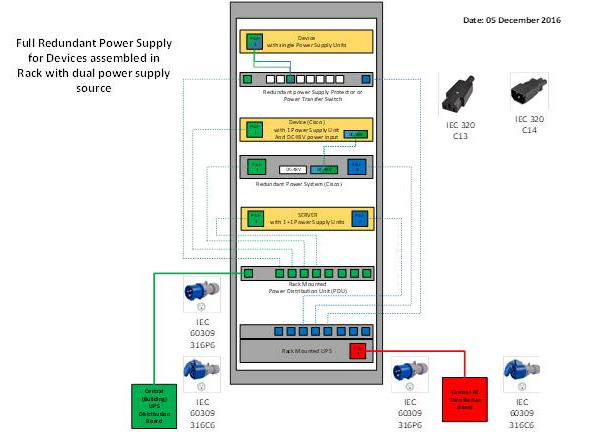

Для помещения серверной комнаты (дата центра) со стороны ИТ предъявляются следующие требования:

Рекомендуется:

•Наличие системы бесперебойного электропитания обязательно.

•Система ИБП подключены через линии аварийного / резервного электропитания.

•Наличие выделенного ИБП для помещений серверной комнаты или дата центра.

•При постановке требований соответствия TIER IV уровень резервирования ИБП по схеме N + N. Центральные ИБП дата центра располагаются в разных помещениях.

•Емкость батарей ИБП (стандартная комплектация), должна обеспечивать работу 7—15 минут при 100% нагрузке. Этого времени должно быть достаточно для переключения на резервную (генераторную) линию электропитания.

•Наличие независимых линий подачи электропитания (по разным шахтам) от разных ИБП.

•Обеспечение электропитанием потребителей однофазным током (16—50А) и напряжением 220В.

•Наличие выделенного электрического щита для ИБП в служебном помещении дата центра.

•Наличие средств мониторинга и управления ИБП.

•Использование соединителей типа IEC 60309 316P6 и IEC 60309 316C6 для подключения распределительных панелей (PDU) в стойке.

•Использование соединителей типа IEC 320 С19/С20 для питание оконечной нагрузки в стойке.

•Использование соединителей типа IEC С7 «Shuko» для питание оконечной нагрузки в стойке.

•Все активное оборудование укомплектовано блоками питания по схеме 1 +1 или N + M.

•Оборудование, имеющее только один блок питания 220В и дополнительный ввод 48В, питается через специальное оборудование «Power Redundancy System» (например, Cisco PRS 3200 и т п).

•Оборудование, имеющее только один блок питания, питается через специальное оборудование «Automatic Power Distribution Switch».

•Локальные ИБП устанавливаются в нижнюю часть стойки.

•Не более двух ИБП на стойку с мощностями 5600 VA. Выход нагрузки через соединитель типа IEC 320 С19/С20.

•Две восьми-портовые распределительные панелей (PDU) на стойку. Выход нагрузки через соединитель типа IEC 320 С19/С20.

•Одна восьми-портовая распределительная панель (PDU) на стойку. Выход нагрузки через соединитель типа IEC С7 «Shuko».

•Загружать стойку не более чем на 60%.

•Для мощных потребителей порядка 1—4 кВт, таких как коммутаторы ядра или шасси «лезвий», должны быть предусмотрены отдельные соединители и электрические автоматы;

•Питание обычных потребителей в стойке обеспечивается с выделенного электрического автомата через панель распределения (Power Distribution Unit PDU) вертикальной или горизонтальной установки в стойку. Разъёмы PDU как правило стандартные формата С14;

•Мощность панелей распределения, количество разъемов и количество и мощность подключаемого активного оборудования должно быть рассчитана правильно и согласованна с возможностями электрического кабеля и автомата. Как правило используются однофазные PDU с входным разъемом типа IEC-60309-316P6 c максимальным током 16—32А и 8—16 выходными разъемами IEC-60320-С14;

•Наличие заземления (согласно требованиям, ANSI/TIA/EIA-607) пассивного и активного оборудования и стоек;

Допускается:

•Наличие локальных ИБП в стойках, для малых серверных комнат. Использование соединителей типа IEC 60309 316P6 и IEC 60309 316C6 для подключения ИБП от резервного питания.

•Использование смешанных систем бесперебойного питания (например, центральные ИБП для здания или дата центра, и локальных ИБП установленных в стойках).

Не рекомендуется:

•Установка в стойки ИБП мощностью более 5600 VA.

•Установка в стойки ИБП с трехфазным входом питанием.

Запрещается:

•Использовать кабельные каналы не по назначению.

•Установка ИБП в помещении машинного зала дата центра.

Система бесперебойного электроснабжения офиса (конечных точек)

Для офисных помещений и конечных точек пользователей со стороны ИТ предъявляются следующие требования. Рекомендуется:

•Наличие Централизованного ИБП для здания.

•Система ИБП подключена через линии аварийного / резервного электропитания.

•Емкость батарей ИБП (стандартная комплектация), должна обеспечивать работу 7—15 минут при 100% нагрузке. Этого времени должно быть достаточно для переключения на резервную (генераторную) линию электропитания.

•Наличие независимых линий подачи электропитания (по разным шахтам) от разных ИБП.

•Обеспечение электропитанием потребителей однофазным током (5А) и напряжением 220В через розетки типа IEC C7 «Shuko».

•Использование специальных розеток «с ключом» во избегание подключения не компьютерной техники. Например, «Legrand Mosaic 2M».

Допускается:

•Наличие персональных ИБП (типа «бэкап») для систем конечных пользователей (десктопов).

•Не использовать центральный ИБП если в офисе преобладают ноутбуки.

•Не рекомендуется подключение к ИБП специфической офисной техники таких как мощные лазерные принтеры или многофункциональные устройства. Также рекомендуется избегать использование удлинителей.

Запрещается:

•Подключение нагревательных приборов в розетки ИБП.

Пример расчета времени работы компьютера от аккумулятора ИБП

В ряде случаев может понадобится использовать ИБП как долгосрочного питания. Как пример этого может быть отсутствие возможности или не целесообразности установки генератора. Для расчета нам понадобится следующая информация: мощность потребления компьютером, в нашем примере возьмём 100 Вт (Вт = 0.7ВА), персональный ИБП с 2 батареями 12В по 20А каждая. Время работы от ИБП будет:

Т = (Количество батарей х Емкость х Напряжение х КПД) / Нагрузка

В нашем примере: Т = (2 х 20Ачас х 12В х 0.8) /100Вт = 3.8 часов

Далее по таблице приближенных значений принимаем:

Если время Т меньше часа, то фактическое время будет половина полученного расчетного Т времени;

•Если время Т 1—2 часа, то фактическое время: Т- 40%;

•Если время Т 2—4 часа, то фактическое время: Т- 30%;

•Если время Т 4 часа и более, то фактическое время: Т- 20%;

В нашем случае фактическое время работы будет порядка 2,5 часов.

Примеры комплексной системы электроснабжения

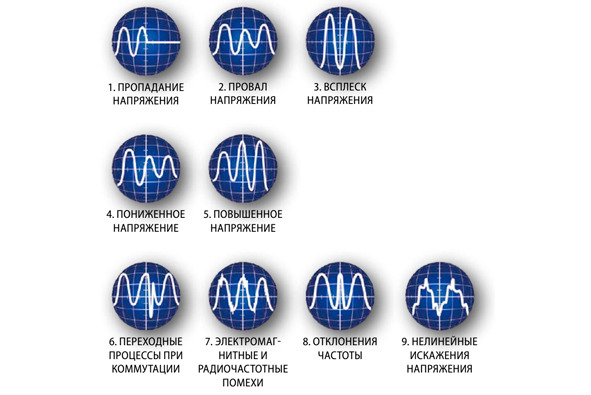

Комплексная система электроснабжения призвана защитить от следующих угроз

Схема электроснабжения в комплексе, может включать в себя следующие компоненты и их возможные включения:

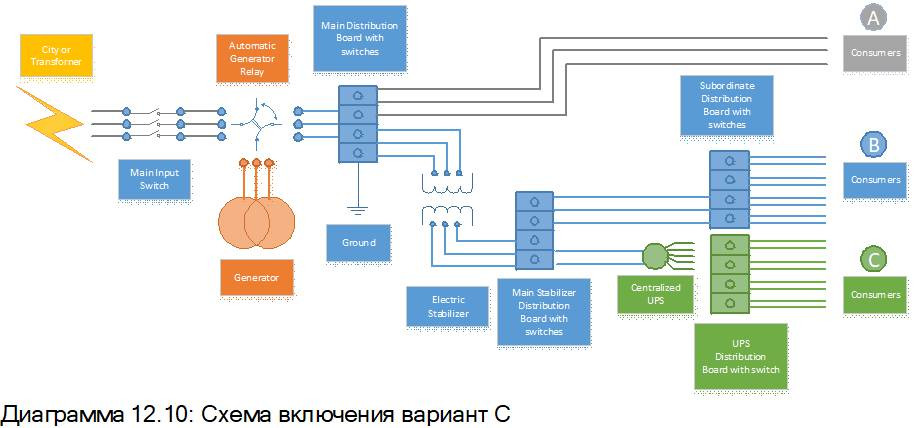

Схема включения вариант А — обеспечивает

•Обеспечение стабилизации напряжения потребителей (В) и (С),

•Защита входного напряжения автоматики генератора.

•Обеспечение аварийным/резервным электроснабжением от генератора потребителей (В) и (С)

•Центральный ИБП обеспечен аварийным/резервным электроснабжением от генератора

•Обеспечение потребителей (С) бесперебойным напряжением

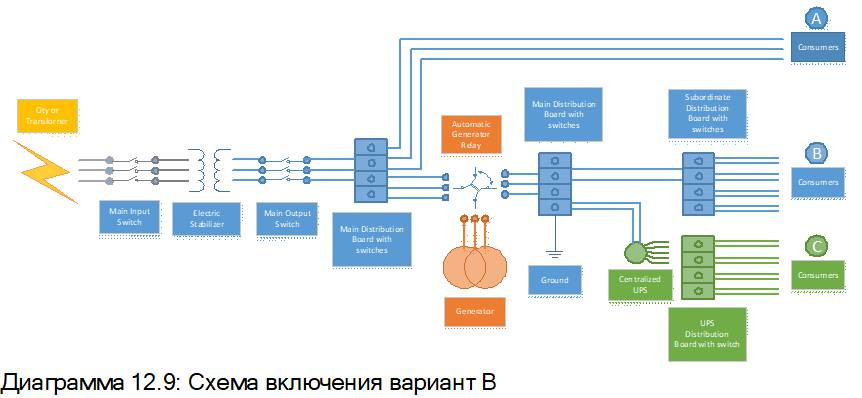

Схема включения вариант В — обеспечивает

•Обеспечение стабилизации напряжения потребителей (А), (В) и (С),

•Защита входного напряжения автоматики генератора.

•Отсутствие аварийного/резервного электроснабжением от генератора потребителей (А).

•Обеспечение аварийным/резервным электроснабжением от генератора потребителей (В) и (С).

•Центральный ИБП обеспечен аварийным/резервным электроснабжением от генератора

•Обеспечение потребителей (С) бесперебойным напряжением

Схема включения вариант С — обеспечивает

•Отсутствие стабилизация напряжения потребителей (А),

•Обеспечение аварийным/резервным электроснабжением от генератора потребителей (А).

•Отсутствие защиты входного напряжения автоматики генератора.

•Обеспечение стабилизации напряжения потребителей (В) и (С),

•Обеспечения аварийным/резервным электроснабжением от генератора потребителей (В) и (С).

•Центральный ИБП обеспечен аварийным/резервным электроснабжением от генератора

•Обеспечение потребителей (С) бесперебойным напряжением

Выбор схемы электроснабжения зависит от требований и финансовых возможностей бизнеса. На схеме показаны участок сети после входного городского электропитания или трансформатора.

F08: Система охлаждения и вентиляции

Назначение

Системы охлаждения имеют важное значение для обеспечения работоспособности ЦОД. Основная задача состоит в выводе тепла, выделяемого активным оборудованием, и подвода охлажденного воздуха. Система вентиляции может служить для обеспечения естественного охлаждения коммуникационных помещений, а также обеспечивать возможность проведения работ в ЦОД и для быстрого вывода продуктов горения в случае чрезвычайных происшествий. Системы охлаждения могут различаться по следующим характеристикам:

•По типу: Естественное охлаждение, классические, сплит системы, прецизионные, стоечные и экзотические, такие как «Адиабатическое» охлаждение.

•По элементу охлаждения: Газовые (фреон) или водяные.

•По конструктивным особенностям: Напольные, потолочные, настенные или стоечные.

•По направлению воздушного потока: Наддув под фальшпол, прямого надува в машинный зал, или подача непосредственно в стойку.

Кроме этого, при проектировании систем охлаждения необходимо определиться со схемой размещения стоек с активным оборудованием, схемой организации охлаждения и воздушных потоков. В качестве схем охлаждения могут рассматриваться следующие схемы:

•Охлаждение всего помещения

•Схема «Горячего» коридора

•Схема «Холодного» коридора

•Охлаждение стоек

Общие требования