Бесплатный фрагмент - Техника и технология атак злоумышленников в распределенных информационных системах

Часть 1. Рекогносцировка, начала атак

Мы исследуем — и вы называете нас преступниками. Мы ищем новых знаний — и вы называете нас преступниками. — Манифест хакера (Mentor).

Введение

Современные хакеры — кто они? Этот вопрос является риторическим. Есть белые хакеры, черные, серые по классификации EC-Consil, с другой стороны с точки зрения законодательства РФ нет никакой разницы между проникновением в информационную систему с целью изучения или же с целью нанесения вреда.

Данная книга не является настольным пособием и не нацелена на получение практических навыков этичного или какого бы то ни было другого хакинга. Она скорее содержит описание возможных векторов проникновения для системных администраторов и ее основной идеей является необходимость защиты и выявление тех узких мест в системах защиты инфомации предприятий, которые могут позволить злоумышленникам реализовать те или иные атаки.

Все товарные знаки приведенные в книге являются собственностью их правообладателя. Авторы призывают использовать только лицензионное программное обеспечение и операционные системы. Дополнительно следует оговориться, что преступления в сфере кибербезопасности общества, личности и государства преследуются по закону и все приведенные примеры выполнены исключительно на виртуальных машинах, носят образовательный и ознакомительный характер.

Авторы хотели бы выразить благодарность студентам групп 6ИБ, 7ИБ, 8ИБ и коллективу кафедры «Информационная безопасность автоматизированных систем» ФГБОУ ВО «КнАГУ» за проявленный интерес к книге и высказанные замечания.

Авторы надеятся что изложенная инфомация может быть полезна читателям для повышения уровня осведомленности в вопросах информационной безопасности.

Сетевое сканирование

1 Проведение сканирования

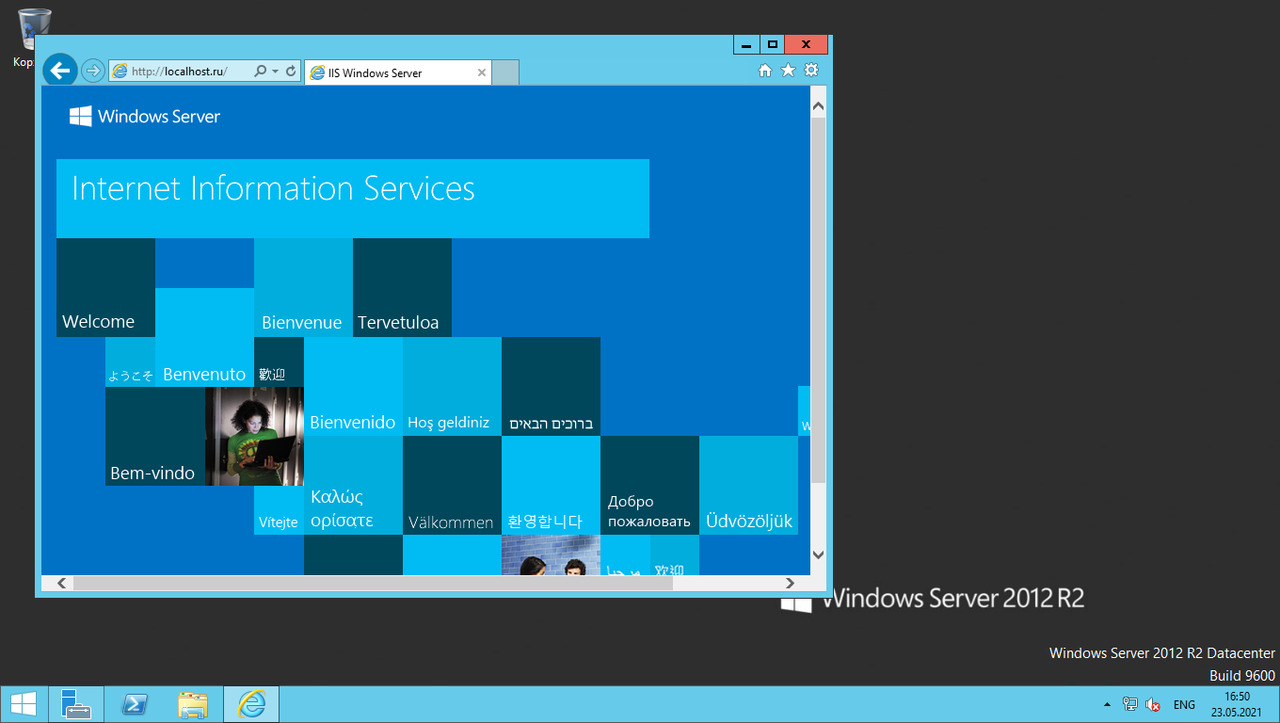

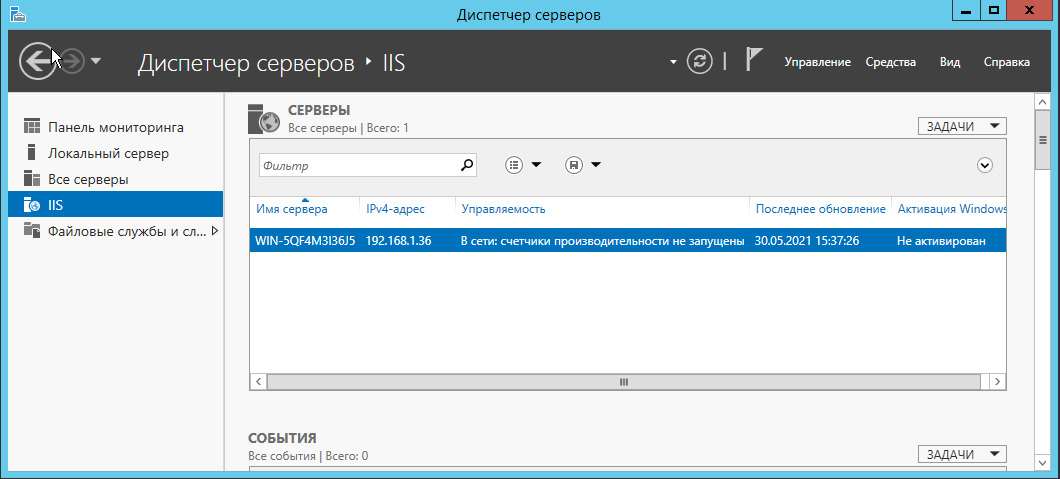

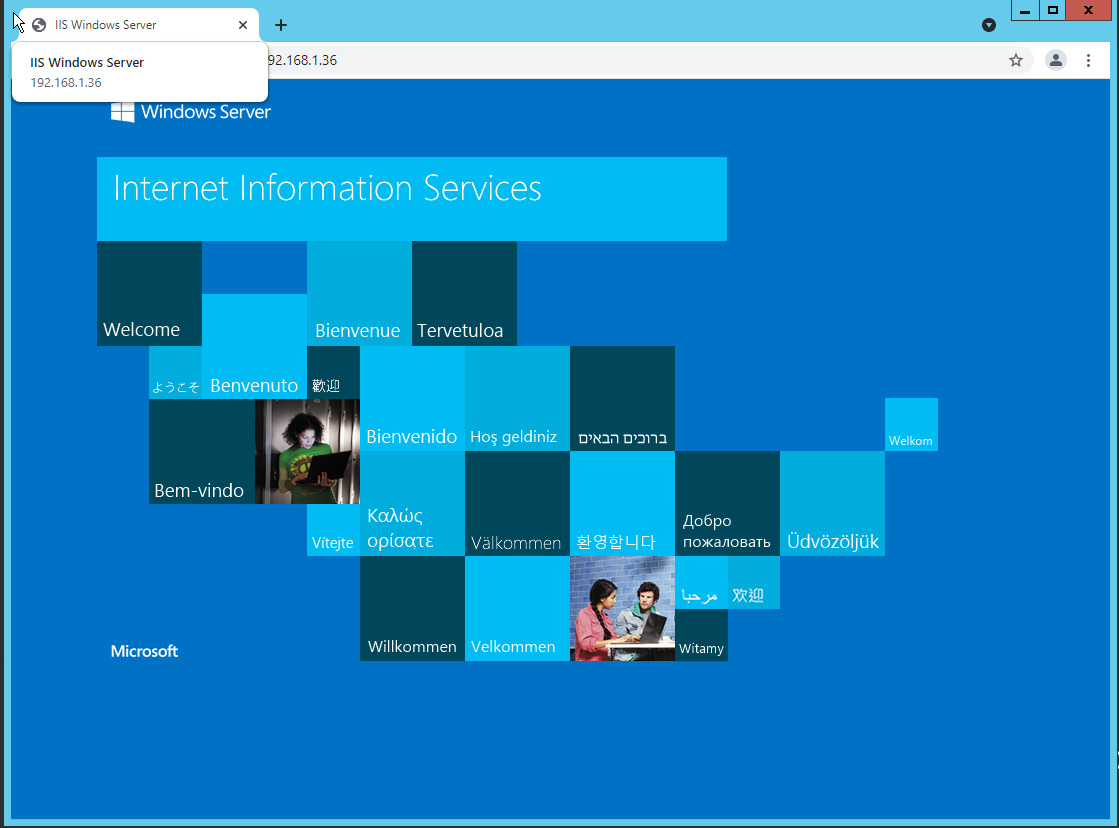

Для выполнения сетевого сканирования мы развернули IIS-сервер на виртуальной машине Windows Server 2012 (см. рисунок 1.1). Все виды сканирования (кроме сканирования уязвимостей) будем проводить при помощи сканера Nmap (Zenmap).

1.1 ICMP сканирование

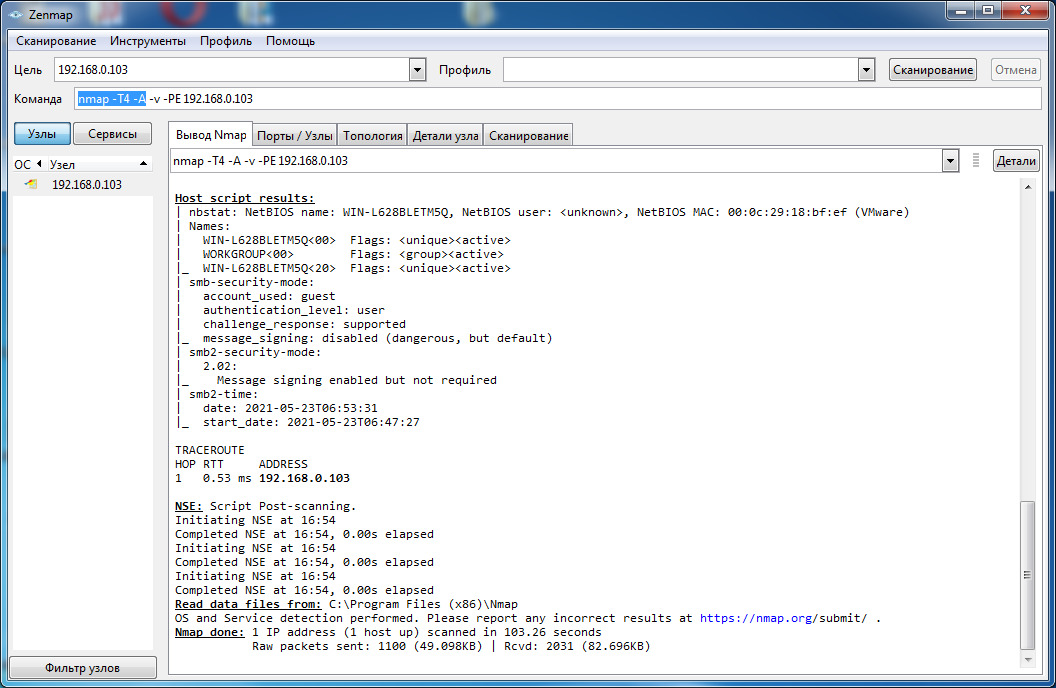

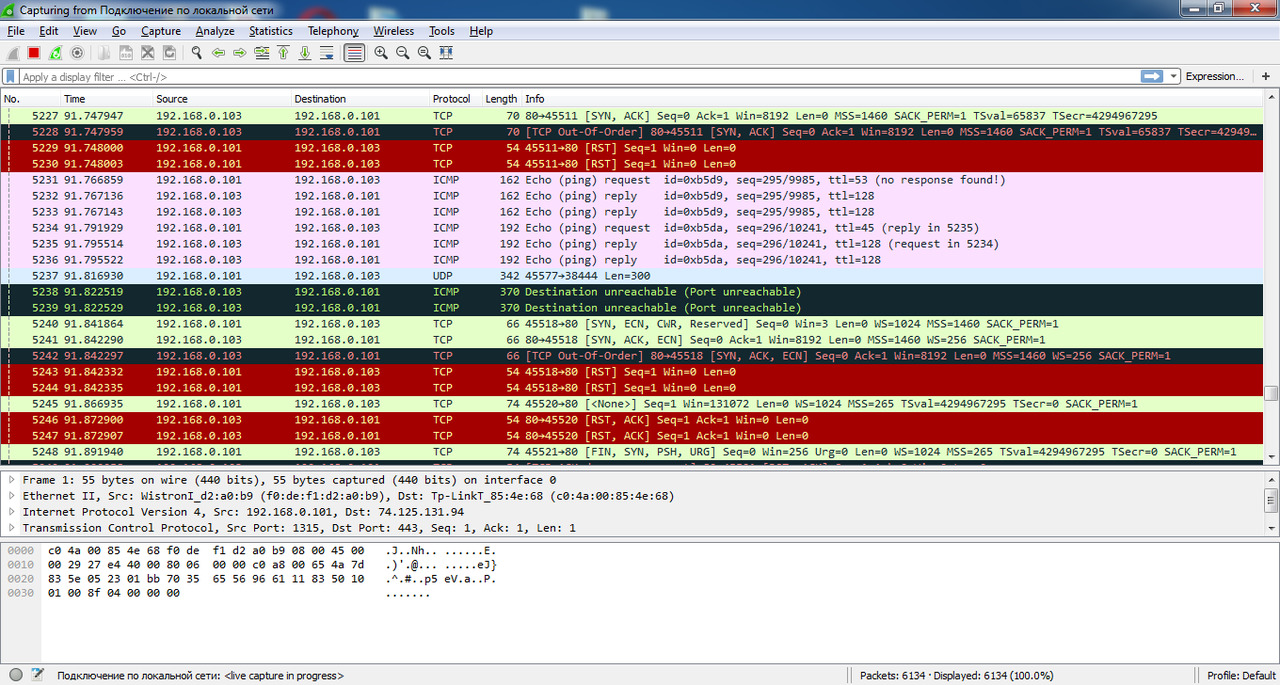

Процесс и результаты ICMP сканирования представлены на рисунках 1.2—1.3.

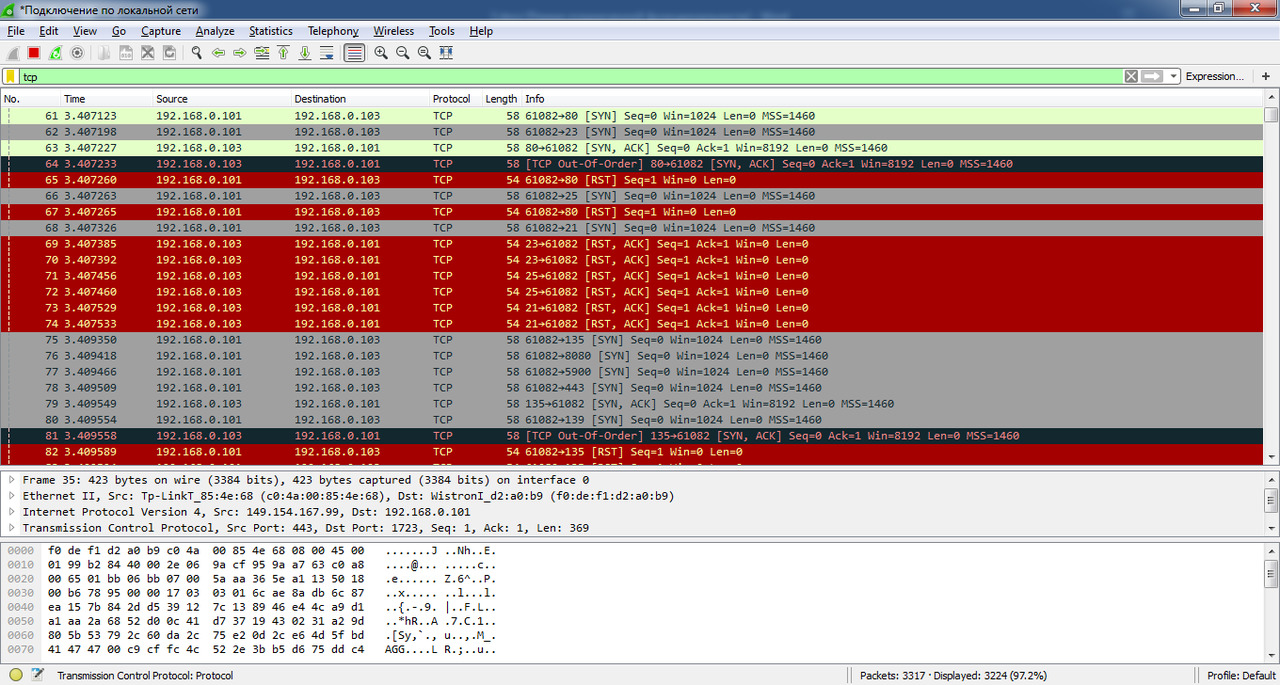

1.2 TCP сканирование

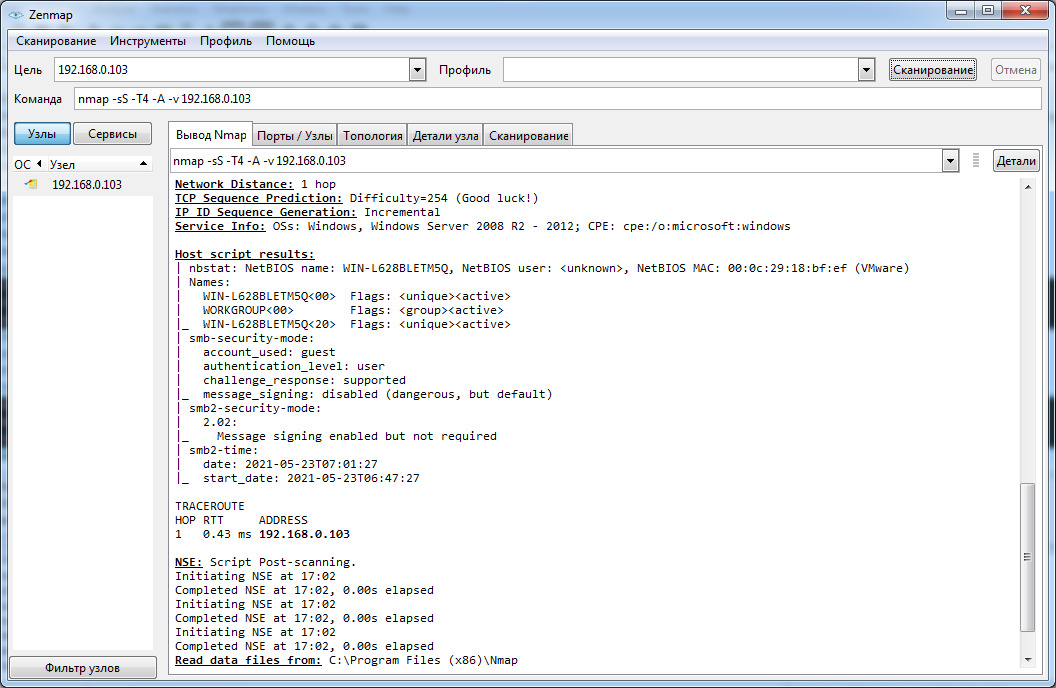

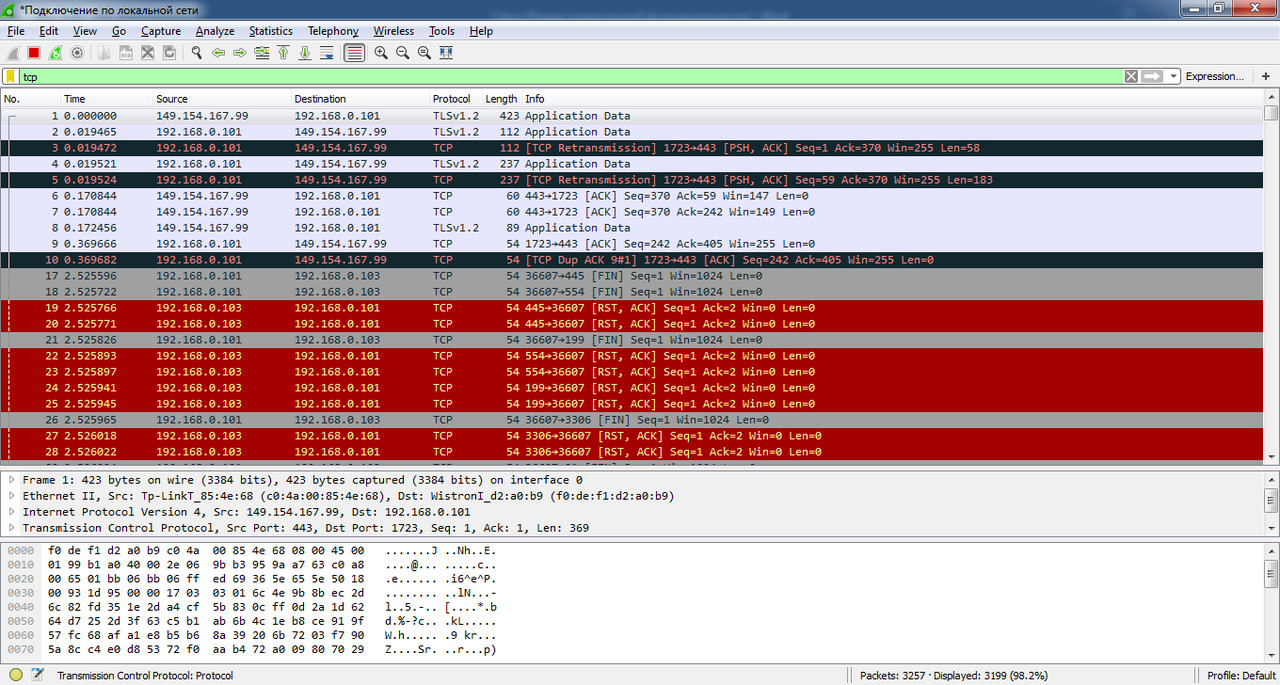

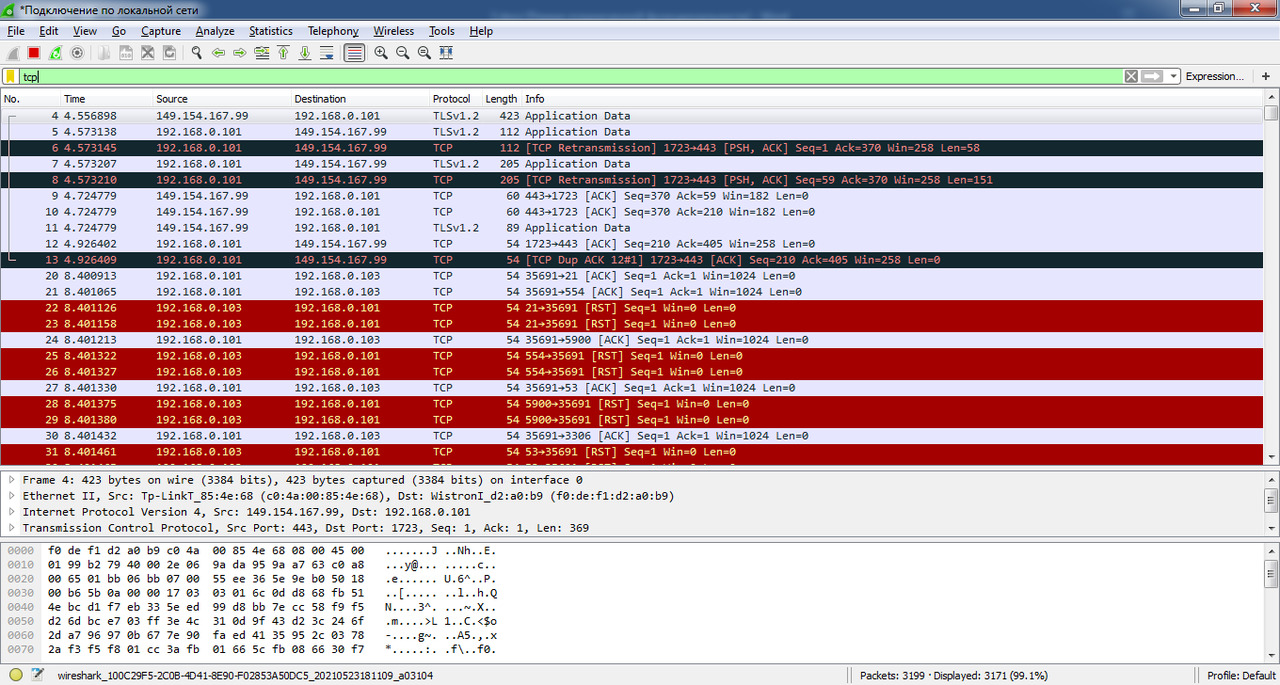

Процесс и результаты TCP сканирования представлены на рисунках 1.4—1.5.

1.3 Xmas сканирование

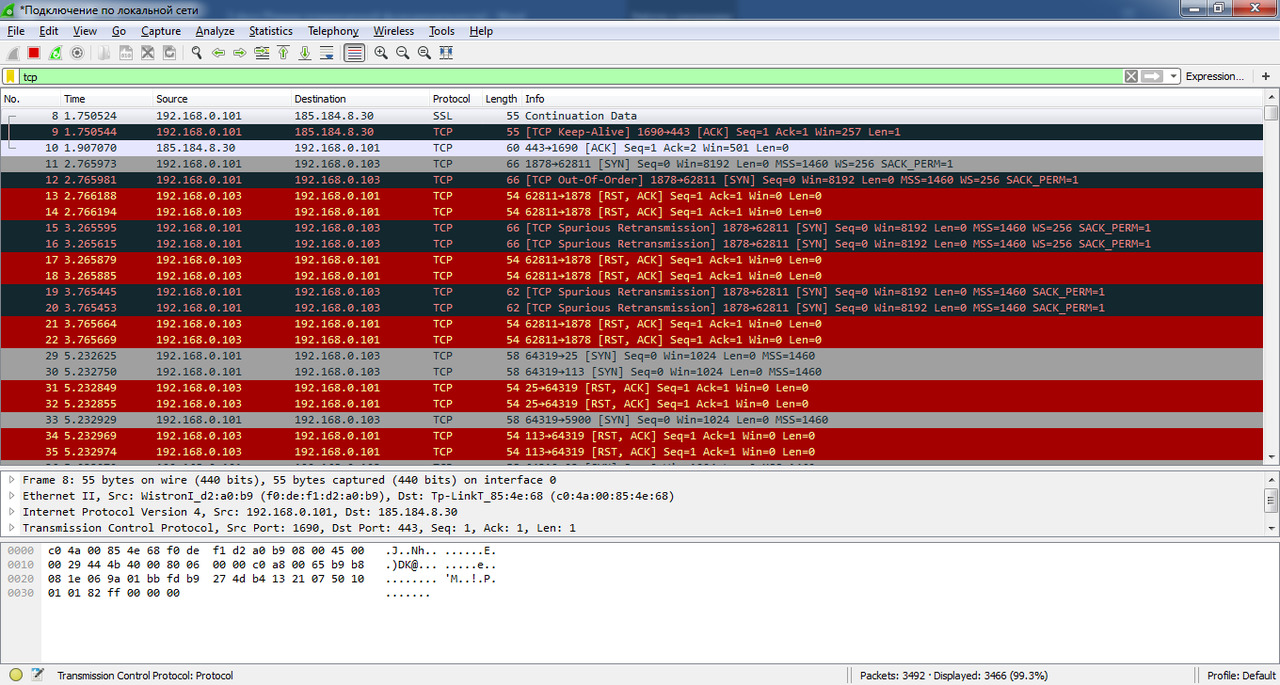

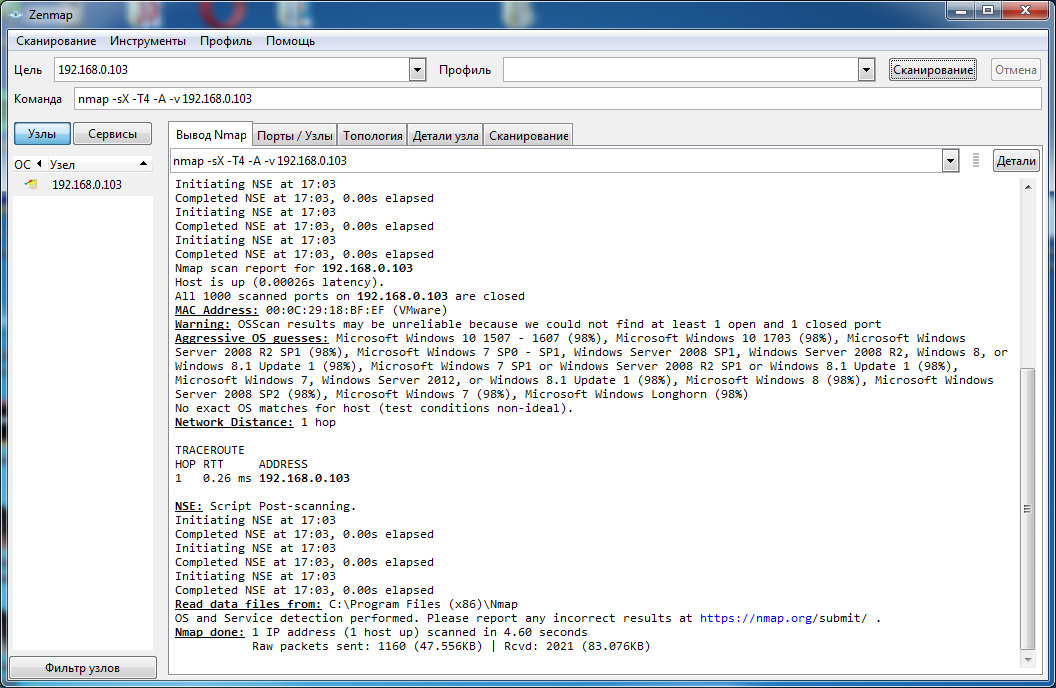

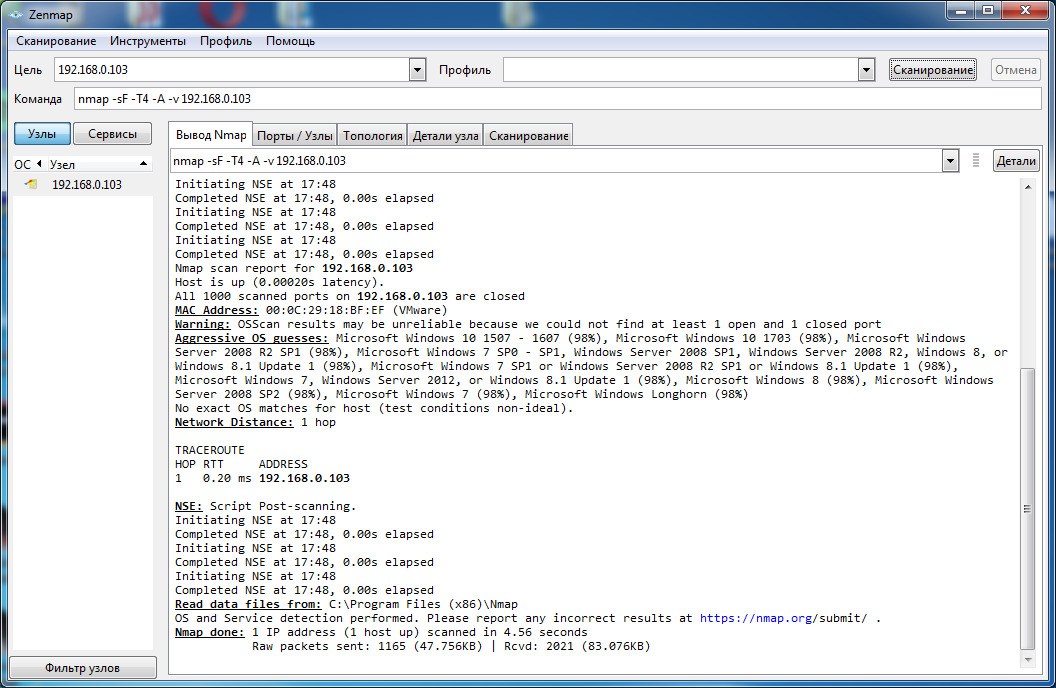

Процесс и результаты Xmas сканирования представлены на рисунках 1.6—1.7.

1.4 Null сканирование

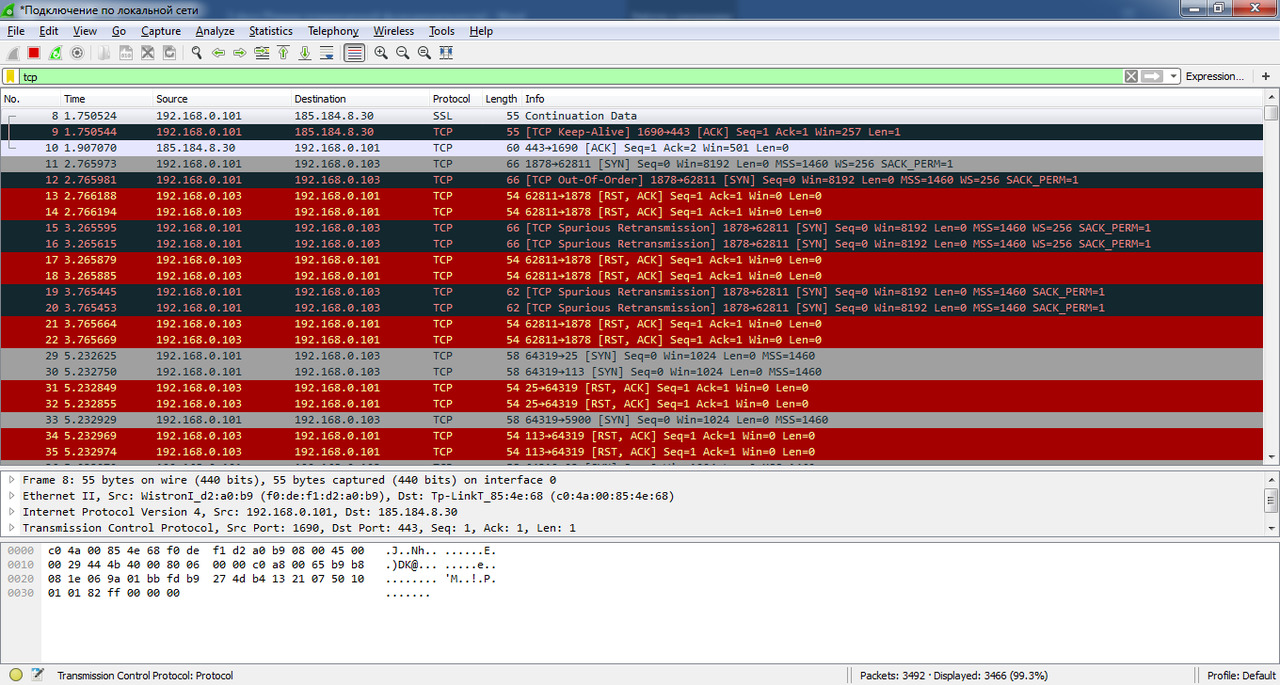

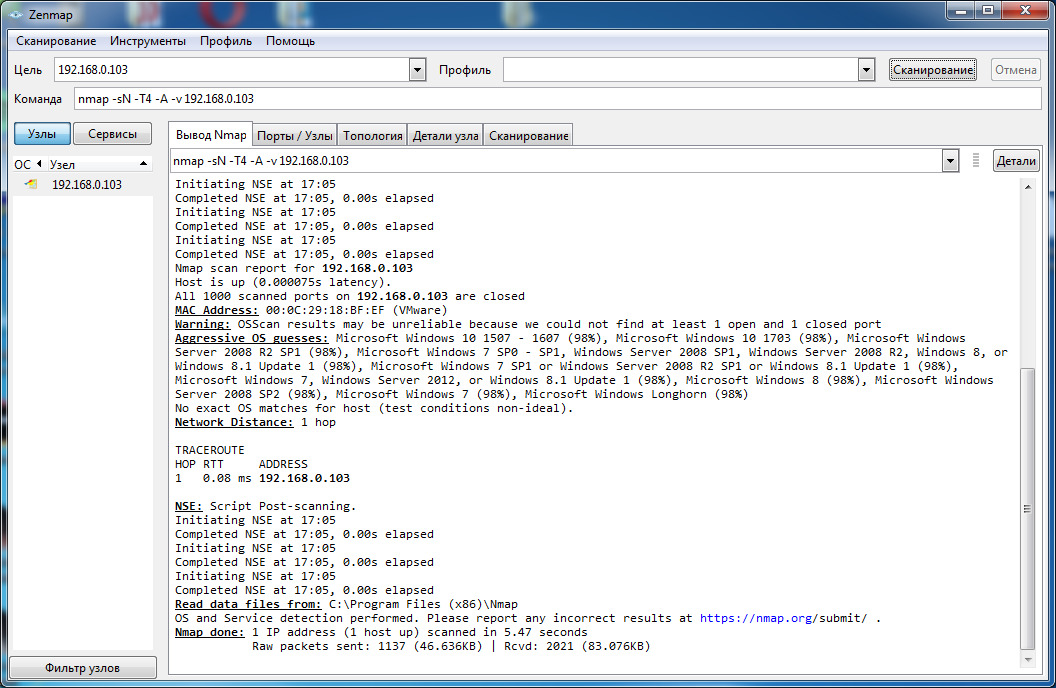

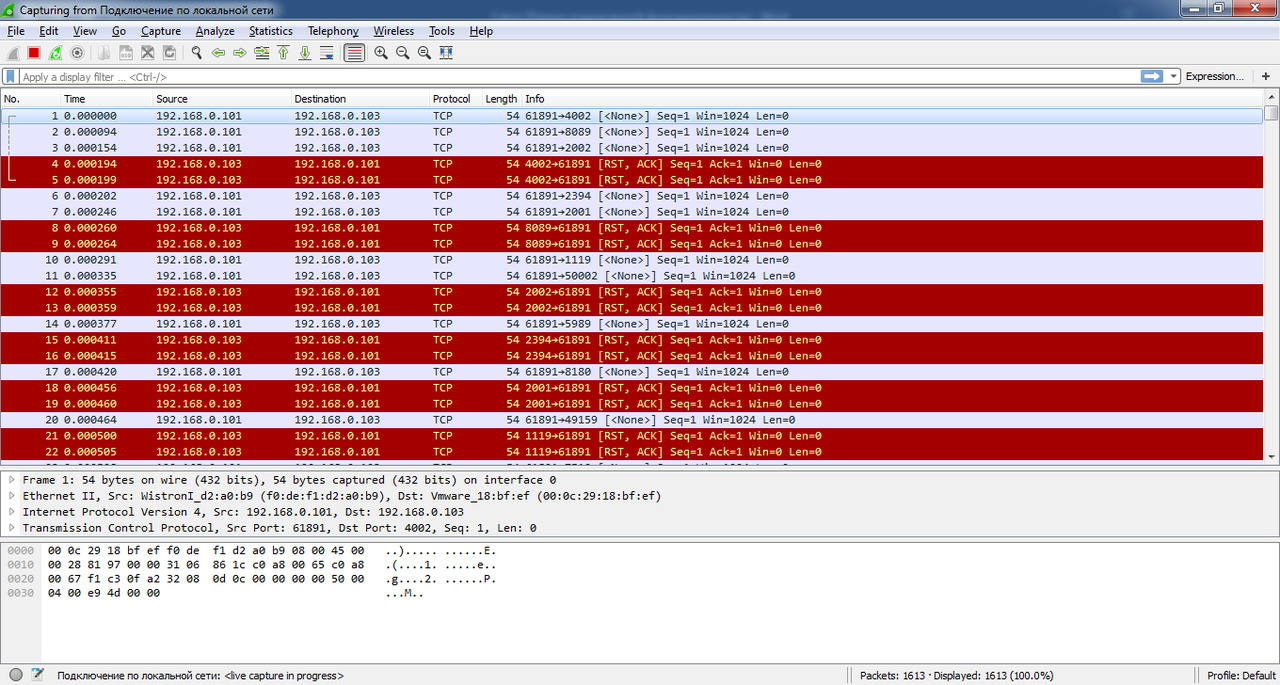

Процесс и результаты Null сканирования представлены на рисунках 1.8—1.9.

1.5 IDLE сканирование

Процесс и результаты IDLE сканирования представлены на рисунках 1.10—1.11.

1.6 UDP сканирование

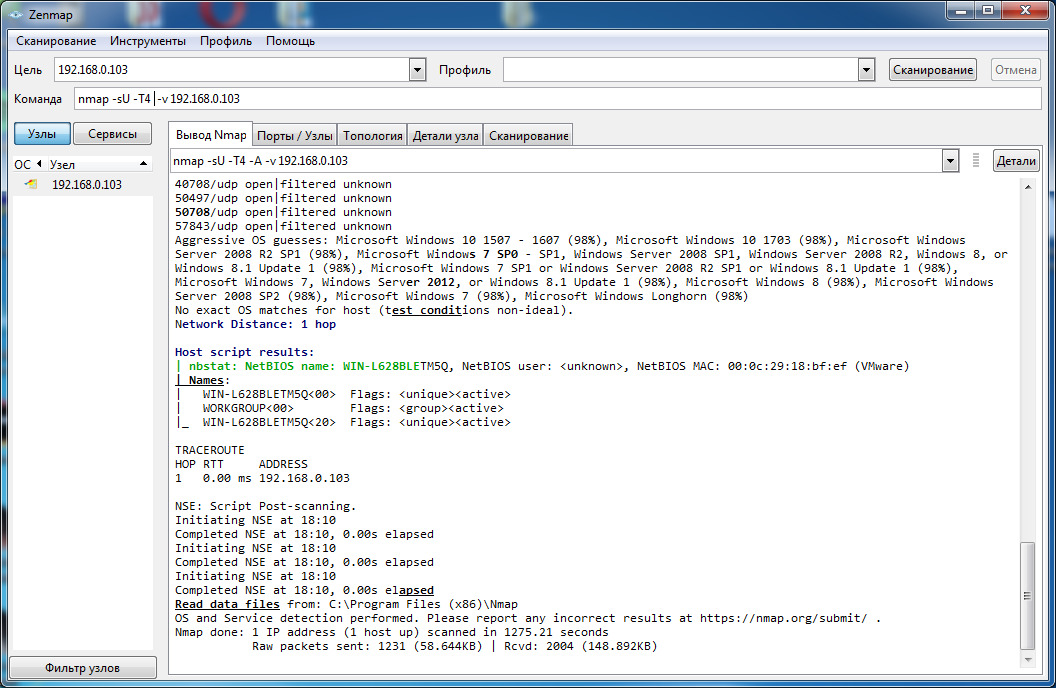

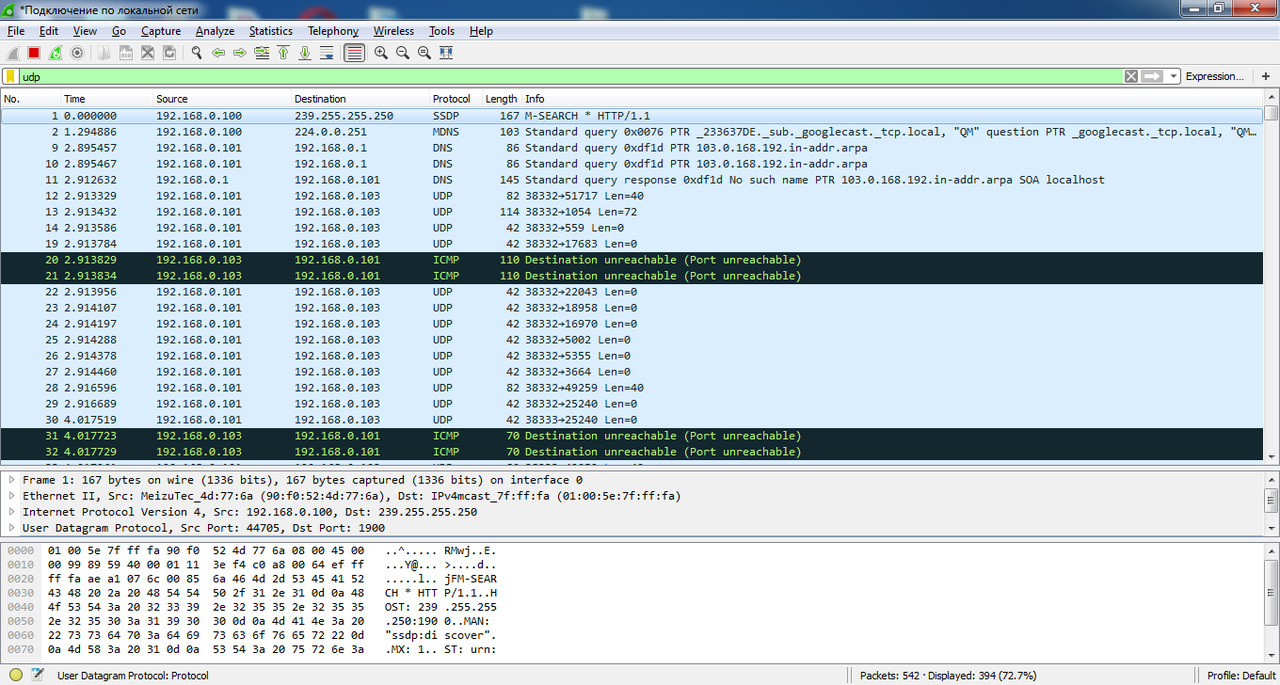

Процесс и результаты UDP сканирования представлены на рисунках 1.12—1.13.

1.7 ACK сканирование

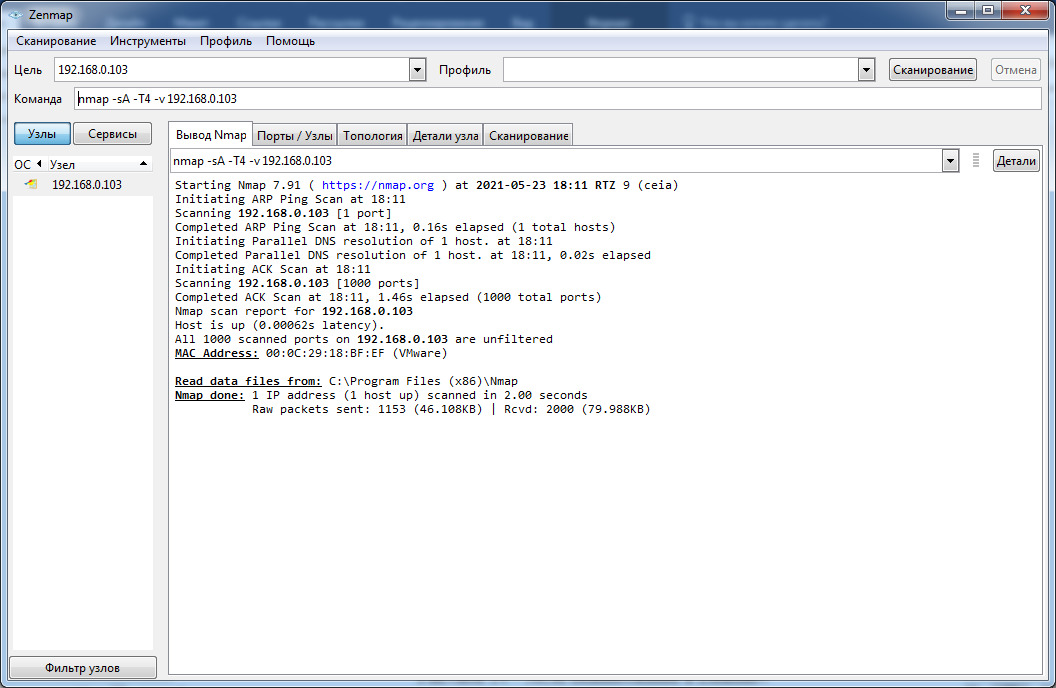

Процесс и результаты ACK сканирования представлены на рисунках 1.14—1.15.

1.8 Определение операционной системы

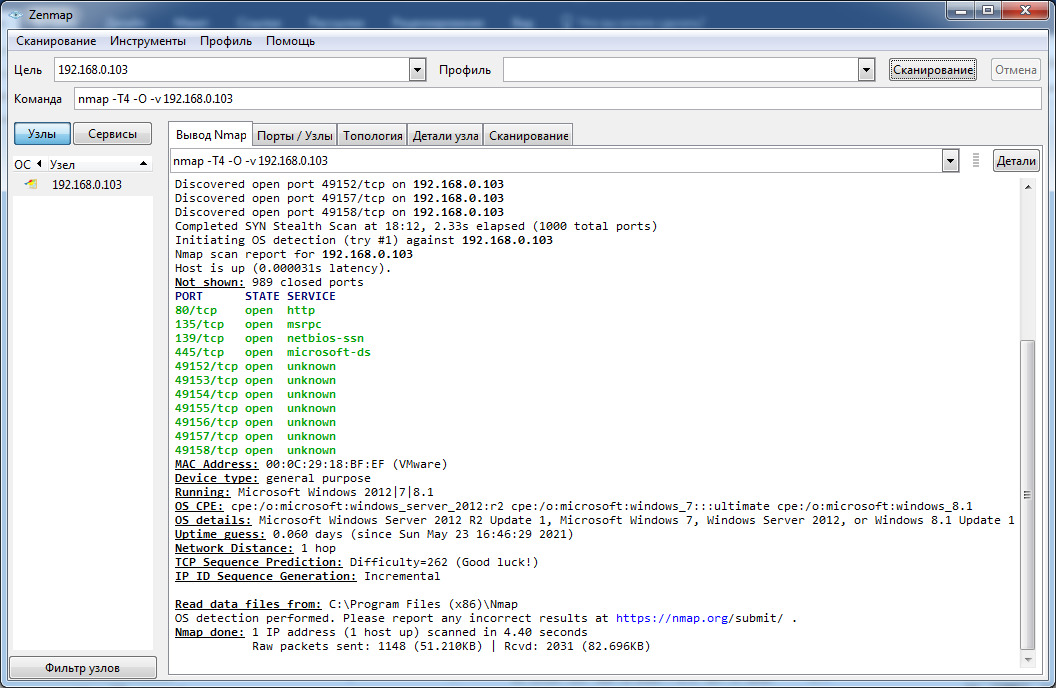

Процесс и результаты сканирования на определение операционной системы представлены на рисунках 1.16—1.17.

1.9 Сканирование уязвимостей

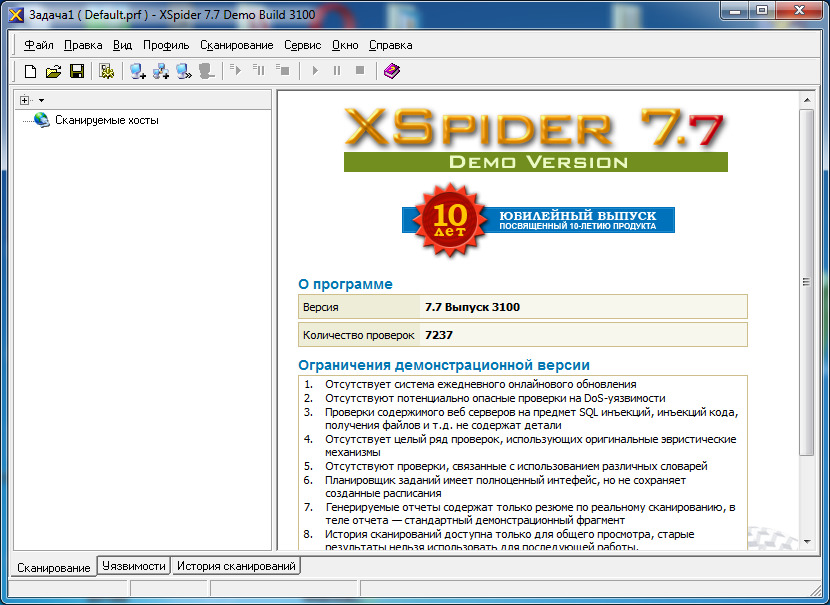

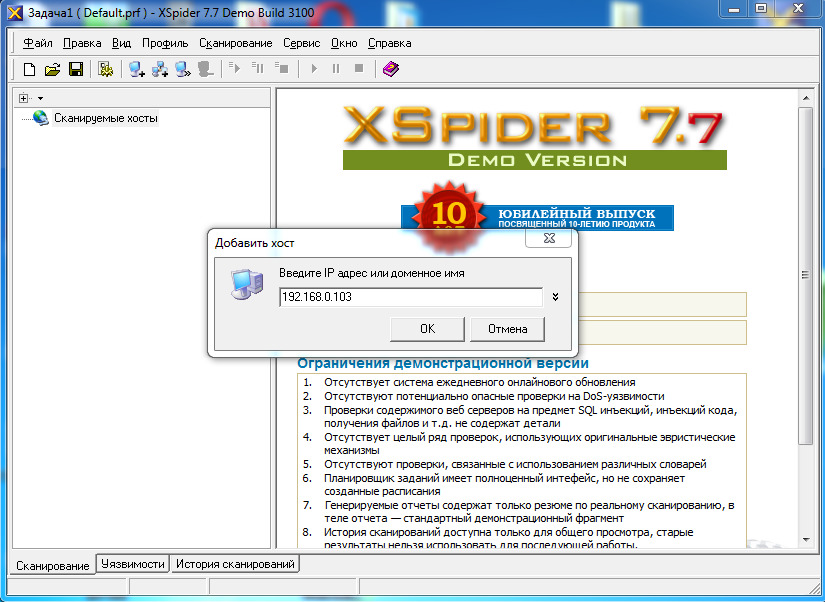

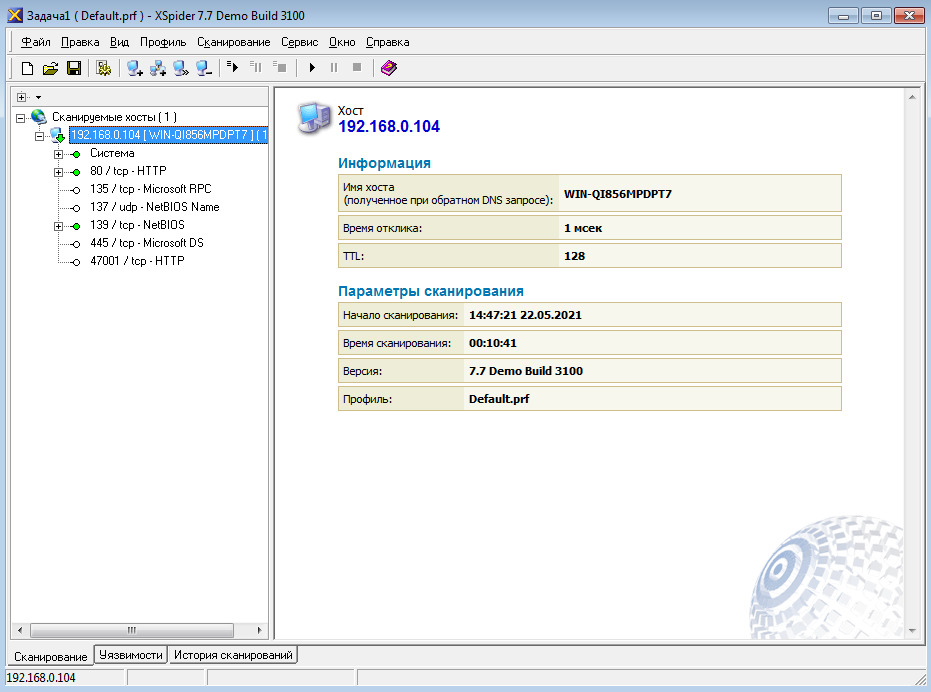

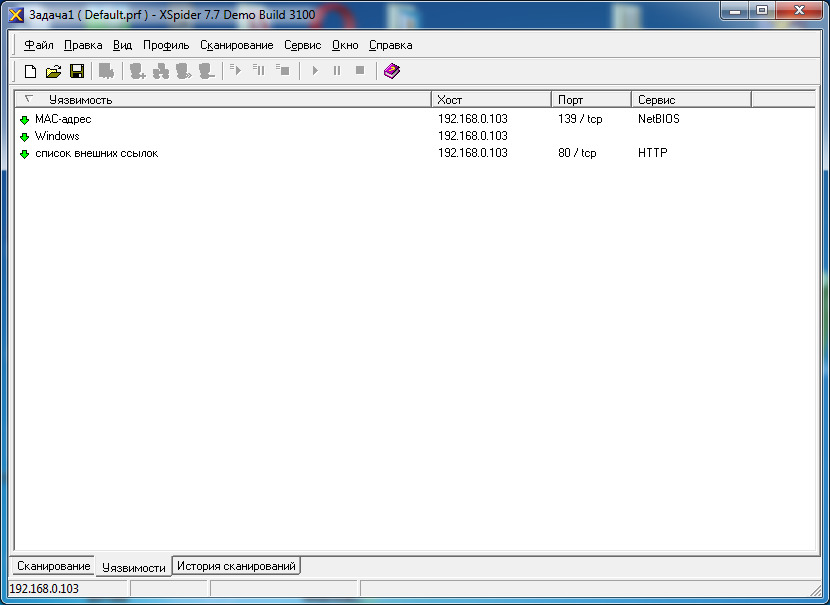

Сканирование уязвимостей будем выполнять при помощи программы XSpider (см. рисунок 1.18). Хотя отметим что стандартом де факто в данной области является сканер OpenVAS.

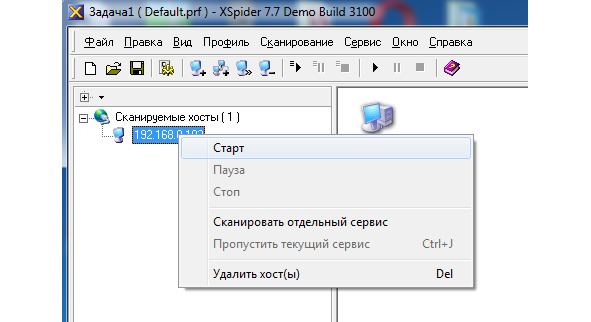

Назначение хоста и запуск сканирования представлены на рисунках 1.19—1.20.

Процесс и результаты сканирования уязвимостей представлены на рисунках 1.21—1.23.

MAC-флудинг

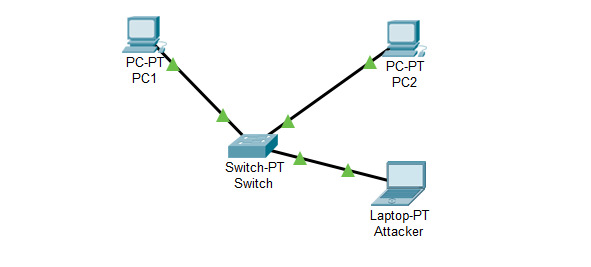

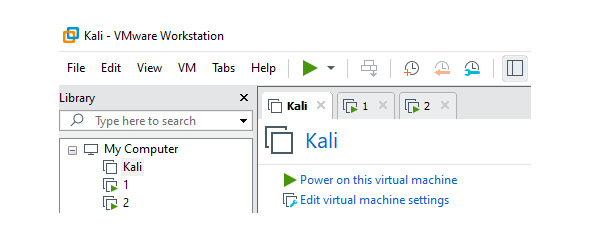

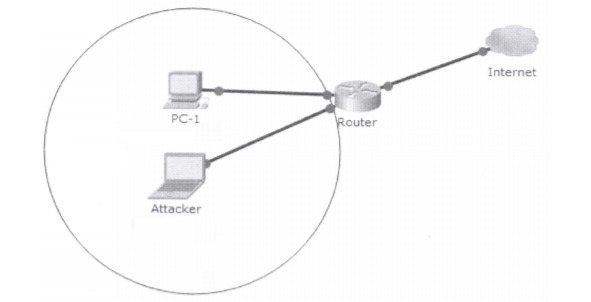

Собрать стенд согласно рисунку 1.1.

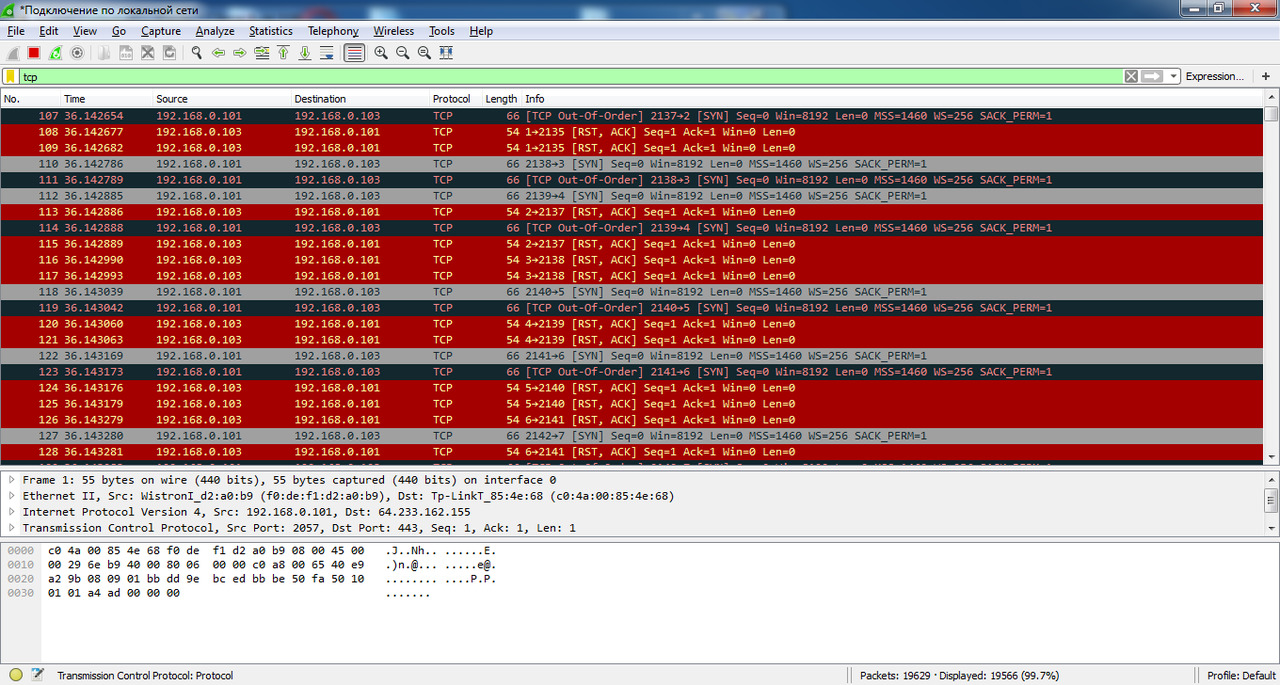

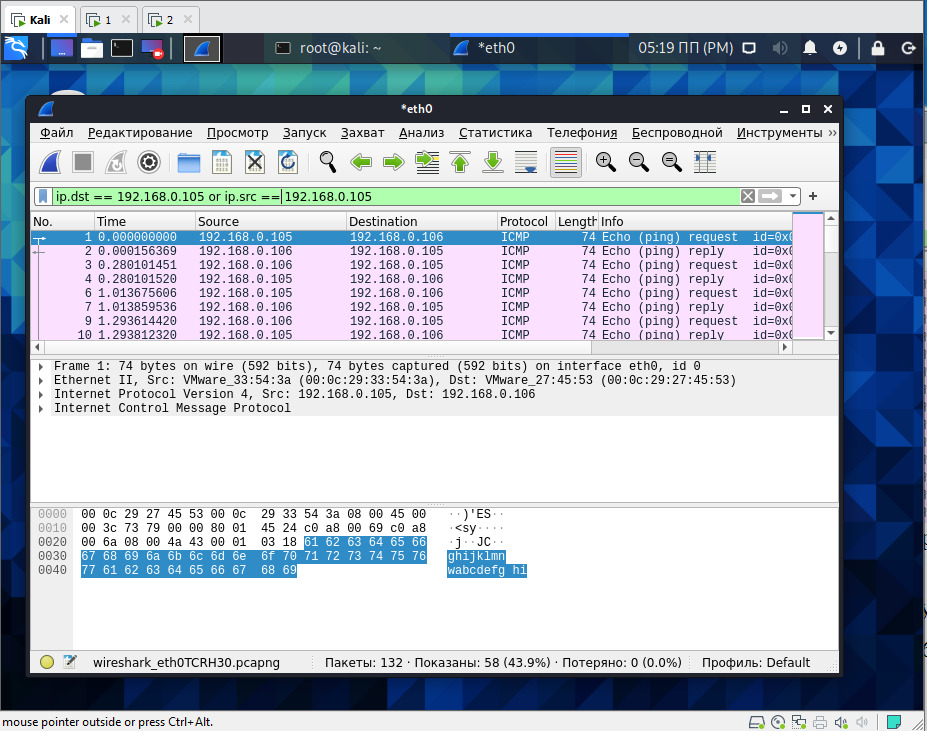

Выполнить атаку MAC-флудинг на «Switch». Передавая echo-запрос с «PC-1» на «PC-2», выполнить перехват трафика на «Attacker» используя сниффер «Wireshark».

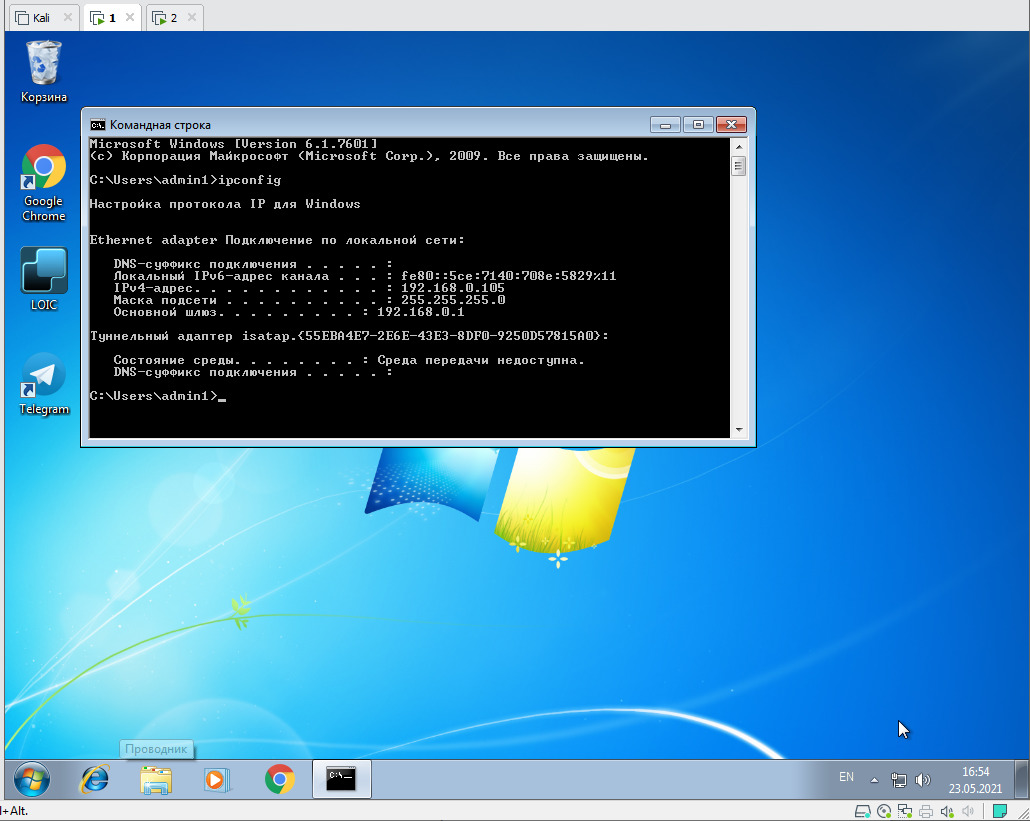

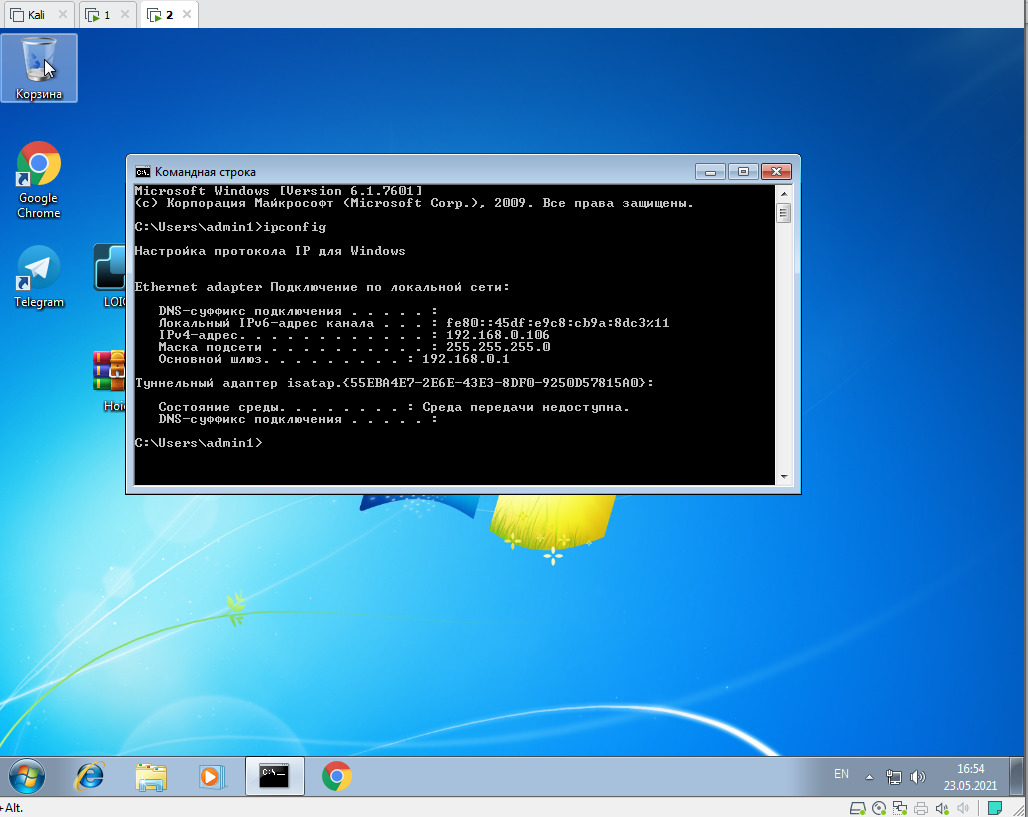

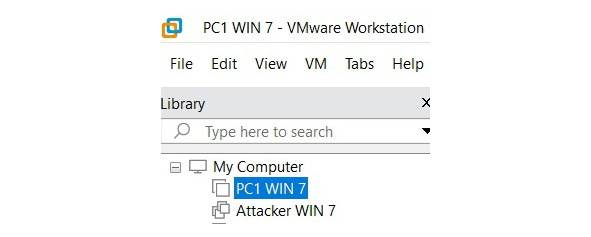

Сеть виртуальных машин и их IP-адреса представлены на рисунках 1.2—1.5.

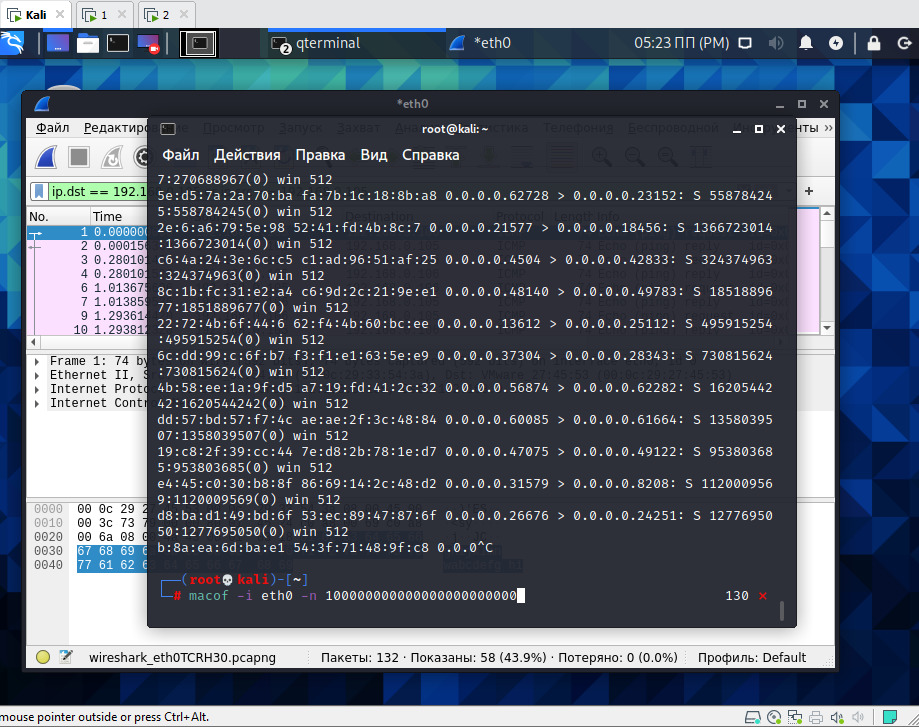

После этого на ОС Kali («Attacker») запускаем утилиту «macof» и выполняем MAC-флудинг (см. рисунок 1.6).

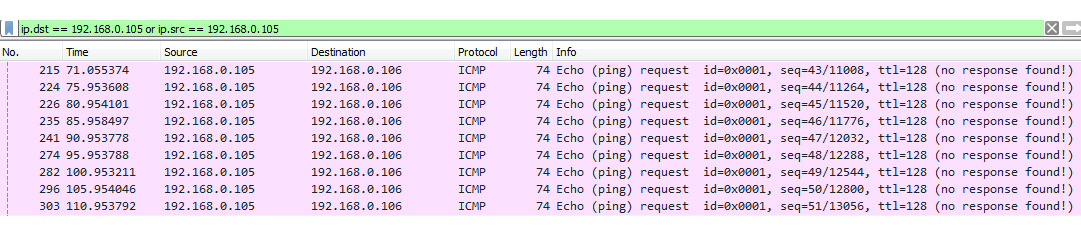

Попытаемся повторно выполнить echo-запрос с «PC1» на «PC2». Из-за переполнения таблицы маршрутизации коммутатора, echo-запросы не получают ответа (см. рисунок 1.7).

ARP-спуфинг

Собрать стенд согласно рисунку 1.1.

Выполнить атаку ARP-спуфинг на «Router», используя программу «Cain & Abel». Выполняя авторизацию с «PC-1» на сайте, использующем соединение по протоколу http. Выполнить перехват трафика на «Attacker», используя программу «Cain & Abel». Авторизоваться на IIS-сервере с «Attacker» по перехваченным данным.

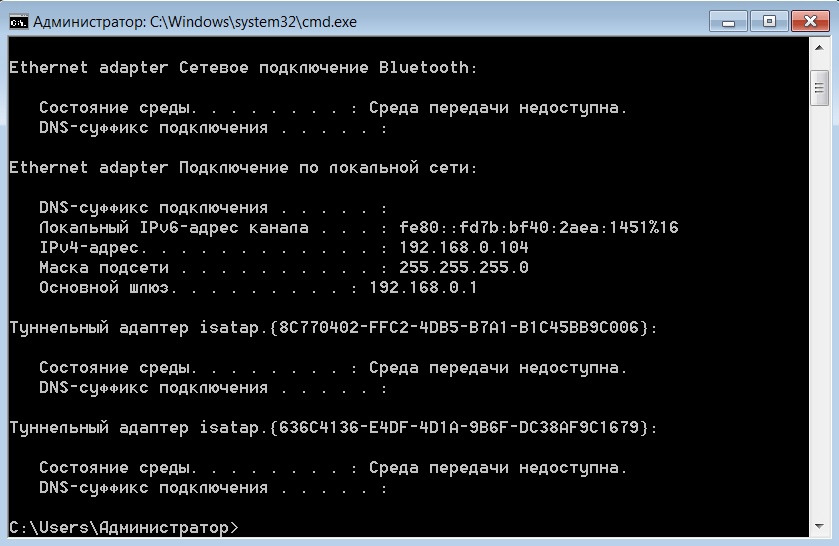

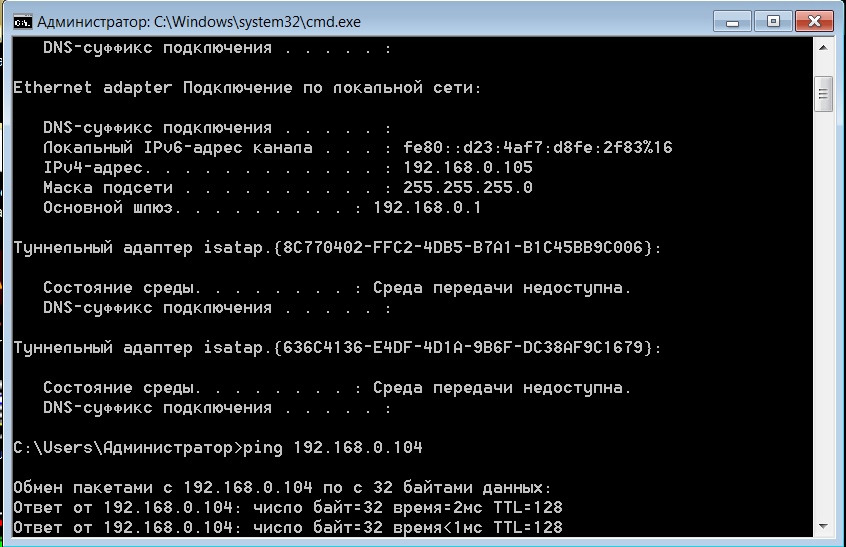

Сеть виртуальных машин и их IP-адреса представлены на рисунках 1.2—1.4.

Маршрутизация настроена через роутер с IP-адресом «192.168.0.104».

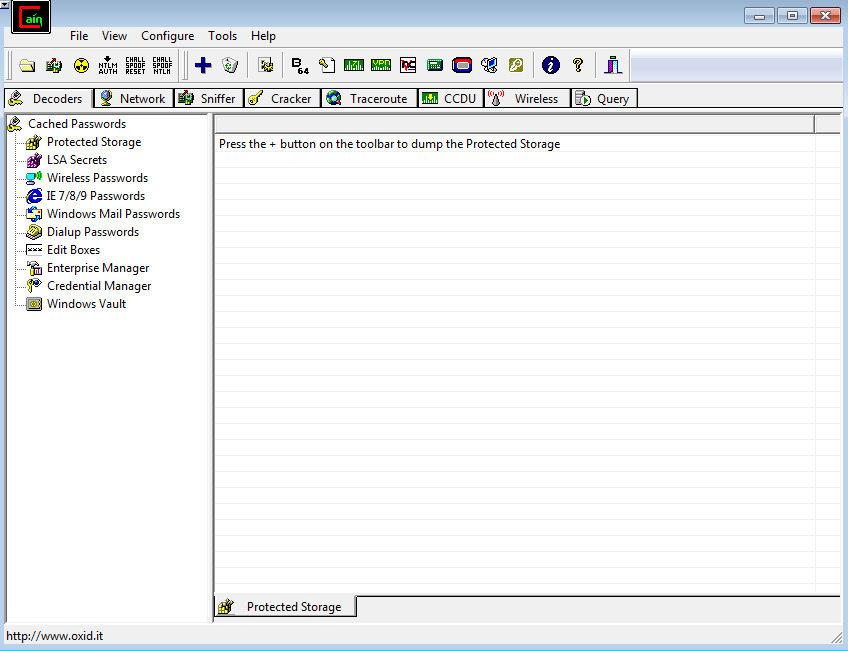

ARP-спуфинг будем выполнять при помощи программы «Cain & Able» (см. рисунок 1.5).

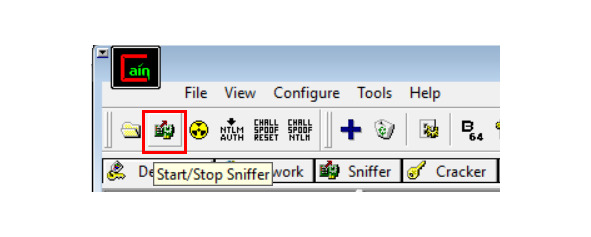

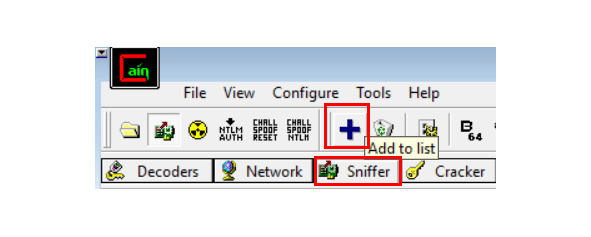

Для перехвата трафика запустим встроенный в программу сниффер, нажав на кнопку «Start/Stop Sniffer» (см. рисунок 1.6). После чего, переходим во вкладку «Sniffer» и нажимаем на кнопку «Add to list» (см. рисунок 1.7), чтобы добавить цели для сканирования.

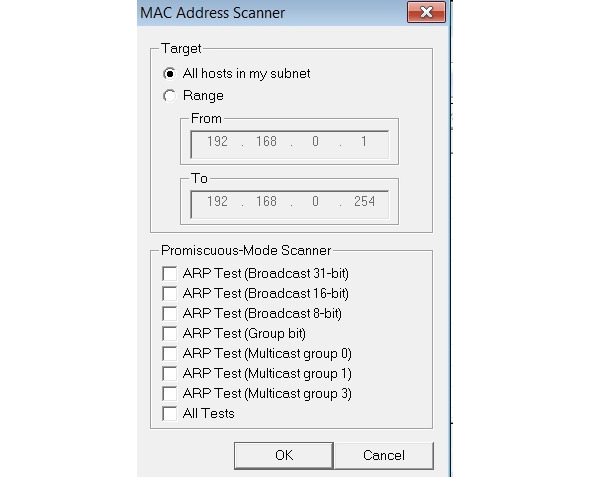

Ставим флажок напротив пункта «All hosts in my subnet», выбрав все существующие хосты из нашей подсети, и нажимаем кнопку «OK» (см. рисунок 1.8).

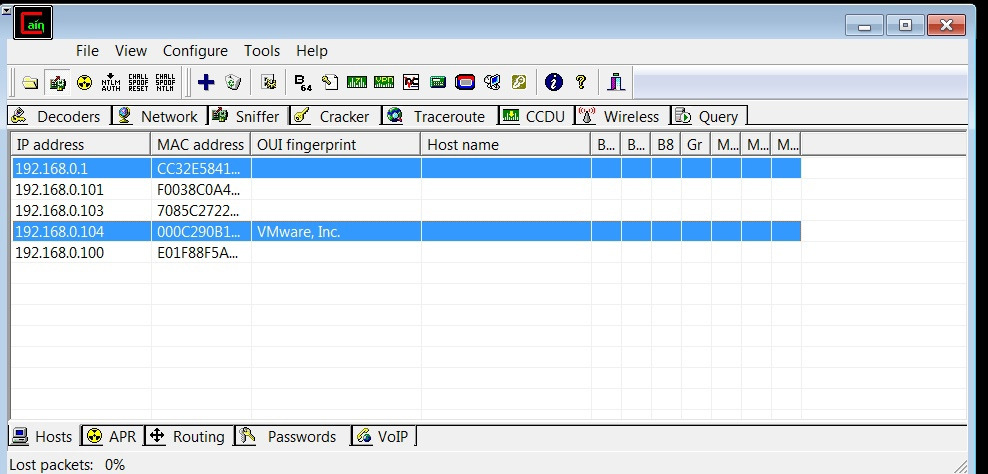

Программа нашла все существующие цели из подсети (см. рисунок 1.9), среди них мы можем видеть две необходимые:

— «192.168.0.1» — IP-адрес маршрутизатора;

— «192.168.0.104» — IP-адрес жертвы.

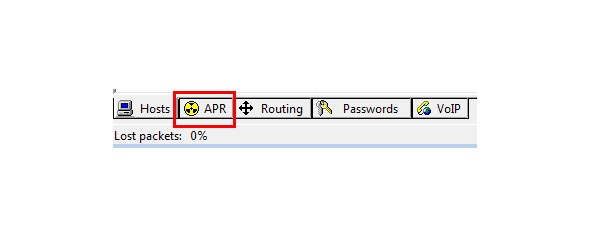

Далее переходим во вкладку «APR» (см. рисунок 1.10), которая находится на нижней панели программы.

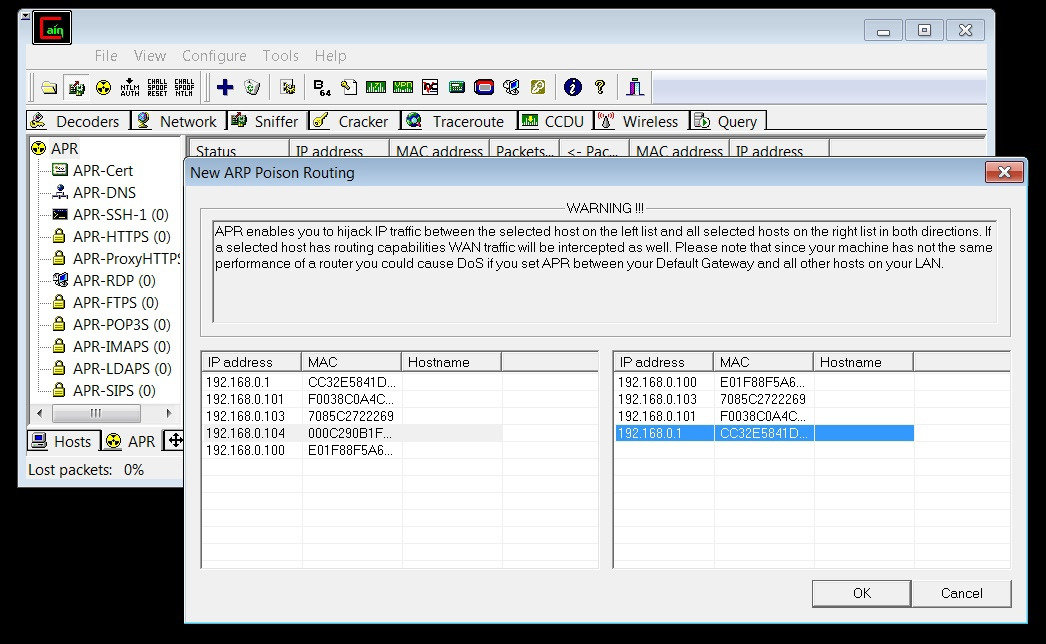

В данной вкладке снова нажимаем на кнопку «Add to list». В левой части появившегося окна выбираем IP-адрес жертвы, в правой части — IP-адрес маршрутизатора (см. рисунок 1.11) и нажимаем кнопку «OK».

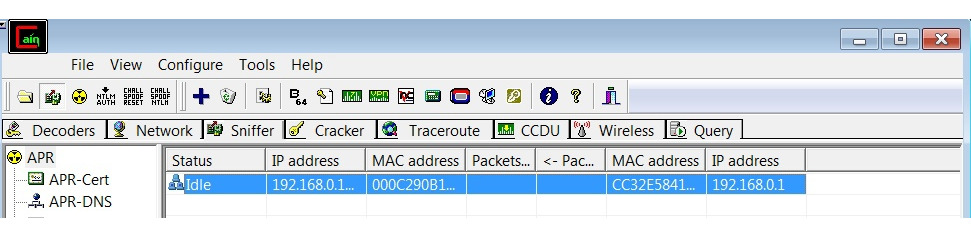

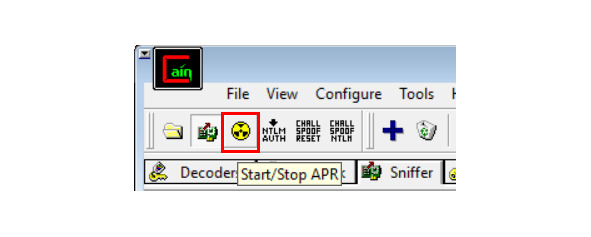

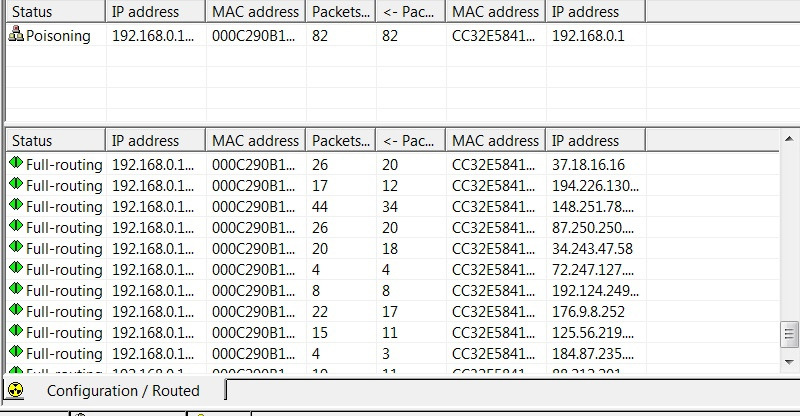

После того, как цель добавилась в список (см. рисунок 1.12), нажимаем кнопку «Start/Stop APR» (см. рисунок 1.13). Таким образом, мы запустили процесс ARP-спуфинга (см. рисунок 1.14).

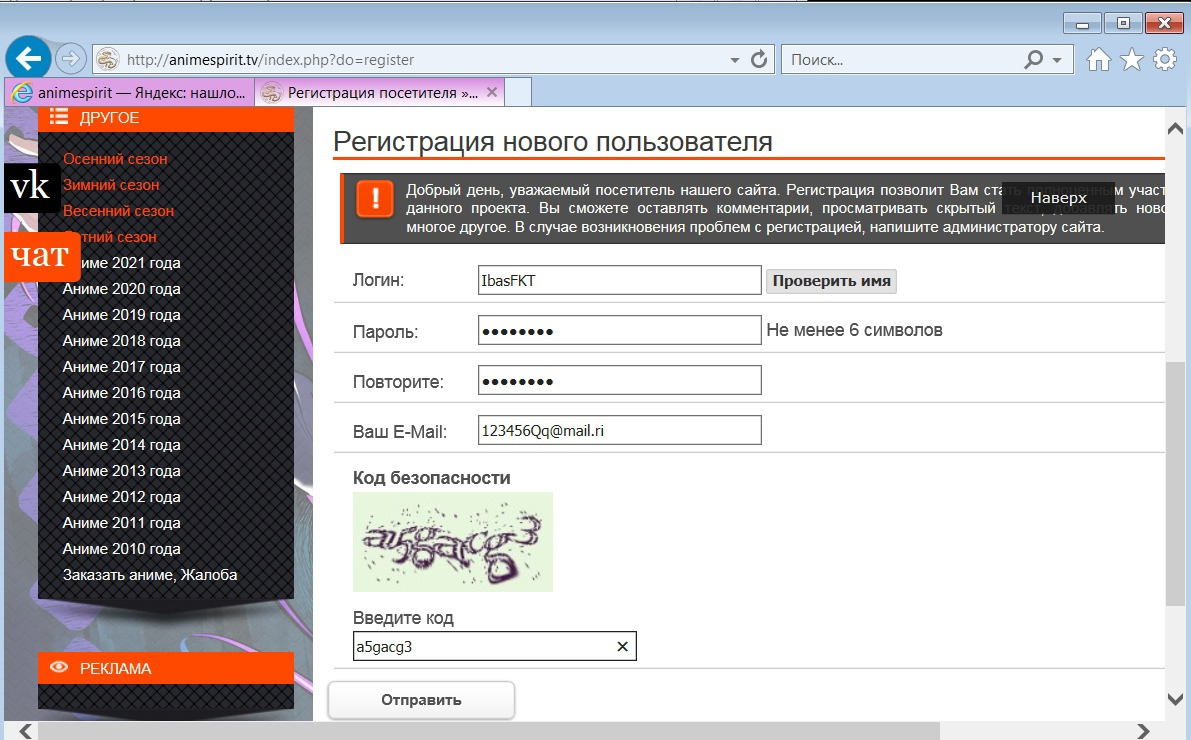

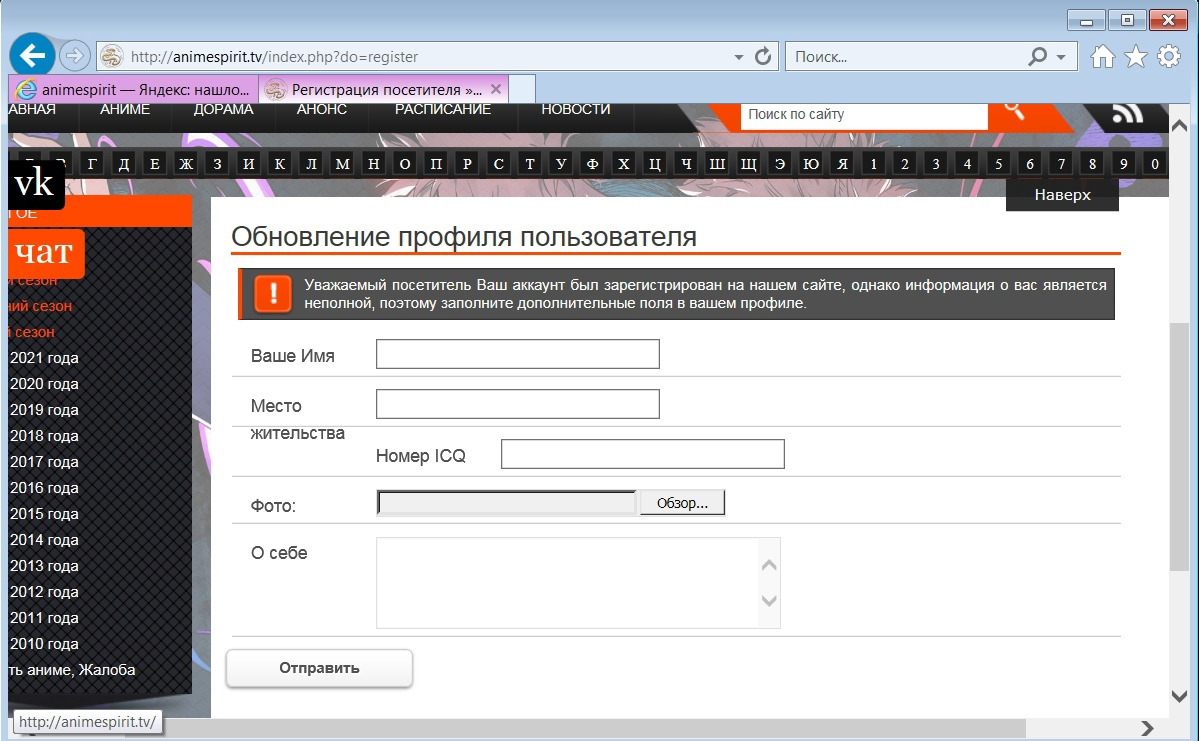

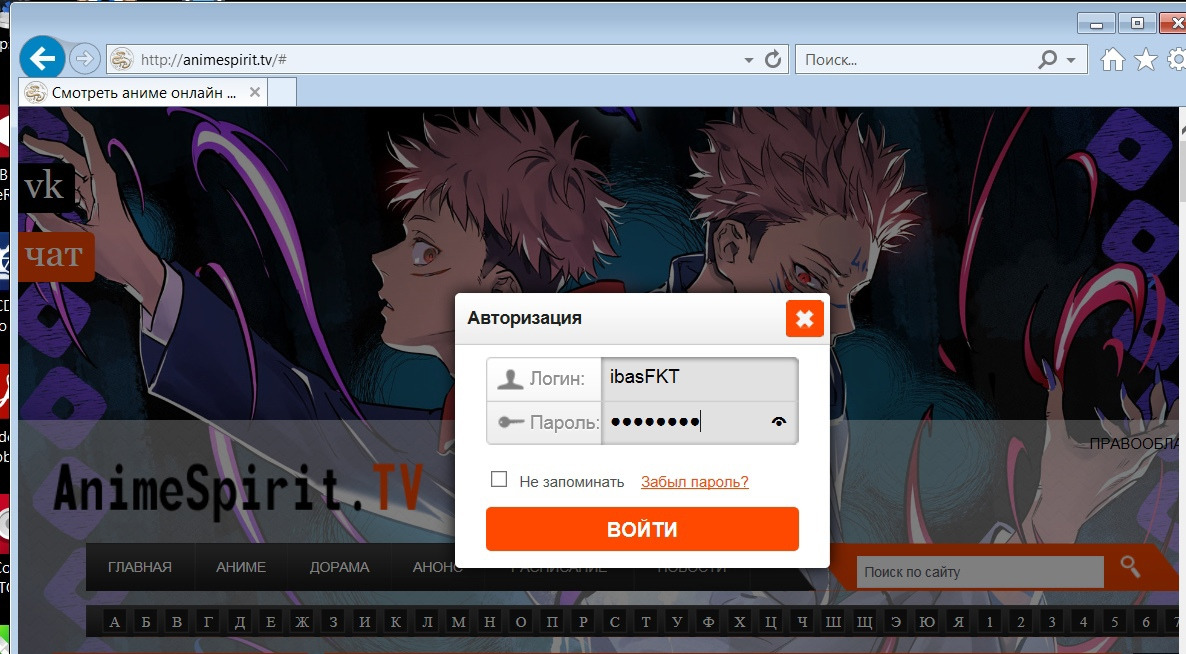

Теперь на машине жертвы («PC1») зайдём на сайт, использующий http соединение, например «http://animespirit.tv». Авторизуемся на сайте, введя логин и пароль (см. рисунки 1.15—1.16).

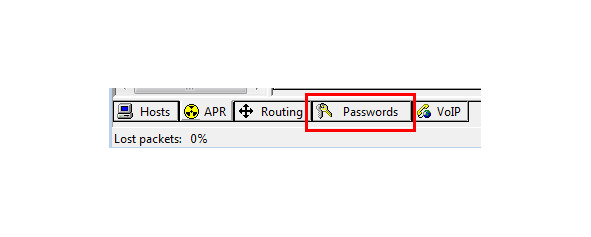

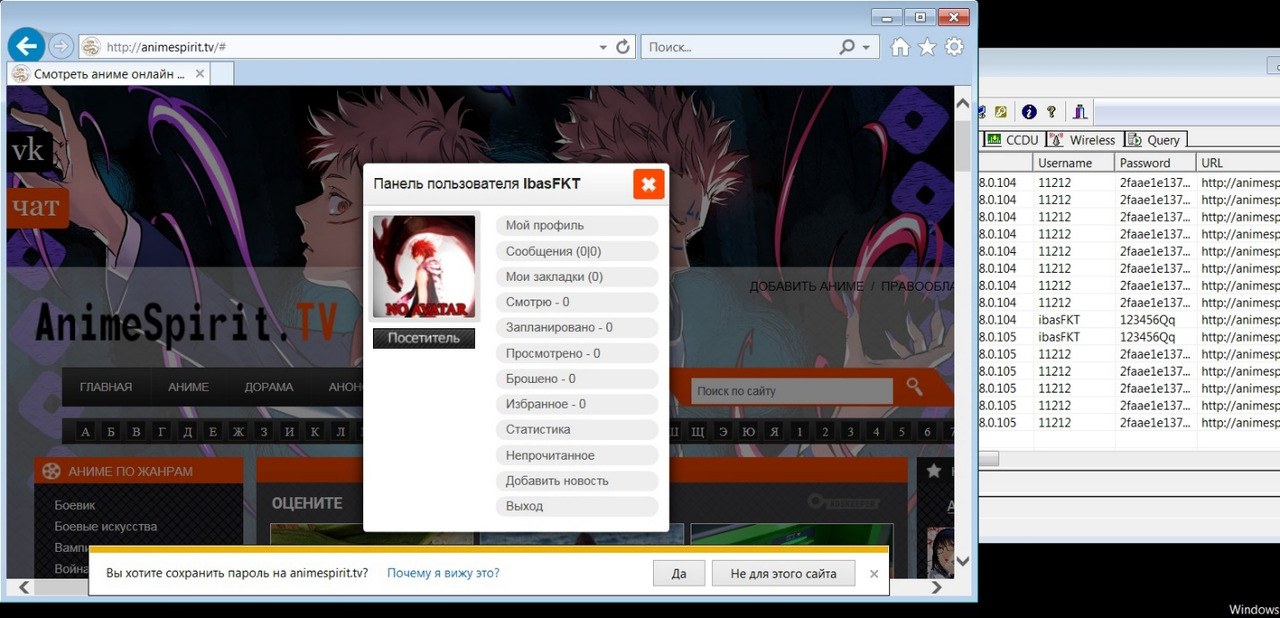

Теперь на машине злоумышленника («Attacker») в программе «Cain & Abel» переходим во вкладку «Passwords» (см. рисунок 1.17), которая находится на нижней панели программы.

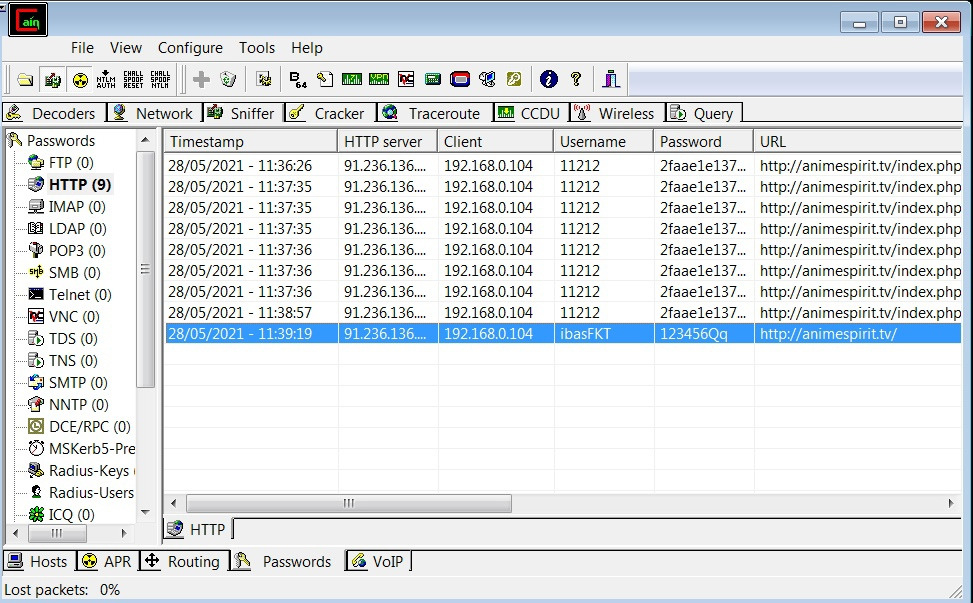

Переходим в раздел «HTTP» и видим там единственную запись (см. рисунок 1.18). В ней, в полях «Username» и «Password» указаны нужные нам данные для входа.

Нам осталось лишь перейти на тот же сайт (через «Attacker») и авторизоваться под полученными нами данными (см. рисунки 1.19—1.20).

Реализация DHCP-Starvation

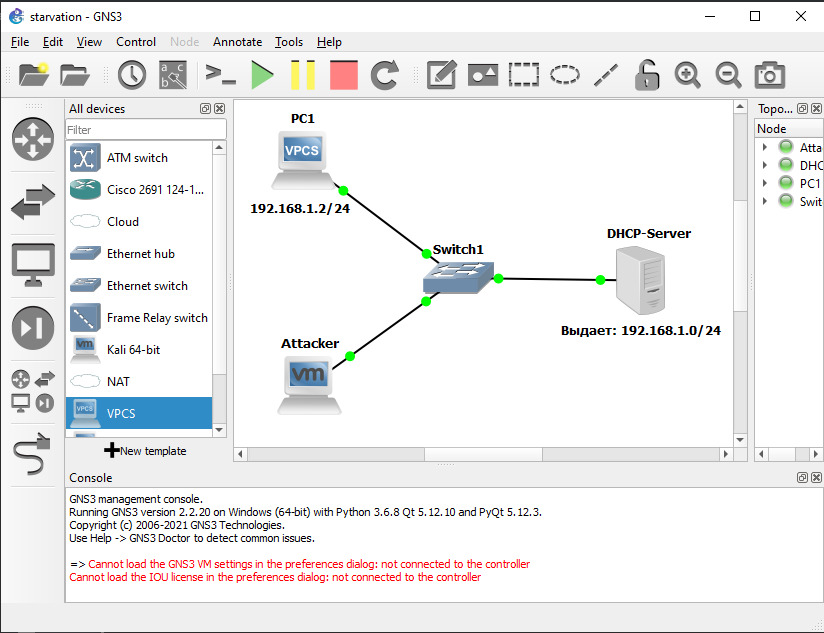

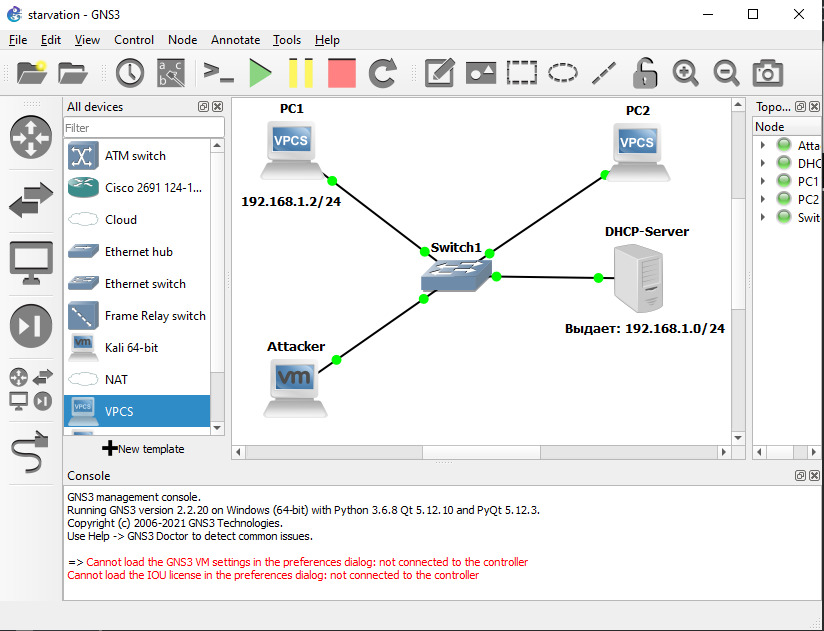

Соберем стенд в GNS3 (см. рисунок 1.1).

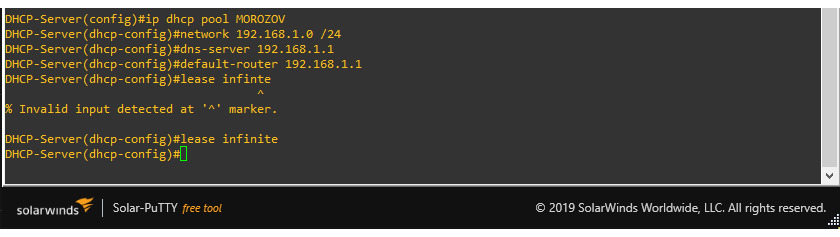

Настроим наш DHCP-Server (см. рисунок 1.2).

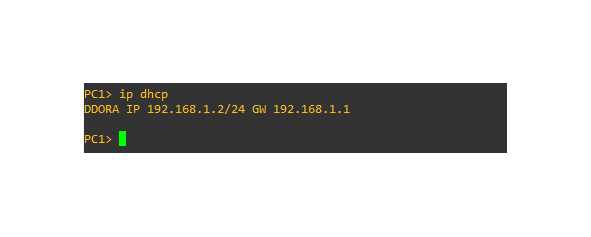

Далее подключим на виртуальный компьютер (PC1) и запросим IP-адрес (см. рисунок 1.3).

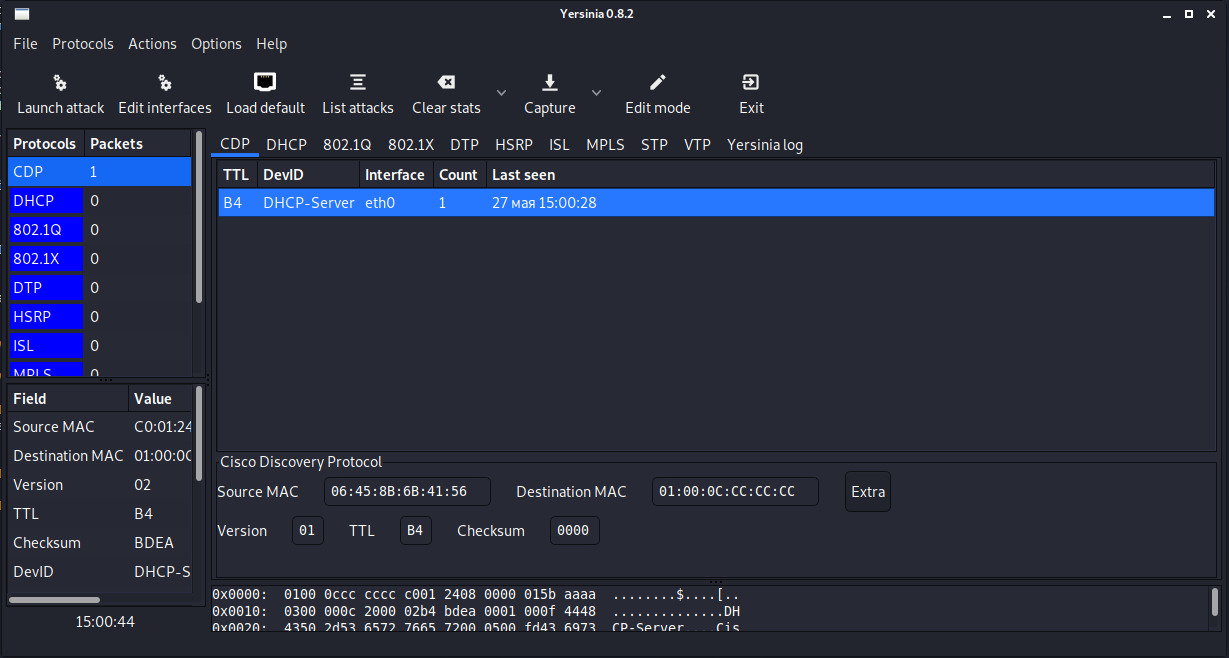

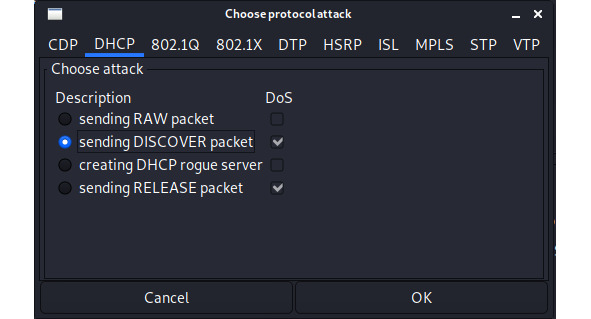

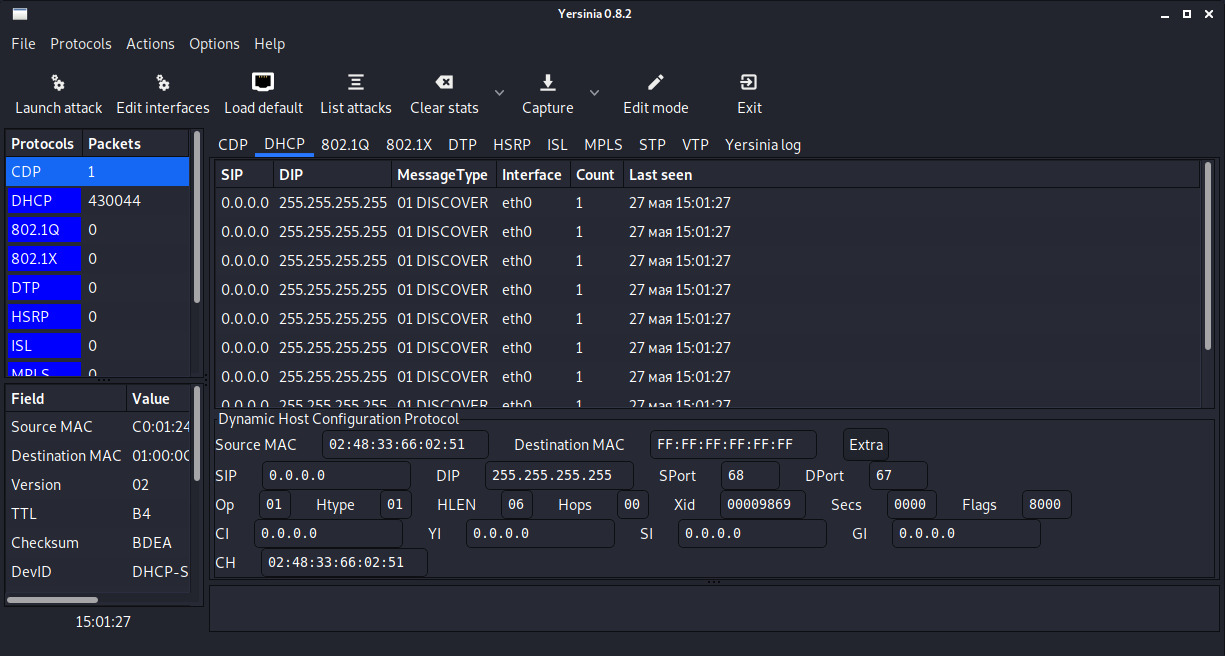

Следующим шагом будет подключение машины Attacker к switch1, и выполнение атаки с помощью утилиты Yersinia (см. рисунки 1.4—1.6).

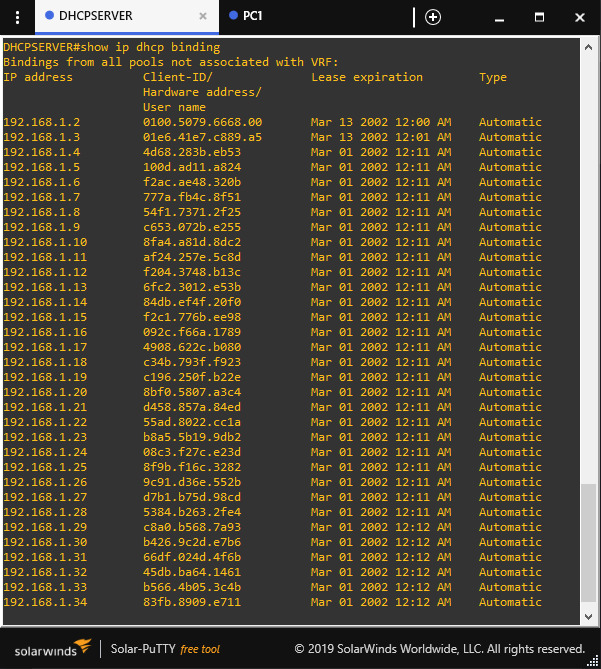

После успешно проведенной атаки зайдем на DHCP-сервер, введем команду show ip dhcp binding и увидим, что весь пул адресов успешно истощён (см. рисунок 1.7).

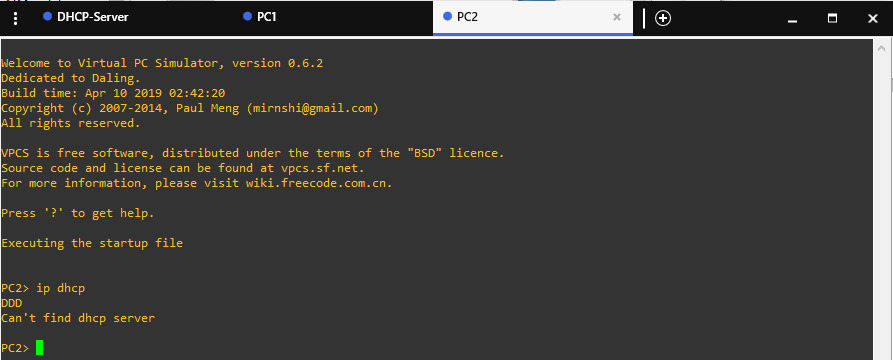

Далее подключим виртуальную машину (PC2) и также попробуем запросить ip-адрес (см. рисунки 1.8—1.9).

DDoS-атаки

1 Установка IIS-сервера и реализация DDoS атак

Для выполнения сетевого сканирования мы развернули IIS-сервер на виртуальной машине Windows Server 2012 (см. рисунок 1.1). Все виды DDoS атак будем проводить при помощи Kali Linux.

1.1 ICMP-флуд

Процесс и результаты ICMP-флуда представлены на рисунках 1.3—1.4.

Бесплатный фрагмент закончился.

Купите книгу, чтобы продолжить чтение.